การโจมตีจุดเชื่อมต่อของ Rogue

เมื่อเราคิดถึงเครือข่ายขององค์กร WLAN ขององค์กรเป็นพอร์ทัลไร้สายที่ได้รับอนุญาตและปลอดภัยสำหรับทรัพยากรเครือข่าย อุปกรณ์โกงการเข้าถึง (AP) คือวิทยุ WLAN ใด ๆ ที่เชื่อมต่อกับเครือข่ายขององค์กร (ส่วนใหญ่มักจะเป็นสวิตช์เครือข่ายบางตัว) โดยไม่ได้รับอนุญาต

จุดเชื่อมต่อโกงส่วนใหญ่ที่พนักงานติดตั้ง (ผู้ใช้ที่เป็นอันตรายหรือโดยไม่ได้ตั้งใจ) ไม่ใช่ AP เดียวกับที่แผนกไอทีในองค์กรใช้ แต่เราเตอร์ไร้สาย Small-office home-office (SOHO) บางตัวก็เหมือนกัน ที่คุณอาจมีอยู่ที่บ้าน ในสถานการณ์ที่กำหนดค่าไม่ถูกต้องหรือกำหนดค่าโดยไม่มีความปลอดภัยใด ๆ - จะเปิดพื้นผิวการโจมตีถัดไปเพื่อให้สามารถเข้าถึงเครือข่ายที่ปลอดภัยได้อย่างง่ายดาย)

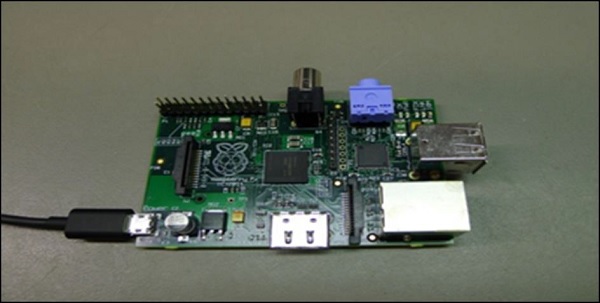

ด้วยวิวัฒนาการของอุตสาหกรรมไอทีในปัจจุบันจุดเชื่อมต่อปลอมอาจถูกซ่อนไว้เป็นอย่างดีและหายากมาก คุณจะสามารถมองเห็น Raspberry Pi ที่เชื่อมต่อกับสวิตช์เครือข่ายของคุณได้อย่างง่ายดายหรือไม่หากวางไว้ที่ด้านหลังของชั้นวางซึ่งซ่อนอยู่ระหว่างสายเคเบิลเครือข่ายหลายร้อยสาย ฉันบอกได้เลยว่าคุณจะไม่เห็นมันเลย!

หากทรัพยากรเครือข่ายถูกเปิดเผยโดยจุดเชื่อมต่อที่หลอกลวงอาจมีการระบุความเสี่ยงต่อไปนี้ -

Data Theft - ข้อมูลองค์กรอาจถูกบุกรุก

Data Destruction - ฐานข้อมูลอาจถูกลบ

Loss of Services - บริการเครือข่ายสามารถปิดได้

Malicious Data Insertion - ผู้โจมตีอาจใช้พอร์ทัลเพื่ออัปโหลดไวรัสตัวบันทึกสำคัญหรือภาพอนาจาร

3rd Party Attacks- เครือข่ายแบบใช้สายของ บริษัท อาจจะใช้เป็นแท่นยิงสำหรับ 3 ถพรรคโจมตีเครือข่ายอื่น ๆ ผ่านทางอินเทอร์เน็ต