ความปลอดภัยแบบไร้สาย - การเข้ารหัส

โดยทั่วไปการเข้ารหัสเป็นกระบวนการในการแปลงข้อมูลไปเป็นบางประเภท cyphertextที่จะไม่เป็นที่เข้าใจได้สำหรับการใด ๆ 3 ถบุคคลที่จะสกัดกั้นข้อมูล ทุกวันนี้เราใช้การเข้ารหัสทุกวันโดยไม่สังเกตเห็นด้วยซ้ำ ทุกครั้งที่คุณเข้าถึงเว็บธนาคารหรือกล่องจดหมายส่วนใหญ่เมื่อคุณเข้าสู่หน้าเว็บประเภทใดก็ได้หรือสร้างอุโมงค์ VPN กลับไปที่เครือข่ายขององค์กร

ข้อมูลบางอย่างมีค่าเกินไปไม่ได้รับการปกป้อง และเพื่อปกป้องข้อมูลอย่างมีประสิทธิภาพข้อมูลนั้นจะต้องเข้ารหัสในลักษณะที่ไม่อนุญาตให้ผู้โจมตีถอดรหัสข้อมูลได้ พูดตามตรงกับพวกคุณ - ไม่มีรูปแบบการเข้ารหัสที่ปลอดภัยอย่างสมบูรณ์ อัลกอริทึมทั้งหมดที่เราใช้ทุกวันอาจเสีย แต่ความเป็นไปได้ที่สิ่งนี้จะเกิดขึ้นกับเทคโนโลยีและเวลาปัจจุบันคืออะไร?

ตัวอย่างเช่นอาจใช้เวลาประมาณแปดปีในการทำลายการเข้ารหัส "X" โดยใช้คอมพิวเตอร์ความเร็วสูงรุ่นใหม่ ความเสี่ยงนั้นใหญ่พอที่จะหยุดใช้อัลกอริทึม "X" ในการเข้ารหัสหรือไม่ ฉันสงสัยว่าข้อมูลที่จะป้องกันอาจล้าสมัยในช่วงเวลานั้น

ประเภทของการเข้ารหัสไร้สาย

ในการเริ่มต้นพูดคุยเกี่ยวกับการเข้ารหัสแบบไร้สายควรบอกว่าอัลกอริทึมการเข้ารหัสมี 2 ประเภท ได้แก่ Stream Cipher และ Block Cipher

Stream Cipher - มันแปลงข้อความธรรมดาเป็นไซเฟอร์เท็กซ์ในแบบทีละนิด

Block Cipher - ทำงานบนบล็อกข้อมูลขนาดคงที่

อัลกอริทึมการเข้ารหัสที่พบบ่อยที่สุดถูกรวบรวมไว้ในตารางต่อไปนี้ -

| อัลกอริทึมการเข้ารหัส | ประเภทของอัลกอริทึมการเข้ารหัส | ขนาดของบล็อกข้อมูล |

|---|---|---|

| RC4 | การเข้ารหัสสตรีม | --- |

| RC5 | บล็อกไซเฟอร์ | 32/64/128 บิต |

| DES | บล็อกไซเฟอร์ | 56 บิต |

| 3DES | บล็อกไซเฟอร์ | 56 บิต |

| AES | บล็อกไซเฟอร์ | 128 บิต |

สิ่งที่คุณมักจะพบ (ในบางรูปแบบ) บนเครือข่ายไร้สาย ได้แก่ RC4 and AES.

WEP กับ WPA เทียบกับ WPA2

มาตรฐานความปลอดภัยที่รู้จักกันอย่างแพร่หลายในโลกของเครือข่ายไร้สายมีสามมาตรฐาน ความแตกต่างที่ใหญ่ที่สุดระหว่างทั้งสามคือรูปแบบการรักษาความปลอดภัยที่สามารถให้ได้

| มาตรฐานความปลอดภัย | ผู้ใช้อัลกอริทึมการเข้ารหัส | วิธีการรับรองความถูกต้อง | ความเป็นไปได้ในการทำลายการเข้ารหัส |

|---|---|---|---|

| WEP | WEP (อิงตาม RC4) | คีย์ที่แชร์ล่วงหน้า (PSK) |

|

| WPA | TKIP (อิงตาม RC4) | Pre-Shared Key (PSK) หรือ 802.1x | - ถอดรหัสรหัสผ่านระหว่างการจับมือ 4 ทางครั้งแรก (สมมติว่ารหัสผ่านค่อนข้างสั้น <10 ตัวอักษร) |

| WPA2 | CCMP (ขึ้นอยู่กับ AES) | Pre-Shared Key (PSK) หรือ 802.1x |

WEP เป็นรูปแบบ "ปลอดภัย" ไร้สายรุ่นแรกที่ควรเพิ่มการตรวจสอบสิทธิ์และการเข้ารหัส มันขึ้นอยู่กับRC4 algorithm and 24 bits of Initialization Vector (IV). นี่เป็นข้อเสียเปรียบที่ใหญ่ที่สุดของการใช้งานที่ทำให้ WEP สามารถถอดรหัสได้ภายในไม่กี่นาทีโดยใช้เครื่องมือที่ทุกคนสามารถติดตั้งบนพีซีของตนได้

เพื่อเพิ่มความปลอดภัย WPA2 ถูกคิดค้นขึ้นด้วยรูปแบบการเข้ารหัสที่แข็งแกร่ง (AES) และรูปแบบการตรวจสอบความถูกต้องที่แข็งแกร่งมากตาม 802.1x (or PSK). WPA ได้รับการแนะนำให้ใช้เป็นกลไกการจัดเตรียมสำหรับการเปลี่ยนไปใช้ WPA2 อย่างราบรื่น การ์ดไร้สายจำนวนมากไม่รองรับ AES ใหม่ (ในขณะนั้น) แต่ทั้งหมดใช้งานอยู่RC4 + TKIP. ดังนั้น WPA จึงขึ้นอยู่กับกลไกดังกล่าวด้วยความก้าวหน้าเพียงเล็กน้อย

เวกเตอร์การเริ่มต้นที่อ่อนแอ (IV)

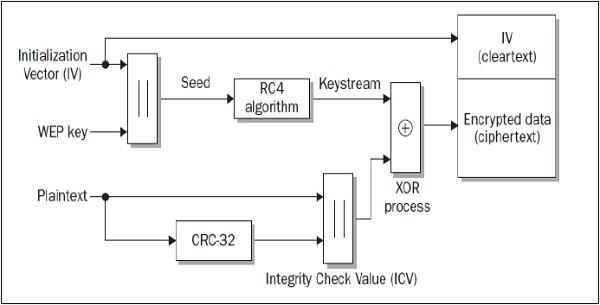

Initialization Vector (IV) เป็นหนึ่งในอินพุตของอัลกอริทึมการเข้ารหัส WEP กลไกทั้งหมดแสดงในแผนภาพต่อไปนี้ -

ดังที่เราทราบกันดีว่ามีอินพุตสองรายการสำหรับอัลกอริทึมซึ่งหนึ่งในนั้นคือ IV แบบยาว 24 บิต (ซึ่งจะถูกเพิ่มลงในข้อความเข้ารหัสสุดท้ายในข้อความที่ชัดเจน) และอีกอันคือคีย์ WEP เมื่อพยายามถอดรหัสโมเดลการรักษาความปลอดภัยนี้ (WEP) เราต้องรวบรวมระบบไร้สายจำนวนมากdata frames (เฟรมจำนวนมากจนกว่าจะพบเฟรมที่มีค่าเวกเตอร์ IV ซ้ำกัน)

สมมติว่าสำหรับ WEP IV มี 24 บิต ซึ่งหมายความว่าอาจเป็นตัวเลขใดก็ได้จากสองเฟรม (ถ้าคุณโชคดีพอ) ถึง 2 24 + 1 (คุณรวบรวมค่า IV ทุกค่าที่เป็นไปได้จากนั้นเฟรมถัดไปจะต้องซ้ำกัน) จากประสบการณ์ฉันสามารถพูดได้ว่าบน LAN ไร้สายที่ค่อนข้างแออัด (ไคลเอนต์ประมาณ 3 รายส่งการรับส่งข้อมูลตลอดเวลา) ใช้เวลาประมาณ 5-10 นาทีในการรับเฟรมที่เพียงพอเพื่อถอดรหัสการเข้ารหัสและรับค่า PSK .

ช่องโหว่นี้มีอยู่ใน WEP เท่านั้น โมเดลการรักษาความปลอดภัย WPA ใช้ TKIP ที่แก้ปัญหา IV ที่อ่อนแอโดยเพิ่มขนาดจาก 24 บิตเป็น 48 บิตและทำการปรับปรุงความปลอดภัยอื่น ๆ ให้กับไดอะแกรม การปรับเปลี่ยนเหล่านั้นทำให้อัลกอริทึม WPA มีความปลอดภัยมากขึ้นและมีแนวโน้มที่จะเกิดการแคร็กประเภทนี้