ความปลอดภัยไร้สาย - คู่มือฉบับย่อ

ในบทช่วยสอนนี้คุณจะได้เรียนรู้วิธีต่างๆของการสื่อสารไร้สาย คุณจะได้เรียนรู้เกี่ยวกับWireless Local Area Network(WLAN) อย่างที่พวกเราส่วนใหญ่ทราบกันดีจากนั้นจึงเจาะลึกลงไปในแง่มุมที่ใช้งานได้จริงเบื้องหลังความปลอดภัยแบบไร้สาย คุณจะประหลาดใจกับความง่ายในการรวบรวมข้อมูลที่ละเอียดอ่อนจำนวนมากเกี่ยวกับเครือข่ายไร้สายและข้อมูลที่ไหลผ่านโดยใช้เครื่องมือพื้นฐานที่หาได้ง่ายสำหรับทุกคนที่รู้วิธีใช้

ก่อนที่เราจะไปเจาะลึก "hacking"ด้านของการสื่อสารไร้สายคุณจะต้องผ่านแนวคิดทางทฤษฎีและแผนผังของการทำงานของระบบไร้สายตามปกติอย่างเหลือเฟืออย่างไรก็ตามเนื้อหาทางทฤษฎีจะถูกเก็บไว้ให้น้อยที่สุดตลอดบทช่วยสอนนี้ - เป็นด้านการปฏิบัติของสิ่งต่างๆ ส่วนที่ให้กำลังใจและสนุกสนานที่สุดสำหรับทุกคน!

เมื่อเราคิดถึงการสื่อสารแบบไร้สายเราจะนึกภาพบางระบบที่เชื่อมต่อกับเสาอากาศที่สื่อสารกันผ่านอากาศโดยใช้คลื่นวิทยุที่มองไม่เห็นด้วยตามนุษย์ พูดตามตรงว่านี่เป็นคำจำกัดความที่แท้จริงอย่างสมบูรณ์แบบ แต่เพื่อที่จะทำลายสิ่งต่าง ๆ (หรือคุณชอบคำว่า "แฮ็ก") คุณต้องเรียนรู้ว่าแนวคิดและสถาปัตยกรรมเหล่านั้นทำงานร่วมกันอย่างไร

คำศัพท์ไร้สาย

ก่อนอื่นเรามาดูคำศัพท์พื้นฐานที่เกี่ยวข้องกับการสื่อสารแบบไร้สาย ในขั้นต่อไปเราจะเข้าสู่สิ่งที่ก้าวหน้ายิ่งขึ้นไปพร้อมกันในเส้นทางนี้

การสื่อสารไร้สาย

การสื่อสารแบบไร้สายหมายถึงการแลกเปลี่ยนข้อมูลประเภทใด ๆ ระหว่างฝ่ายที่ดำเนินการแบบไร้สาย (ทางอากาศ) คำจำกัดความนี้กว้างมากเนื่องจากอาจสอดคล้องกับเทคโนโลยีไร้สายหลายประเภทเช่น -

- การสื่อสารเครือข่าย Wi-Fi

- การสื่อสารบลูทู ธ

- การสื่อสารผ่านดาวเทียม

- การสื่อสารเคลื่อนที่

เทคโนโลยีทั้งหมดที่กล่าวมาข้างต้นใช้สถาปัตยกรรมการสื่อสารที่แตกต่างกันอย่างไรก็ตามเทคโนโลยีเหล่านี้ทั้งหมดมีความสามารถ "Wireless Medium" เหมือนกัน

Wi-Fi

Wireless Fidelity(Wi-Fi) หมายถึงเครือข่ายท้องถิ่นแบบไร้สายอย่างที่เรารู้ ๆ กัน มันขึ้นอยู่กับIEEE 802.11มาตรฐาน. Wi-Fi เป็นเครือข่ายไร้สายประเภทหนึ่งที่คุณพบได้เกือบทุกที่ทั้งที่บ้านที่ทำงานในโรงแรมร้านอาหารและแม้แต่ในรถแท็กซี่รถไฟหรือเครื่องบิน มาตรฐานการสื่อสาร 802.11 เหล่านี้ทำงานอย่างใดอย่างหนึ่ง2.4 GHz or 5 GHz ISM radio bands.

อุปกรณ์เหล่านี้หาซื้อได้ง่ายตามร้านค้าที่เข้ากันได้กับมาตรฐาน Wi-Fi โดยมีภาพต่อไปนี้ปรากฏให้เห็นบนอุปกรณ์ ฉันพนันได้เลยว่าคุณเคยเห็นมันหลายร้อยครั้งในร้านค้าต่างๆหรือสถานที่สาธารณะอื่น ๆ !

เนื่องจากความจริงแล้วเครือข่ายไร้สายที่ใช้ 802.11 นั้นถูกใช้อย่างมากในสภาพแวดล้อมทุกประเภทและยังเป็นหัวข้อที่ใหญ่ที่สุดสำหรับการวิจัยด้านความปลอดภัยต่างๆในมาตรฐาน 802.11 อื่น ๆ

ไคลเอนต์ไร้สาย

ไคลเอนต์ไร้สายถือเป็นอุปกรณ์ปลายทางใด ๆ ที่ติดตั้งการ์ดไร้สายหรืออะแดปเตอร์ไร้สาย ขณะนี้ใน 21 นี้เซนต์ศตวรรษที่อุปกรณ์เหล่านั้นสามารถเป็นได้เกือบทุกอย่าง -

Modern Smartphones- อุปกรณ์เหล่านี้เป็นอุปกรณ์ไร้สายที่ใช้กันแพร่หลายมากที่สุดชนิดหนึ่งที่คุณเห็นในตลาด รองรับมาตรฐานไร้สายหลายแบบในกล่องเดียวเช่น Bluetooth, Wi-Fi, GSM

Laptops - เป็นอุปกรณ์ประเภทหนึ่งที่เราทุกคนใช้ทุกวัน!

Smartwatch- ตัวอย่างสมาร์ทวอทช์ที่ใช้ Sony แสดงไว้ที่นี่ สามารถซิงโครไนซ์กับสมาร์ทโฟนของคุณผ่านบลูทู ธ

Smart-home Equipment - ด้วยความก้าวหน้าของเทคโนโลยีในปัจจุบันอุปกรณ์สมาร์ทโฮมอาจเป็นตัวอย่างเช่นตู้แช่แข็งที่คุณสามารถควบคุมผ่าน Wi-Fi หรือเครื่องควบคุมอุณหภูมิได้

รายชื่ออุปกรณ์ไคลเอนต์ที่เป็นไปได้มีการเติบโตขึ้นทุกวัน ฟังดูน่ากลัวเล็กน้อยที่อุปกรณ์ / ยูทิลิตี้ทั้งหมดที่เราใช้ในชีวิตประจำวันสามารถควบคุมผ่านเครือข่ายไร้สายได้อย่างง่ายดาย แต่ในขณะเดียวกันอย่าลืมว่าการสื่อสารทั้งหมดที่ไหลผ่านสื่อไร้สายสามารถดักฟังได้โดยทุกคนที่ยืนอยู่ในสถานที่ที่ถูกต้องในเวลาที่เหมาะสม

Access Point (AP) เป็นโหนดกลางในการใช้งานไร้สาย 802.11 เป็นส่วนต่อประสานระหว่างเครือข่ายแบบใช้สายและไร้สายที่ไคลเอนต์ไร้สายทั้งหมดเชื่อมโยงและแลกเปลี่ยนข้อมูลด้วย

สำหรับสภาพแวดล้อมภายในบ้านส่วนใหญ่คุณจะมีเราเตอร์สวิตช์และ AP ที่ฝังอยู่ในกล่องเดียวทำให้สามารถใช้งานได้ตามวัตถุประสงค์นี้

สถานีรับส่งสัญญาณฐาน

Base Transceiver Station (BTS) เทียบเท่ากับ Access Point จาก 802.11 ทั่วโลก แต่ใช้โดยผู้ให้บริการโทรศัพท์มือถือเพื่อให้สัญญาณครอบคลุมเช่น 3G, GSM ฯลฯ ...

Note - เนื้อหาของบทช่วยสอนนี้มุ่งเน้นไปที่เครือข่ายไร้สาย 802.11 ดังนั้นข้อมูลเพิ่มเติมใด ๆ เกี่ยวกับ BTS และการสื่อสารผ่านมือถือโดยละเอียดจะไม่รวมอยู่ด้วย

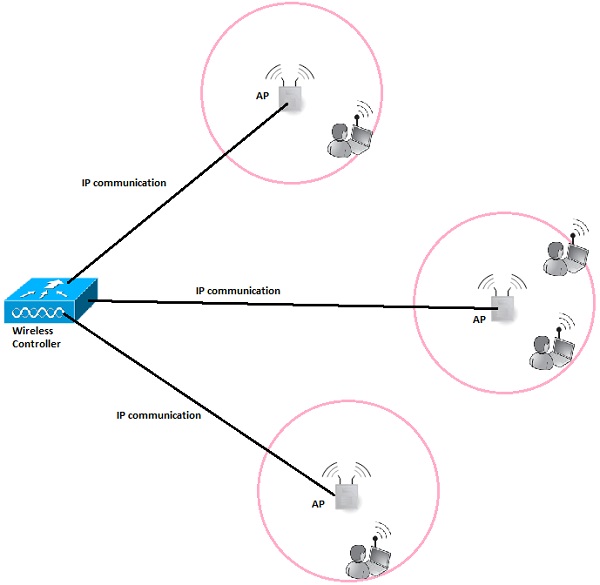

คอนโทรลเลอร์ไร้สาย (WLC)

ในการใช้งานระบบไร้สายขององค์กรจำนวน Access Point มักถูกนับเป็นร้อยหรือหลายพันหน่วย เป็นไปไม่ได้ที่จะจัดการ AP และการกำหนดค่าทั้งหมด (การกำหนดช่องสัญญาณ, กำลังเอาต์พุตที่เหมาะสม, การกำหนดค่าโรมมิ่ง, การสร้าง SSID สำหรับ AP แต่ละตัวและทุกตัว ฯลฯ ) แยกกัน

นี่คือสถานการณ์ที่แนวคิดของคอนโทรลเลอร์ไร้สายเข้ามามีบทบาท มันคือ "ผู้บงการ" ที่อยู่เบื้องหลังการทำงานของเครือข่ายไร้สายทั้งหมด เซิร์ฟเวอร์ส่วนกลางนี้ซึ่งมีการเชื่อมต่อ IP กับ AP ทั้งหมดบนเครือข่ายทำให้ง่ายต่อการจัดการทั้งหมดทั่วโลกจากแพลตฟอร์มการจัดการเดียวผลักดันเทมเพลตการกำหนดค่าตรวจสอบผู้ใช้จาก AP ทั้งหมดในแบบเรียลไทม์และอื่น ๆ

Service Set Identifier (SSID)

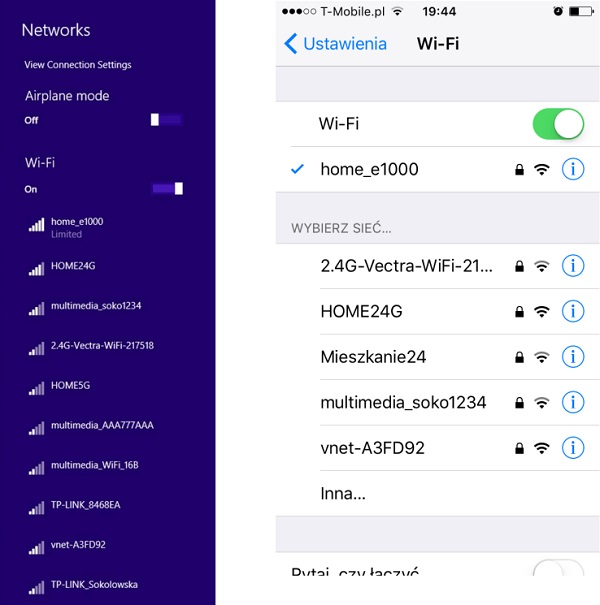

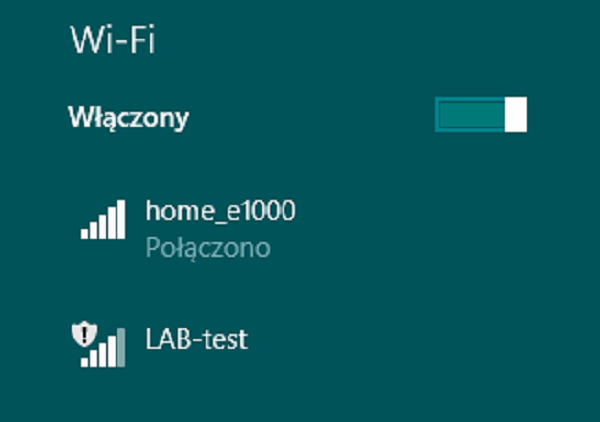

SSID ระบุ WLAN ไร้สายโดยตรง ในการเชื่อมต่อกับ LAN แบบไร้สายไคลเอนต์ไร้สายจำเป็นต้องส่ง SSID เดียวกันในเฟรมการเชื่อมโยงกับชื่อ SSID ซึ่งกำหนดค่าไว้ล่วงหน้าใน AP ดังนั้นคำถามจึงเกิดขึ้นในตอนนี้ว่าจะทราบได้อย่างไรว่า SSID ใดที่มีอยู่ในสภาพแวดล้อมของคุณ? นั่นเป็นเรื่องง่ายเนื่องจากระบบปฏิบัติการทั้งหมดมาพร้อมกับไคลเอนต์ไร้สายในตัวที่สแกนคลื่นความถี่ไร้สายเพื่อให้เครือข่ายไร้สายเข้าร่วม (ดังแสดงด้านล่าง) ฉันแน่ใจว่าคุณได้ทำขั้นตอนนี้หลายครั้งในกิจวัตรประจำวันของคุณ

แต่อุปกรณ์เหล่านั้นรู้ได้อย่างไรว่าเครือข่ายไร้สายเฉพาะนั้นมีชื่อในลักษณะนั้นเพียงแค่ฟังคลื่นแม่เหล็กวิทยุ? เป็นเพราะหนึ่งในเขตข้อมูลในกรอบบีคอน (AP ที่ส่งตลอดเวลาในช่วงเวลาสั้น ๆ ) มีชื่อของ SSID ในข้อความที่ชัดเจนเสมอซึ่งเป็นทฤษฎีทั้งหมดเกี่ยวกับเรื่องนี้

SSID สามารถมีความยาวได้ถึง 32 อักขระที่เป็นตัวเลขและตัวอักษรและระบุเฉพาะ WLAN ที่ออกอากาศโดย AP โดยไม่ซ้ำกัน ในกรณีที่ AP มีการกำหนด SSID หลายรายการระบบจะส่งเฟรมบีคอนแยกต่างหากสำหรับแต่ละ SSID

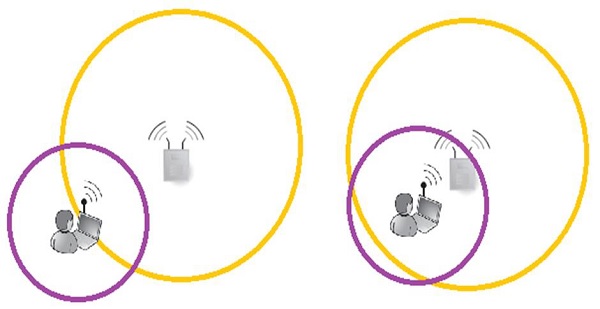

เซลล์

ก cellโดยพื้นฐานแล้วเป็นภูมิภาคทางภูมิศาสตร์ที่ครอบคลุมโดยเสาอากาศ (เครื่องส่งสัญญาณ) ของ AP หรือ BTS ในภาพต่อไปนี้เซลล์จะถูกทำเครื่องหมายด้วยเส้นสีเหลือง

ส่วนใหญ่แล้ว AP จะมีกำลังขับมากกว่ามากเมื่อเปรียบเทียบกับความสามารถของเสาอากาศในตัวอุปกรณ์ไคลเอนต์ ความจริงที่ว่าไคลเอนต์สามารถรับเฟรมที่ส่งจาก AP ไม่ได้หมายความว่าสามารถสร้างการสื่อสาร 2 ทางได้ ภาพด้านบนแสดงสถานการณ์นั้นอย่างสมบูรณ์แบบ - ในทั้งสองสถานการณ์ไคลเอนต์สามารถได้ยินเฟรมของ AP แต่ในสถานการณ์ที่สองเท่านั้นที่สามารถสร้างการสื่อสาร 2 ทางได้

ผลลัพธ์ที่ได้จากตัวอย่างสั้น ๆ นี้ก็คือเมื่อออกแบบขนาดเซลล์ไร้สายเราต้องคำนึงถึงกำลังส่งออกเฉลี่ยของเสาอากาศที่ไคลเอ็นต์จะใช้คือเท่าใด

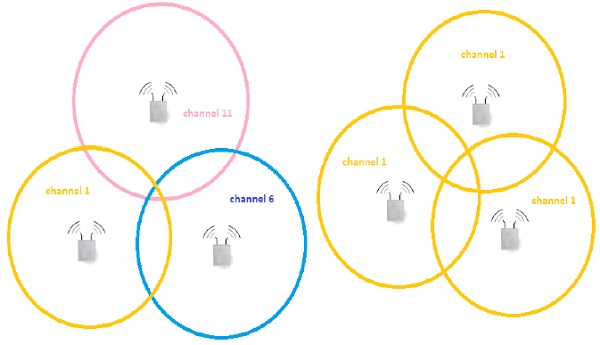

ช่อง

เครือข่ายไร้สายอาจได้รับการกำหนดค่าให้รองรับมาตรฐาน 802.11 หลายแบบ บางตัวทำงานบนย่านความถี่ 2.4GHz (ตัวอย่างเช่น 802.11b / g / n) และอื่น ๆ ในย่านความถี่ 5GHz (เช่น 802.11a / n / ac)

มีชุดแบนด์ย่อยที่กำหนดไว้ล่วงหน้าสำหรับแต่ละช่องสัญญาณทั้งนี้ขึ้นอยู่กับแบนด์ ในสภาพแวดล้อมที่มี AP หลายตัวอยู่ในพื้นที่ทางกายภาพเดียวกันการกำหนดช่องสัญญาณอัจฉริยะจะถูกใช้เพื่อหลีกเลี่ยงการชนกัน (การชนกันของเฟรมที่ส่งด้วยความถี่เดียวกันจากหลายแหล่งในเวลาเดียวกัน)

มาดูการออกแบบทางทฤษฎีของเครือข่าย 802.11b ที่มี 3 เซลล์ติดกันดังแสดงในภาพด้านบน การออกแบบทางด้านซ้ายประกอบด้วยช่องสัญญาณที่ไม่ทับซ้อนกัน 3 ช่องซึ่งหมายความว่าเฟรมที่ส่งโดย AP และไคลเอ็นต์ในเซลล์เฉพาะจะไม่รบกวนการสื่อสารในเซลล์อื่น ทางด้านขวาเรามีสถานการณ์ที่ตรงกันข้ามอย่างสิ้นเชิงเฟรมทั้งหมดที่บินไปมาบนช่องสัญญาณเดียวกันทำให้เกิดการชนกันและทำให้ประสิทธิภาพของระบบไร้สายลดลงอย่างมาก

เสาอากาศ

เสาอากาศถูกใช้เพื่อ "แปล" ข้อมูลที่ไหลเป็นสัญญาณไฟฟ้าภายในสายเคเบิลและเข้าสู่สนามแม่เหล็กไฟฟ้าซึ่งใช้ในการส่งเฟรมผ่านสื่อไร้สาย

อุปกรณ์ไร้สายทุกเครื่อง (AP หรืออุปกรณ์ไคลเอนต์ไร้สายประเภทใดก็ได้) มีเสาอากาศที่มีตัวส่งและโมดูลตัวรับสัญญาณ สามารถเป็นภายนอกและทุกคนรอบข้างหรือในตัวมองเห็นได้เนื่องจากแล็ปท็อปหรือสมาร์ทโฟนส่วนใหญ่มีอยู่ในปัจจุบัน

สำหรับการทดสอบความปลอดภัยไร้สายหรือการทดสอบการเจาะเครือข่ายไร้สายเสาอากาศภายนอกเป็นเครื่องมือที่สำคัญที่สุดอย่างหนึ่ง คุณควรได้รับหนึ่งในนั้นถ้าคุณต้องการลงสนามนี้! ข้อได้เปรียบที่ใหญ่ที่สุดอย่างหนึ่งของเสาอากาศภายนอก (เมื่อเทียบกับเสาอากาศภายในส่วนใหญ่ที่คุณอาจพบในตัวอุปกรณ์) ก็คือสามารถกำหนดค่าได้ในรูปแบบที่เรียกว่า "โหมดจอภาพ" ซึ่งเป็นสิ่งที่คุณต้องการอย่างแน่นอน! ช่วยให้คุณสามารถสูดอากาศการรับส่งข้อมูลแบบไร้สายจากพีซีของคุณโดยใช้wireshark หรือเครื่องมืออื่น ๆ ที่เป็นที่รู้จักเช่น Kismet.

มีบทความที่ดีมากบนอินเทอร์เน็ต (https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/) ที่ช่วยในการเลือกเสาอากาศไร้สายภายนอกโดยเฉพาะสำหรับ Kali Linux ที่มีความสามารถในโหมดมอนิเตอร์ หากคุณกำลังพิจารณาที่จะเข้าสู่สาขาเทคโนโลยีนี้อย่างจริงจังฉันขอแนะนำให้ทุกคนซื้อหนึ่งในสิ่งที่แนะนำ (ฉันมีหนึ่งในนั้น)

เครือข่ายไร้สายอาจแบ่งออกเป็นประเภทต่างๆตามช่วงการทำงานที่มีให้ รูปแบบการจำแนกที่พบบ่อยที่สุดแบ่งเครือข่ายไร้สายออกเป็นสี่ประเภทตามที่ระบุไว้ในตารางด้านล่างพร้อมกับตัวอย่างสั้น ๆ

| ประเภท | ความครอบคลุม | ตัวอย่าง | การใช้งาน |

|---|---|---|---|

เครือข่ายพื้นที่ส่วนบุคคลไร้สาย (WPAN) |

สั้นมาก - สูงสุด 10 เมตร แต่มักจะเล็กกว่ามาก |

Bluetooth, 802.15, การสื่อสาร IrDA |

|

เครือข่ายท้องถิ่นไร้สาย (WLAN) |

ปานกลาง - ภายในอพาร์ตเมนต์หรือสถานที่ทำงาน |

802.11 Wi-Fi |

ส่วนขยายไร้สายของเครือข่ายท้องถิ่นที่ใช้ใน -

|

เครือข่ายไร้สายปริมณฑล (WMAN) |

ทั่วเมือง |

Wimax, IEEE 802.16 หรือเทคโนโลยีที่เป็นกรรมสิทธิ์ |

ระหว่างบ้านและธุรกิจ |

เครือข่ายบริเวณกว้างไร้สาย (WWAN) |

ทั่วโลก |

3G, LTE |

การเข้าถึงอินเทอร์เน็ตแบบไร้สายจาก |

บทช่วยสอนนี้ส่วนใหญ่จะครอบคลุมเทคโนโลยี WLAN อย่างไรก็ตามเราจะกล่าวถึงแง่มุมต่างๆของการสื่อสาร Bluetooth (WPAN) ด้วย

สถิติเทคโนโลยีไร้สาย

เพื่อให้คุณได้รับการพิสูจน์ว่าเทคโนโลยีไร้สายจะส่งผลต่อชีวิตของเราในรูปแบบต่างๆมากขึ้นทุกปี ดูตัวอย่างสถิติที่พบ! บางคนดูเหมือนจะน่ากลัว แต่ในขณะเดียวกันก็แสดงให้เห็นว่าเราพึ่งพาการสื่อสารไร้สายในปัจจุบันมากแค่ไหน

ภายในปี 2020 อุปกรณ์ราว 24 พันล้านเครื่องจะเชื่อมต่อกับอินเทอร์เน็ตโดยมากกว่าครึ่งหนึ่งที่เชื่อมต่อผ่านระบบไร้สาย นี่คือเรื่องจริงInternet of Things(IoT) ฟังดูเป็นอย่างไรโดยพิจารณาจากข้อเท็จจริงที่ว่าขณะนี้เรามีผู้คนราว 7.4 พันล้านคนที่อาศัยอยู่บนโลกนี้?

ประมาณ 70% ของการสื่อสารไร้สายทุกประเภทคือ Wi-Fi (มาตรฐาน 802.11)

ความเร็วของเครือข่าย Wi-Fi เพิ่มขึ้นจาก 802.11a - 54Mbps (ในปี 2542) เป็นคลื่น ac 1 - 1.3 Gbps (ในปี 2555) ยิ่งไปกว่านั้นยังมีคลื่น 801.11ac-wave2 บนขอบฟ้าด้วยความเร็วหลาย Gbps

ทุกๆวันผู้คนนับล้านทำการโอนเงินสดและเข้าถึงบัญชีธนาคารของตนโดยใช้สมาร์ทโฟนผ่าน Wi-Fi!

คุณยังลังเลเกี่ยวกับความสำคัญของความปลอดภัยในการใช้งานระบบไร้สายหรือไม่?

เครือข่าย Wi-Fi

ตัวเลือกของอุปกรณ์ที่ใช้ในการใช้งานระบบไร้สายนั้นขึ้นอยู่กับประเภทของการใช้งานไม่ว่าจะเป็นเครือข่ายสำหรับบ้านหลังเล็กร้านค้าเครือข่ายองค์กรขนาดใหญ่หรือสำหรับโรงแรม

| มาตราส่วน | ตัวอย่าง | ประเภทอุปกรณ์ที่ใช้ |

|---|---|---|

| การปรับใช้ขนาดเล็ก | บ้านร้านค้าเล็ก ๆ | ส่วนใหญ่เราเตอร์ / สวิตช์ที่บ้าน (รวมกับ AP ไร้สาย) |

| การปรับใช้ครั้งใหญ่ | โรงแรม, รัฐวิสาหกิจ, มหาวิทยาลัย |

|

นับตั้งแต่จุดเริ่มต้นของมาตรฐาน IEEE 802.11 เครือข่ายไร้สายได้รับการพัฒนาอย่างก้าวกระโดด ผู้คนเห็นถึงศักยภาพในการรับส่งข้อมูลประเภทนี้ดังนั้นผู้สืบทอด 802.11 จึงปรากฏตัวขึ้นหลังจากนั้นไม่กี่ปี ตารางต่อไปนี้สรุปมาตรฐาน 802.11 ปัจจุบันที่ใช้ในยุคของเรา -

| มาตรฐาน | ความถี่ | ความเร็วสูงสุด |

|---|---|---|

| 802.11 | 2.4 กิกะเฮิร์ตซ์ | 2 Mbps |

| 802.11a | 5 GHz | 54 Mbps |

| 802.11b | 2.4 กิกะเฮิร์ตซ์ | 11 Mbps |

| 802.11 ก | 2.4 กิกะเฮิร์ตซ์ | 54 Mbps |

| 802.11n | 2.4 หรือ 5 GHz | 600 Mbps |

| 802.11ac | 5 GHz | 1 Gbps |

อย่างที่คุณเห็นเครือข่าย Wi-Fi เร็วขึ้นเรื่อย ๆ ต่อไปนี้เป็นปัจจัย จำกัด สองสามประการที่ทำให้เราไม่เห็นความเร็วสูงเมื่อเราดาวน์โหลดข้อมูลผ่าน Wi-Fi -

มีความแตกต่างระหว่างความเร็วและความเป็นจริงตลอด เนื่องจากการสื่อสารแบบไร้สายเป็นแบบฮาล์ฟดูเพล็กซ์ (เสาอากาศเดี่ยวสามารถส่งหรือรับได้ในคราวเดียว) ปริมาณงานจริงจึงอยู่ที่ประมาณ 50% ของความเร็ว เงื่อนไขนี้จะเป็นจริงก็ต่อเมื่อมีเครื่องส่งหนึ่งเครื่องและเครื่องรับหนึ่งเครื่องโดยไม่มีไคลเอ็นต์อื่นเข้ามาเกี่ยวข้องและไม่มีการรบกวน (ซึ่งนำไปสู่การชนกันและการส่งสัญญาณซ้ำ)

มาตรฐานที่ทันสมัยที่สุด (802.11ac) ไม่ได้รับการสนับสนุนอย่างกว้างขวางในอุปกรณ์ปลายทาง แล็ปท็อปหรือสมาร์ทโฟนส่วนใหญ่ในตลาดรองรับ 802.11a / b / g / n แต่ยังไม่รองรับมาตรฐาน 802.11ac นอกจากนั้นอุปกรณ์บางอย่างยังติดตั้งเสาอากาศเท่านั้นซึ่งรองรับย่านความถี่ 2,4 GHz แต่ไม่ใช่ 5 GHz (ซึ่งทำให้ขาดการรองรับ 802.11ac โดยค่าเริ่มต้น)

ตรวจสอบมาตรฐานเครือข่าย Wi-Fi ของคุณ

มาดูกันว่าคุณจะตรวจสอบได้อย่างไรว่าเครือข่าย Wi-Fi ที่คุณเข้าร่วมรองรับมาตรฐานใดบ้าง คุณสามารถตรวจสอบได้โดยใช้จำนวนวิธี ฉันจะนำเสนอสองคนที่นี่ -

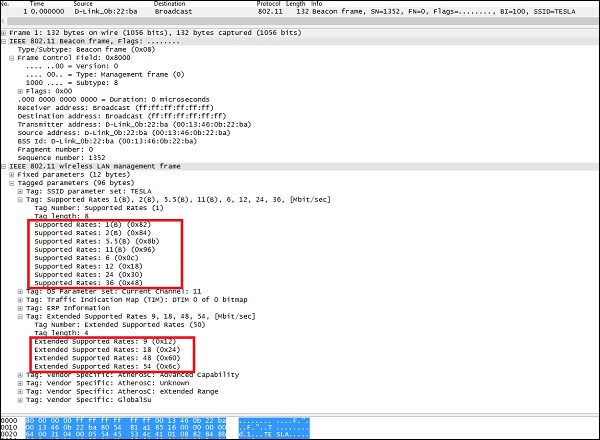

โดยการดมกลิ่นสำหรับเฟรมสัญญาณไร้สาย

ทุกเฟรมสัญญาณประกอบด้วยรายการความเร็วที่รองรับโดยการส่ง AP ความเร็วเหล่านั้นอาจถูกจับคู่กับมาตรฐานโดยตรง

การถ่ายโอนข้อมูลของกรอบสัญญาณด้านบนบ่งชี้ว่านี่อาจเป็น AP ที่เปิดใช้งานรองรับ 802.11b / g บนย่านความถี่ 2,4 GHz

อัตราที่รองรับ 802.11b (1, 2, 5.5, 11)

802.11g อัตราที่รองรับ (1, 2, 5.5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

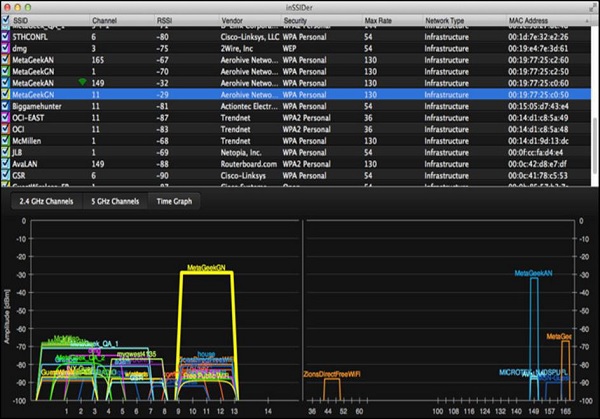

โดยใช้เครื่องมือเฉพาะบางอย่างสำหรับการค้นหาเครือข่ายไร้สาย

ภาพหน้าจอต่อไปนี้แสดงการถ่ายโอนข้อมูลจากเครื่องมือไร้สายที่เรียกว่า "inSSIDer" ที่ทำงานบน Mac จะแสดงเครือข่ายไร้สายทั้งหมดที่มองเห็นได้โดยตรงพร้อมกับรายละเอียดบางส่วนเกี่ยวกับเครือข่ายทุกเครือข่าย

จากภาพด้านบนจะเห็นได้ว่า WLAN บางรุ่นรองรับความเร็วสูงสุด 130Mbps (ซึ่งต้องเป็น 802.11ac) อื่น ๆ 54 และ 36 Mbps (อาจเป็น 802.11 A หรือ G)

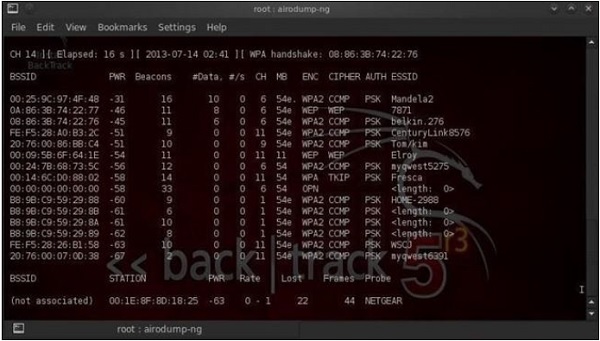

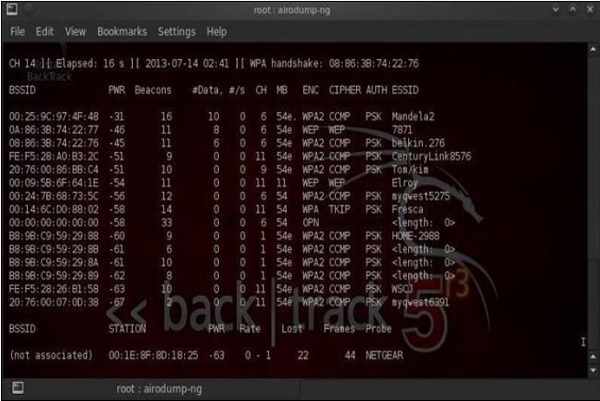

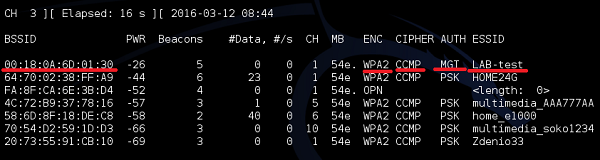

ในทางกลับกันคุณยังสามารถใช้โปรแกรมบนลินุกซ์ยอดนิยมที่เรียกว่า "airdump-ng" (เราจะเจาะลึกลงไปในภายหลังระหว่างการแสดงการแฮ็ก - ทำลายกุญแจของเครือข่าย Wi-Fi) สำหรับสภาพแวดล้อม Windows คุณอาจใช้ "Network Stumbler" ที่เป็นที่นิยม เครื่องมือทั้งหมดเหล่านี้ทำงานในลักษณะที่คล้ายคลึงกัน

ในบทนี้เราจะอธิบายสั้น ๆ เกี่ยวกับแผนการตรวจสอบสิทธิ์ที่เป็นไปได้ที่ใช้ในการปรับใช้ระบบไร้สาย การรับรองความถูกต้องแบบเปิดและคีย์ที่แชร์ล่วงหน้า (PSK) - การรับรองความถูกต้องโดยใช้พื้นฐาน ก่อนหน้านี้ใช้เฟรม EAP เพื่อรับคีย์แบบไดนามิก

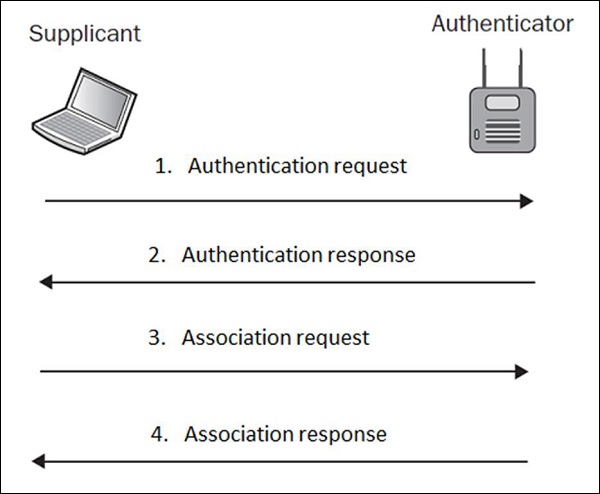

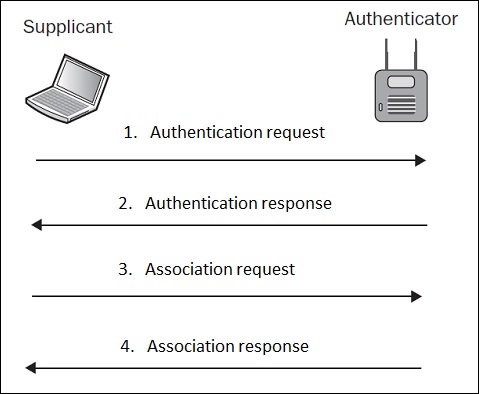

เปิดการรับรองความถูกต้อง

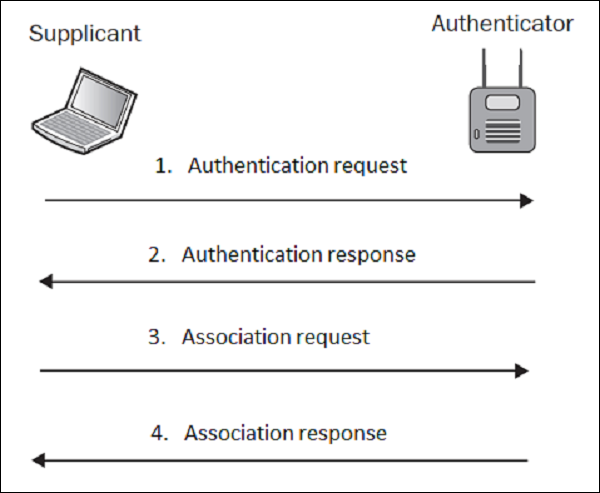

คำว่า Open Authentication นั้นทำให้เข้าใจผิดอย่างมาก มันแสดงให้เห็นว่ามีการพิสูจน์ตัวตนบางประเภท แต่ในความเป็นจริงกระบวนการตรวจสอบสิทธิ์ในโครงร่างนี้เป็นเหมือนขั้นตอนที่เป็นทางการมากกว่ากลไกการพิสูจน์ตัวตน กระบวนการมีลักษณะดังที่แสดงในแผนภาพต่อไปนี้ -

ในภาษาอังกฤษธรรมดาสิ่งที่การแลกเปลี่ยนนี้พูดก็คือในคำขอการตรวจสอบสิทธิ์ไคลเอนต์ไร้สาย (ผู้ร้องขอ) กำลังพูดว่า "สวัสดี AP ฉันต้องการตรวจสอบสิทธิ์" และการตอบกลับการตรวจสอบสิทธิ์จาก AP จะระบุว่า "ตกลงนี่คุณไปแล้ว" คุณเห็นความปลอดภัยประเภทใดบ้างในการตั้งค่านี้ ฉันก็ไม่ ...

นั่นคือเหตุผลที่ไม่ควรใช้การพิสูจน์ตัวตนแบบเปิดเนื่องจากอนุญาตให้ไคลเอ็นต์ตรวจสอบสิทธิ์กับเครือข่ายได้โดยไม่ต้องตรวจสอบความปลอดภัยที่ถูกต้อง

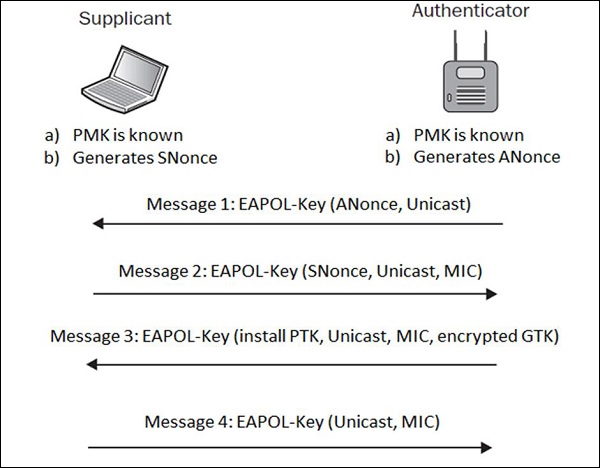

การจับมือ 4 ทิศทางแบบ EAP (พร้อม WPA / WPA2)

เมื่อไคลเอนต์ไร้สายตรวจสอบสิทธิ์กับ AP ทั้งคู่จะต้องผ่านกระบวนการรับรองความถูกต้อง 4 ขั้นตอนที่เรียกว่า 4-way handshake. ในระหว่างการแลกเปลี่ยนข้อความเหล่านั้นรหัสผ่านที่ใช้ร่วมกันจะได้รับระหว่าง AP และไคลเอนต์ไร้สายโดยไม่ถูกส่งในข้อความ EAP ใด ๆ

Pairwise Master Key (PMK) เป็นสิ่งที่แฮ็กเกอร์ต้องการรวบรวมเพื่อทำลายรูปแบบการเข้ารหัสเครือข่าย PMK เป็นที่รู้จักกันใน Supplicant และ Authenticator เท่านั้น แต่จะไม่ถูกแบ่งปันในระหว่างการขนส่ง

อย่างไรก็ตามคีย์เซสชันคือและเป็นการรวมกันของ ANonce, SNonce, PMK, ที่อยู่ MAC ของ Supplicant และ Authenticator เราอาจเขียนความสัมพันธ์นั้นเป็นสูตรทางคณิตศาสตร์ -

Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC).

ในการหาค่า PMK จากสมการนั้นเราจะต้องทำลาย AES / RC4 (ขึ้นอยู่กับว่าใช้ WPA2 หรือ WPA) ไม่ใช่เรื่องง่ายอย่างนั้นเพราะแนวทางปฏิบัติเพียงวิธีเดียวคือการโจมตีด้วยพลังดุร้ายหรือพจนานุกรม (สมมติว่าคุณมีพจนานุกรมที่ดีจริงๆ)

เป็นแนวทางการตรวจสอบสิทธิ์ที่แนะนำให้ใช้และปลอดภัยกว่าการใช้ Open Authentication อย่างแน่นอน

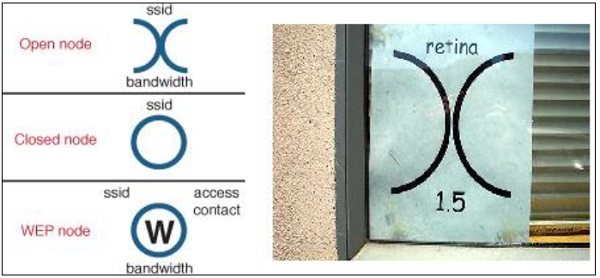

Wi-Fi Chalking

การชอล์ก Wi-Fi เป็นแนวคิดที่ตลกมากในประวัติศาสตร์ของ LAN ไร้สายซึ่งส่วนใหญ่ใช้ในสหรัฐอเมริกา แนวคิดหลักคือการทำเครื่องหมายสถานที่ซึ่งใช้การพิสูจน์ตัวตนแบบเปิดหรือ WLAN ที่มีการพิสูจน์ตัวตนที่อ่อนแอ เมื่อทำเช่นนั้นทุกคนที่พบสัญลักษณ์นี้บนผนังหรือพื้นดินเขียนด้วยชอล์กจากนั้นเขาสามารถเข้าสู่ระบบ Wi-Fi ได้โดยไม่ต้องมีการตรวจสอบสิทธิ์ ฉลาดใช่มั้ย?

คุณอาจจะถามตัวเองว่าทำไมต้องใช้ชอล์คไม่ใช่มาร์กเกอร์สเปรย์หรือวิธีทำเครื่องหมายแบบถาวรอื่น ๆ คำตอบนั้นง่ายมากและมาจากกฎหมายอาญา - การเขียนด้วยชอล์กไม่ถือเป็นการกระทำที่ป่าเถื่อน

โดยทั่วไปการเข้ารหัสเป็นกระบวนการในการแปลงข้อมูลไปเป็นบางประเภท cyphertextที่จะไม่เป็นที่เข้าใจได้สำหรับการใด ๆ 3 ถบุคคลที่จะสกัดกั้นข้อมูล ทุกวันนี้เราใช้การเข้ารหัสทุกวันโดยไม่ได้สังเกตเลยด้วยซ้ำ ทุกครั้งที่คุณเข้าถึงเว็บธนาคารหรือกล่องจดหมายส่วนใหญ่มักจะเป็นเมื่อคุณลงชื่อเข้าใช้หน้าเว็บประเภทใดก็ได้หรือสร้างอุโมงค์ VPN กลับไปที่เครือข่ายขององค์กรของคุณ

ข้อมูลบางอย่างมีค่าเกินไปไม่ได้รับการปกป้อง และเพื่อปกป้องข้อมูลอย่างมีประสิทธิภาพข้อมูลนั้นจะต้องเข้ารหัสในลักษณะที่ไม่อนุญาตให้ผู้โจมตีถอดรหัสข้อมูลได้ พูดตามตรงกับพวกคุณ - ไม่มีรูปแบบการเข้ารหัสที่ปลอดภัยอย่างสมบูรณ์ อัลกอริทึมทั้งหมดที่เราใช้ทุกวันอาจเสีย แต่ความเป็นไปได้ที่สิ่งนี้จะเกิดขึ้นกับเทคโนโลยีและเวลาปัจจุบันคืออะไร?

ตัวอย่างเช่นอาจใช้เวลาประมาณแปดปีในการทำลายการเข้ารหัส "X" โดยใช้คอมพิวเตอร์ความเร็วสูงรุ่นใหม่ ความเสี่ยงนั้นใหญ่พอที่จะหยุดใช้อัลกอริทึม "X" ในการเข้ารหัสหรือไม่ ฉันสงสัยว่าข้อมูลที่จะป้องกันอาจล้าสมัยในช่วงเวลานั้น

ประเภทของการเข้ารหัสไร้สาย

ในการเริ่มต้นพูดคุยเกี่ยวกับการเข้ารหัสแบบไร้สายควรบอกว่าอัลกอริทึมการเข้ารหัสมี 2 ประเภท ได้แก่ Stream Cipher และ Block Cipher

Stream Cipher - มันแปลงข้อความธรรมดาเป็นไซเฟอร์เท็กซ์ในแบบทีละนิด

Block Cipher - ทำงานบนบล็อกข้อมูลขนาดคงที่

อัลกอริทึมการเข้ารหัสที่พบบ่อยที่สุดจะรวบรวมไว้ในตารางต่อไปนี้ -

| อัลกอริทึมการเข้ารหัส | ประเภทของอัลกอริทึมการเข้ารหัส | ขนาดของบล็อกข้อมูล |

|---|---|---|

| RC4 | การเข้ารหัสสตรีม | --- |

| RC5 | บล็อกไซเฟอร์ | 32/64/128 บิต |

| DES | บล็อกไซเฟอร์ | 56 บิต |

| 3DES | บล็อกไซเฟอร์ | 56 บิต |

| AES | บล็อกไซเฟอร์ | 128 บิต |

สิ่งที่คุณมักจะพบ (ในบางรูปแบบ) บนเครือข่ายไร้สาย ได้แก่ RC4 and AES.

WEP เทียบกับ WPA และ WPA2

มาตรฐานความปลอดภัยที่รู้จักกันอย่างแพร่หลายในโลกของเครือข่ายไร้สายมีสามมาตรฐาน ความแตกต่างที่ใหญ่ที่สุดระหว่างทั้งสามคือรูปแบบการรักษาความปลอดภัยที่สามารถให้ได้

| มาตรฐานความปลอดภัย | ผู้ใช้อัลกอริทึมการเข้ารหัส | วิธีการรับรองความถูกต้อง | ความเป็นไปได้ในการทำลายการเข้ารหัส |

|---|---|---|---|

| WEP | WEP (อิงตาม RC4) | คีย์ที่แชร์ล่วงหน้า (PSK) |

|

| WPA | TKIP (อิงตาม RC4) | Pre-Shared Key (PSK) หรือ 802.1x | - ถอดรหัสรหัสผ่านระหว่างการจับมือ 4 ทางครั้งแรก (สมมติว่ารหัสผ่านค่อนข้างสั้น <10 ตัวอักษร) |

| WPA2 | CCMP (ขึ้นอยู่กับ AES) | Pre-Shared Key (PSK) หรือ 802.1x |

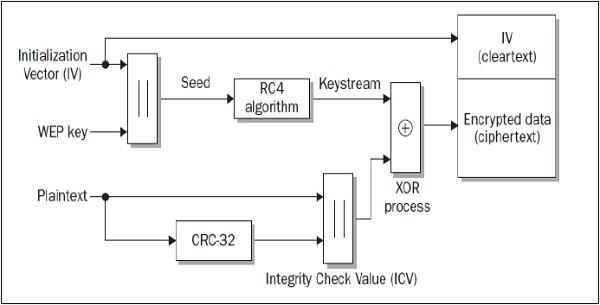

WEP เป็นรูปแบบ "ปลอดภัย" ไร้สายรุ่นแรกที่ควรเพิ่มการตรวจสอบสิทธิ์และการเข้ารหัส มันขึ้นอยู่กับRC4 algorithm and 24 bits of Initialization Vector (IV). นี่เป็นข้อเสียเปรียบที่ใหญ่ที่สุดของการใช้งานที่ทำให้ WEP สามารถถอดรหัสได้ภายในไม่กี่นาทีโดยใช้เครื่องมือที่ทุกคนสามารถติดตั้งบนพีซีของตนได้

เพื่อเพิ่มความปลอดภัย WPA2 ถูกคิดค้นขึ้นด้วยรูปแบบการเข้ารหัสที่แข็งแกร่ง (AES) และรูปแบบการตรวจสอบความถูกต้องที่แข็งแกร่งมากตาม 802.1x (or PSK). WPA ได้รับการแนะนำให้ใช้เป็นกลไกการจัดเตรียมสำหรับการเปลี่ยนไปใช้ WPA2 อย่างราบรื่น การ์ดไร้สายจำนวนมากไม่รองรับ AES ใหม่ (ในขณะนั้น) แต่ทั้งหมดใช้งานอยู่RC4 + TKIP. ดังนั้น WPA จึงขึ้นอยู่กับกลไกดังกล่าวด้วยความก้าวหน้าเพียงเล็กน้อย

เวกเตอร์การเริ่มต้นที่อ่อนแอ (IV)

Initialization Vector (IV) เป็นหนึ่งในอินพุตของอัลกอริทึมการเข้ารหัส WEP กลไกทั้งหมดแสดงในแผนภาพต่อไปนี้ -

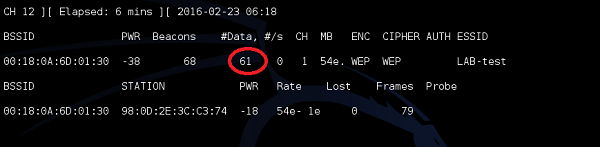

อย่างที่ทราบกันดีว่ามีอินพุตสองรายการสำหรับอัลกอริทึมซึ่งหนึ่งในนั้นคือ IV แบบยาว 24 บิต (ซึ่งจะถูกเพิ่มลงในข้อความเข้ารหัสสุดท้ายในข้อความที่ชัดเจน) และอีกอันคือคีย์ WEP เมื่อพยายามถอดรหัสความปลอดภัยรุ่นนี้ (WEP) เราต้องรวบรวมระบบไร้สายจำนวนมากdata frames (เฟรมจำนวนมากจนกว่าจะพบเฟรมที่มีค่าเวกเตอร์ IV ซ้ำกัน)

สมมติว่าสำหรับ WEP IV มี 24 บิต ซึ่งหมายความว่าอาจเป็นตัวเลขใดก็ได้จากสองเฟรม (ถ้าคุณโชคดีพอ) ถึง 2 24 + 1 (คุณรวบรวมค่า IV ทุกค่าที่เป็นไปได้จากนั้นเฟรมถัดไปจะต้องซ้ำกัน) จากประสบการณ์ฉันสามารถพูดได้ว่าบน LAN ไร้สายที่ค่อนข้างแออัด (ไคลเอนต์ประมาณ 3 รายส่งการรับส่งข้อมูลตลอดเวลา) ใช้เวลาประมาณ 5-10 นาทีในการรับเฟรมที่เพียงพอเพื่อถอดรหัสการเข้ารหัสและรับค่า PSK .

ช่องโหว่นี้มีอยู่ใน WEP เท่านั้น โมเดลการรักษาความปลอดภัย WPA ใช้ TKIP ที่แก้ปัญหา IV ที่อ่อนแอโดยเพิ่มขนาดจาก 24 บิตเป็น 48 บิตและทำการปรับปรุงความปลอดภัยอื่น ๆ ให้กับไดอะแกรม การปรับเปลี่ยนเหล่านั้นทำให้อัลกอริทึม WPA มีความปลอดภัยมากขึ้นและมีแนวโน้มที่จะเกิดการแคร็กประเภทนี้

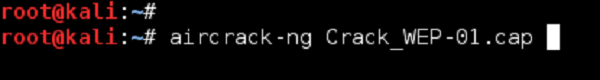

ในบทนี้เราจะดูวิธีทำลายการเข้ารหัส WEP และ WPA เริ่มต้นด้วยการเข้ารหัส WEP

จะทำลายการเข้ารหัส WEP ได้อย่างไร

มีเครื่องมือที่เป็นไปได้มากมายที่สามารถใช้ในการถอดรหัส WEP ได้ แต่วิธีการทั้งหมดเป็นไปตามแนวคิดและลำดับขั้นตอนเดียวกัน

สมมติว่าคุณพบเครือข่ายเป้าหมายของคุณคุณทำดังนี้ -

รวบรวม (ดมกลิ่น) แพ็คเก็ตที่เข้ารหัส WEP ที่บินอยู่บนอากาศ ขั้นตอนนี้อาจทำได้โดยใช้เครื่องมือ Linux ที่เรียกว่า "airodump-ng"

เมื่อรวบรวมแพ็คเก็ตได้เพียงพอ (คุณได้รวบรวมชุดเฟรมที่มีเวกเตอร์ IV ที่ซ้ำกัน) คุณจะพยายามถอดรหัสเครือข่ายโดยใช้เครื่องมือที่เรียกว่า "aircrack-ng"

ในเครือข่ายที่มีการจราจรคับคั่งสองขั้นตอนที่กล่าวถึงข้างต้นอาจใช้เวลาประมาณ 5-10 นาทีหรือน้อยกว่านั้น มันง่ายมาก! คำแนะนำทีละขั้นตอนโดยละเอียดสำหรับการแฮ็ก WEP จะแสดงอยู่ในหัวข้อ "Pen Testing WEP Encrypted WLAN"

จะทำลายการเข้ารหัส WPA ได้อย่างไร

วิธีทำลายการเข้ารหัส WPA มีวิธีการที่แตกต่างกันเล็กน้อย เฟรมไร้สายที่ใช้ WPA ใช้การเข้ารหัส TKIP ที่ยังคงใช้แนวคิดของอัลกอริทึม IV และ RC4 อย่างไรก็ตามได้รับการแก้ไขเพื่อให้มีความปลอดภัยมากขึ้น TKIP แก้ไข WEP ด้วยคำแนะนำต่อไปนี้ -

ใช้คีย์ชั่วคราวที่สร้างขึ้นแบบไดนามิกแทนคีย์แบบคงที่ที่ใช้โดย WEP

ใช้การจัดลำดับเพื่อป้องกันการเล่นซ้ำและการโจมตีแบบฉีด

มันใช้อัลกอริธึมการผสมคีย์ขั้นสูงเพื่อเอาชนะการชนกันของ IV และการโจมตีจุดอ่อนใน WEP

แนะนำ Enhanced Data Integrity (EDI) เพื่อกำจัดการโจมตีแบบพลิกบิตที่เป็นไปได้ใน WEP

เมื่อพิจารณาถึงประเด็นเหล่านี้ทั้งหมดทำให้มาตรฐาน WPA ไม่สามารถถอดรหัสได้ (ไม่ได้บอกว่าเป็นไปไม่ได้ แต่อาจใช้เวลานานพอสมควรโดยสมมติว่าคุณมีทรัพยากรขั้นสูงในการทำลายอัลกอริทึม) การรับรองความถูกต้องที่ใช้ในมาตรฐาน WPA ยังก้าวหน้ากว่าที่ใช้ใน WEP WPA ใช้ 802.1x (การรับรองความถูกต้องตาม EAP) สำหรับการรับรองความถูกต้องของไคลเอนต์ อันที่จริงนี่คือไฟล์only weak point, ซึ่งคุณอาจลองใช้โอกาสในการทำลาย WPA (และ WPA2 ในความเป็นจริง)

มาตรฐาน WPA และ WPA2 รองรับการตรวจสอบสิทธิ์สองประเภท - Pre-Shared Key(PSK) และ 802.1x จริงตามเซิร์ฟเวอร์การตรวจสอบสิทธิ์ภายนอก เมื่อใช้การรับรองความถูกต้อง 802.1x - ไม่สามารถทำลายรหัสผ่านได้ มันคือonly doable where local PSK mode is used. เช่นเดียวกับข้อสังเกต - การใช้งานระบบไร้สายขององค์กรทั้งหมดใช้การตรวจสอบความถูกต้อง 802.1x ที่แท้จริงโดยอาศัยเซิร์ฟเวอร์ RADIUS ภายนอกดังนั้นเป้าหมายเดียวที่เป็นไปได้ของคุณอาจเป็นธุรกิจขนาดเล็กมากหรือเครือข่ายในบ้าน

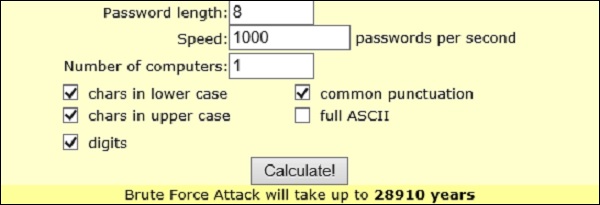

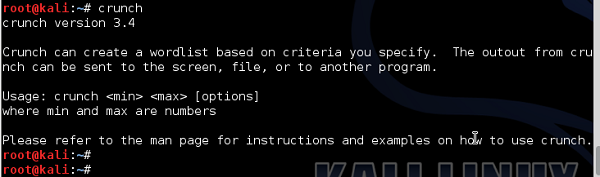

ข้อสังเกตอีกประการหนึ่งคือ PSK ที่ใช้ในการปกป้อง WPA / WPA2 จะต้องมีขนาดสั้นพอสมควร (สูงสุด 10 อักขระ - ตรงข้ามกับ 64 อักขระที่อนุญาตให้มีความยาวสูงสุด) หากคุณมีเจตนาที่จะทำลายมัน เหตุผลสำหรับข้อกำหนดนั้นคือ PSK จะถูกส่งเพียงครั้งเดียว (ไม่ใช่ในข้อความที่ชัดเจน) ระหว่างไคลเอนต์ไร้สายและ AP ในระหว่างการจับมือกัน 4 ทิศทางครั้งแรกและวิธีเดียวที่จะได้รับคีย์ดั้งเดิมจากแพ็กเก็ตเหล่านั้นคือการบังคับอย่างดุร้าย หรือใช้พจนานุกรมที่ดี

มีเครื่องคิดเลขออนไลน์ที่ค่อนข้างดีที่สามารถประมาณเวลาที่ต้องใช้ในการบังคับ PSK แบบดุร้าย - http://lastbit.com/pswcalc.asp. สมมติว่าคุณมีพีซี 1 เครื่องที่สามารถลองใช้รหัสผ่านได้ 1,000 รหัสต่อวินาที (ประกอบด้วยตัวพิมพ์เล็กตัวพิมพ์ใหญ่ตัวเลขและเครื่องหมายวรรคตอนทั่วไป) จะต้องใช้เวลา 28910 ปีในการทำลายรหัสผ่าน (แน่นอนว่าหากคุณโชคดีอาจ ใช้เวลาสองสามชั่วโมง)

กระบวนการทั่วไปในการทำลายการเข้ารหัส WPA / WPA2 (เฉพาะเมื่อใช้ PSK) มีดังนี้ -

รวบรวม (sniff) แพ็คเก็ตไร้สายที่บินอยู่ในอากาศ ขั้นตอนนี้อาจทำได้โดยใช้เครื่องมือ Linux ที่เรียกว่า "airodump-ng"

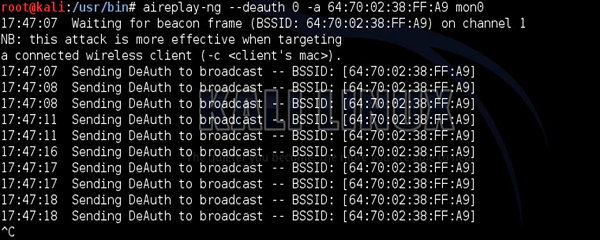

ในขณะที่กำลังรวบรวมแพ็กเก็ตคุณควรยกเลิกการพิสูจน์ตัวตนไคลเอ็นต์ปัจจุบัน เมื่อทำเช่นนั้นคุณจะเข้าสู่สถานการณ์เมื่อลูกค้าต้องตรวจสอบสิทธิ์อีกครั้งเพื่อใช้เครือข่าย Wi-Fi นี่คือสิ่งที่คุณต้องการ! การทำเช่นนี้แสดงว่าคุณเตรียมสภาพแวดล้อมที่ดีในการดักจับผู้ใช้ไร้สายที่ตรวจสอบสิทธิ์กับเครือข่าย คุณสามารถใช้เครื่องมือบน Linux "aireplay-ng" เพื่อยกเลิกการพิสูจน์ตัวตนไคลเอนต์ไร้สายในปัจจุบัน

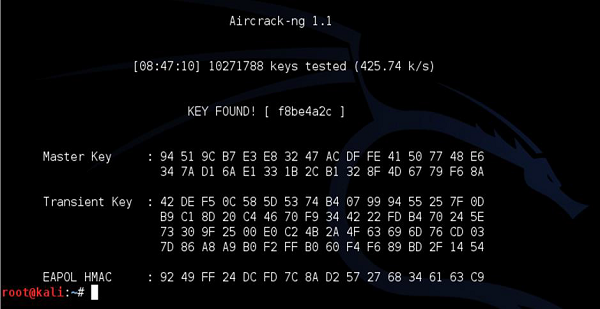

ในขณะที่คุณดมกลิ่นจับมือ 4 ทิศทาง (และบันทึกไว้ในไฟล์การถ่ายโอนข้อมูล) คุณสามารถใช้ "aircrack-ng" เพื่อถอดรหัส PSK ได้อีกครั้ง ในขั้นตอนนี้คุณต้องอ้างอิงไฟล์พจนานุกรมที่มีชุดรหัสผ่านทั้งหมดซึ่งจะใช้เครื่องมือ aircrack-ng นั่นคือเหตุผลว่าทำไมไฟล์พจนานุกรมที่ดีจึงเป็นองค์ประกอบที่สำคัญที่สุดที่นี่

การแฮ็กเครือข่าย WPA / WPA2 แบบทีละขั้นตอนโดยละเอียดจะแสดงในหัวข้อ "Pen Testing WPA / WPA2 Encrypted WLAN"

วิธีป้องกันการแคร็ก WPA

ฉันรู้สึกว่าหลังจากอ่านส่วนสุดท้ายของบทช่วยสอนนี้แล้วคุณจะมีความคิดบางอย่างแล้วว่าควรทำอย่างไรเพื่อให้การแคร็ก WPA เป็นไปไม่ได้ (หรือพูดว่า: เป็นไปไม่ได้ภายในระยะเวลาที่เหมาะสม) ต่อไปนี้เป็นคำแนะนำบางประการของแนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยเครือข่ายไร้สายในบ้าน / ธุรกิจขนาดเล็กของคุณ -

หากมีโอกาสให้ใช้ WPA2 แทน WPA มีผลกระทบโดยตรงต่อรูปแบบการเข้ารหัสที่ใช้โดยชุด AES (ใช้โดย WPA2) ปลอดภัยกว่า TKIP (ใช้โดย WPA) มาก

อย่างที่คุณเห็นก่อนหน้านี้วิธีเดียวที่จะทำลาย WPA / WPA2 ได้คือการดมกลิ่นการจับมือ 4 ทิศทางการพิสูจน์ตัวตนและการบังคับ PSK อย่างดุร้าย เพื่อให้ไม่สามารถคำนวณได้ให้ใช้รหัสผ่านที่มีอักขระอย่างน้อย 10 ตัวซึ่งประกอบด้วยชุดค่าผสมแบบสุ่ม (ไม่ใช่คำธรรมดาที่คุณสามารถพบได้ในพจนานุกรมใด ๆ ) ของตัวพิมพ์เล็กตัวพิมพ์ใหญ่อักขระพิเศษและตัวเลข

ปิดใช้งาน Wi-Fi Protected Setup (WPS) - WPS เป็นหนึ่งใน "คุณสมบัติเจ๋ง ๆ " ที่คิดค้นขึ้นเพื่อให้การเชื่อมต่อไคลเอนต์ไร้สายใหม่กับเครือข่ายง่ายขึ้นมากเพียงแค่ใส่หมายเลข PIN 8 หลักพิเศษของ AP ตัวเลข 8 หลักนี้เป็นงานที่สั้นมากสำหรับการโจมตีที่ดุร้ายและตัวเลข 8 หลักนี้อาจพบได้ที่ด้านหลังของกล่อง AP ลองดูเราเตอร์ที่บ้านของคุณด้วยตัวคุณเอง - คุณเห็น WPS PIN ที่ด้านหลังหรือไม่? คุณเปิดใช้งานคุณสมบัติ WPS บนเราเตอร์ที่บ้านของคุณหรือไม่?

ไม่ใช่ความลับที่เครือข่ายไร้สายมีความเสี่ยงมากกว่าเครือข่ายแบบมีสาย นอกเหนือจากช่องโหว่ของโปรโตคอลแล้วมันยังเป็นสื่อที่ใช้ร่วมกันแบบ "ไร้สาย" ที่เปิดเครือข่ายประเภทนั้นไปสู่พื้นผิวการโจมตีชุดใหม่ทั้งหมด ในการติดต่อกันย่อยบทผมจะพยายามที่จะแนะนำหลายด้าน (หรือภัยคุกคามค่อนข้าง) การสื่อสารไร้สายที่อาจจะใช้ประโยชน์จากที่เป็นอันตราย 3 ถบุคคล

การควบคุมการเข้าถึงการโจมตี

แนวคิดของการควบคุมการเข้าถึงเป็นเรื่องของการควบคุมผู้ที่สามารถเข้าถึงเครือข่ายและผู้ที่ไม่สามารถเข้าถึงได้ จะป้องกันไม่ให้เป็นอันตราย 3 ถบุคคล (ไม่ได้รับอนุญาต) จากการเชื่อมโยงกับเครือข่ายไร้สาย แนวคิดของการควบคุมการเข้าถึงนั้นคล้ายกับกระบวนการพิสูจน์ตัวตนมาก อย่างไรก็ตามทั้งสองแนวคิดนี้เสริมกัน การตรวจสอบสิทธิ์ส่วนใหญ่มักขึ้นอยู่กับชุดข้อมูลรับรอง (ชื่อผู้ใช้และรหัสผ่าน) และการควบคุมการเข้าถึงอาจไปไกลกว่านั้นและตรวจสอบลักษณะอื่น ๆ ของผู้ใช้ไคลเอ็นต์หรืออุปกรณ์ของผู้ใช้ไคลเอ็นต์

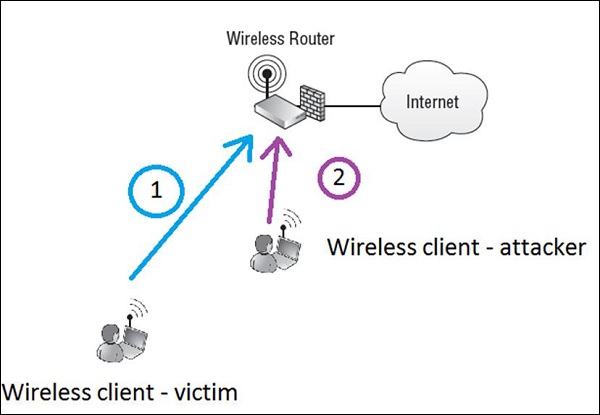

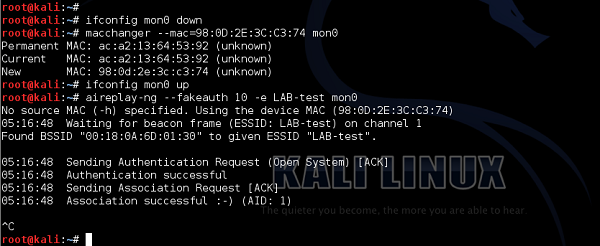

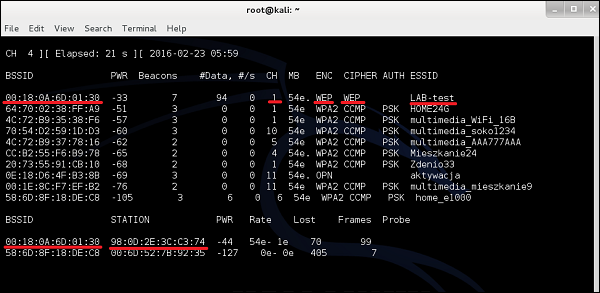

กลไกการควบคุมการเข้าถึงที่รู้จักกันดีที่ใช้ในเครือข่ายไร้สายจะขึ้นอยู่กับรายการที่อยู่ MAC ที่อนุญาต AP จัดเก็บรายการที่อยู่ MAC ที่ได้รับอนุญาตซึ่งมีสิทธิ์เข้าถึงเครือข่ายไร้สาย ด้วยเครื่องมือที่มีอยู่ในปัจจุบันกลไกการรักษาความปลอดภัยนี้ไม่ใช่กลไกที่แข็งแกร่งมากนักเนื่องจากที่อยู่ MAC (ที่อยู่ฮาร์ดแวร์ของชิปเซ็ตของไคลเอนต์ไร้สาย) อาจถูกปลอมแปลงได้ง่ายมาก

ความท้าทายเพียงอย่างเดียวคือการค้นหาว่าที่อยู่ MAC ใดที่ AP อนุญาตให้ตรวจสอบสิทธิ์กับเครือข่าย แต่เนื่องจากสื่อไร้สายเป็นสื่อที่ใช้ร่วมกันทุกคนจึงสามารถสูดดมปริมาณการใช้งานที่ไหลผ่านอากาศและดูที่อยู่ MAC ในเฟรมที่มีการรับส่งข้อมูลที่ถูกต้อง (จะเห็นได้ในส่วนหัวที่ไม่ได้เข้ารหัส)

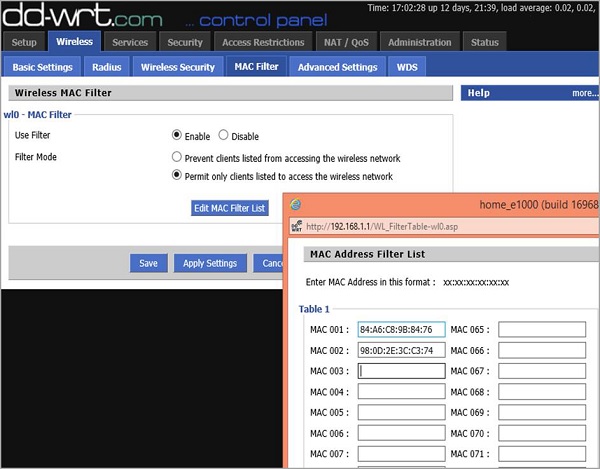

ดังที่คุณเห็นในภาพต่อไปนี้บนเราเตอร์ที่บ้านของฉันฉันได้ตั้งค่าอุปกรณ์สองเครื่องเพื่อให้สามารถสื่อสารกับ AP ได้โดยระบุที่อยู่ MAC ของอุปกรณ์นั้น

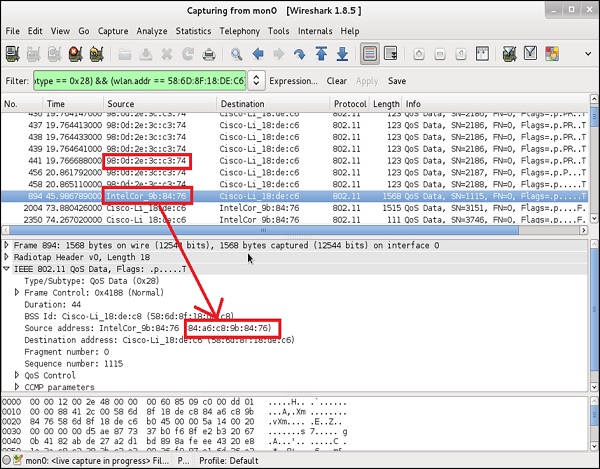

นี่เป็นข้อมูลที่ผู้โจมตีไม่มีมา แต่ต้น อย่างไรก็ตามเนื่องจากสื่อไร้สาย "เปิด" สำหรับการดมกลิ่นเขาอาจใช้ Wireshark เพื่อฟังอุปกรณ์เหล่านั้นที่เชื่อมต่อและพูดคุยกับ AP ในช่วงเวลาใดเวลาหนึ่ง เมื่อคุณเริ่ม Wireshark เพื่อสูดอากาศในอากาศคุณมักจะได้รับหลายร้อยแพ็คเก็ตต่อวินาทีดังนั้นจึงควรใช้กฎการกรองที่มีประสิทธิภาพใน Wireshark ประเภทของตัวกรองที่ฉันใช้คือ -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

ส่วนแรกของตัวกรองนี้บอกกับ Wireshark ว่าควรดูที่แพ็กเก็ตข้อมูลเท่านั้น (ไม่ใช่เฟรมบีคอนหรือเฟรมการจัดการอื่น ๆ ) มันเป็นชนิดย่อย0x28AND ("&&") ฝ่ายใดฝ่ายหนึ่งควรเป็น AP ของฉัน (มีที่อยู่ MAC เป็น58: 6D: 8F: 18: DE: C8บนอินเทอร์เฟซวิทยุ)

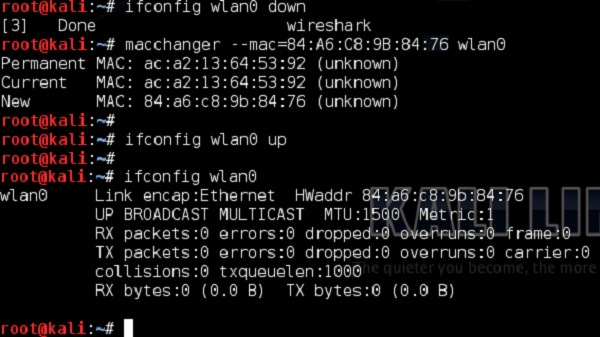

คุณสามารถสังเกตได้ว่ามีอุปกรณ์สองเครื่องที่แลกเปลี่ยนแพ็กเก็ตข้อมูลกับ AP ซึ่งเป็นอุปกรณ์ที่ฉันในฐานะผู้ดูแลระบบอนุญาตโดยเฉพาะในการกรอง MAC ก่อนหน้านี้ การมีสองสิ่งนี้การกำหนดค่าเพียงอย่างเดียวที่คุณต้องทำในฐานะผู้โจมตีคือการเปลี่ยนที่อยู่ MAC ของการ์ดไร้สายของคุณในเครื่อง ในตัวอย่างนี้ฉันจะใช้เครื่องมือที่ใช้ Linux (แต่มีเครื่องมืออื่น ๆ อีกมากมายสำหรับระบบปฏิบัติการที่เป็นไปได้ทั้งหมด) -

นี่เป็นวิธีง่ายๆในการหลีกเลี่ยงการควบคุมการเข้าถึงตามการกรอง MAC ปัจจุบันวิธีการควบคุมการเข้าถึงมีขั้นสูงขึ้นมาก

เซิร์ฟเวอร์การตรวจสอบความถูกต้องเฉพาะสามารถแยกความแตกต่างได้ว่าไคลเอนต์หนึ่ง ๆ เป็นพีซีที่ผลิตโดย HP, iPhone จาก Apple (iPhone ประเภทใด) หรือไคลเอนต์ไร้สายอื่น ๆ เพียงดูว่าเฟรมไร้สายจากไคลเอนต์เฉพาะมีลักษณะอย่างไรและเปรียบเทียบกับ ชุดของ "เส้นฐาน" ซึ่งเป็นที่รู้จักสำหรับผู้ขายโดยเฉพาะ อย่างไรก็ตามนี่ไม่ใช่สิ่งที่คุณอาจเห็นในเครือข่ายภายในบ้าน โซลูชันเหล่านี้มีราคาค่อนข้างแพงและต้องการโครงสร้างพื้นฐานที่ซับซ้อนมากขึ้นซึ่งรวมเซิร์ฟเวอร์หลายประเภทซึ่งส่วนใหญ่จะพบได้ในสภาพแวดล้อมขององค์กรบางแห่ง

ความสมบูรณ์ของข้อมูลเป็นลักษณะเฉพาะที่ทำให้มั่นใจได้ว่าข้อมูลจะไม่ถูกดัดแปลงเมื่อไปจากจุด A ไปยังจุด B ผ่านเครือข่าย (ไม่ว่าจะเป็นแบบไร้สายหรือแบบใช้สาย) เมื่อพูดเกี่ยวกับการสื่อสารไร้สาย 802.11 วิทยุสามารถได้ยินโดยใด ๆ 3 ถบุคคลในช่องความถี่เดียวกัน รูปแบบง่ายๆของการโจมตีความสมบูรณ์ของข้อมูลแสดงอยู่ในแผนภาพต่อไปนี้ -

ลองจินตนาการว่าไคลเอนต์ไร้สายที่ถูกต้องที่เรียกว่าเหยื่อ (ขั้นตอนที่ 1) กำลังเขียนอีเมลถึงเพื่อน (อีเมลจะไปที่อินเทอร์เน็ต) ขอเงินคืน 1,000 ดอลลาร์และใส่หมายเลขบัญชีธนาคารในอีเมล

สมมติว่าข้อมูลไม่ได้รับการเข้ารหัสอย่างดี (หรือผู้โจมตีทำลายการเข้ารหัสและมีโอกาสอ่านทุกอย่างด้วยข้อความที่ชัดเจน) ผู้โจมตีแบบไร้สาย (ขั้นตอนที่ 2) จะอ่านแพ็กเก็ตทั้งหมดที่ไหลในอากาศไปยัง AP ผู้โจมตีแก้ไขข้อความโดยการสลับหมายเลขบัญชีธนาคารเป็นของตนเองและฉีดข้อความกลับไปในอากาศอีกครั้งเพื่อไปยังอินเทอร์เน็ตผ่าน AP

ในสถานการณ์นั้นหากไม่มีการตรวจสอบความสมบูรณ์ที่จะตรวจพบการเปลี่ยนแปลงในเนื้อหาของข้อความผู้รับจะได้รับข้อความพร้อมหมายเลขบัญชีธนาคารที่แก้ไข อาจเป็นไปได้ว่าสถานการณ์ที่อธิบายไว้นั้นยากมากที่จะนำไปใช้ในชีวิตจริงเนื่องจากเครื่องมือทั้งหมดเช่นการแลกเปลี่ยนอีเมลมีความปลอดภัยต่อการโจมตีประเภทนั้น ๆ (ผ่านการเข้ารหัสที่เหมาะสมและการตรวจสอบความสมบูรณ์ของข้อความ) จึงแสดงแนวคิดของการโจมตีได้อย่างสมบูรณ์แบบ

มีมาตรการตอบโต้หลัก 2 ประการต่อการโจมตีความสมบูรณ์ประเภทนี้ - การเข้ารหัส (เพื่อให้ผู้โจมตีไม่สามารถอ่านข้อความได้เลย) และ Message Integrity Codes (MIC) ที่มีฟังก์ชันแฮชโดยทั่วไปเช่น MD5 หรือ SHA1ที่ใช้รอยเท้าของข้อความทั้งหมดและสร้างแฮช 128 บิต (MD5) หรือ 160 บิต (SHA1) เมื่อใดก็ตามที่มีการเปลี่ยนแปลงในเนื้อหาแพ็คเก็ตค่าแฮชก็จะเปลี่ยนไปด้วยส่งผลให้ข้อความถูกปฏิเสธ (โดยเราเตอร์ไร้สายแล้ว)

บทบาทของการโจมตีที่กำหนดเป้าหมายไปที่การรักษาความลับของข้อมูลเป็นเพียงการทำลายรูปแบบการเข้ารหัสที่ใช้ในการติดตั้งระบบไร้สาย ดูรูปแบบการรักษาความปลอดภัยที่หลากหลายในสนามอาจมีคำแนะนำทั่วไปต่อไปนี้ -

No Encryption/ WEP Encryption - วิธีเหล่านี้ไม่ใช่วิธีที่ปลอดภัยและไม่ควรใช้ไม่ว่าในกรณีใด ๆ

TKIP Encryption- รูปแบบการเข้ารหัสนี้ใช้ในการปรับใช้ WPA ยังไม่ได้รับการถอดรหัส แต่ TKIP ไม่ถือว่าเป็นค่าเฉลี่ยที่แข็งแกร่งของการเข้ารหัสเนื่องจากการใช้อัลกอริทึม RC4 ที่อ่อนแอกว่า

CCMP Encryption- ใช้กับ WPA2 จนถึงขณะนี้ถือว่าเป็นรูปแบบการเข้ารหัสที่ปลอดภัยที่สุดซึ่งใช้อัลกอริทึม AES ที่ไม่แตกหัก (อย่างน้อยสำหรับวันนี้)

เป้าหมายหลักของการโจมตีทุกรูปแบบคือการทำลายการเข้ารหัสและรับมูลค่าของคีย์ สิ่งนี้จะทำให้ผู้โจมตีมี 2 สิ่ง: การรักษาความลับของผู้ใช้รายอื่นที่ไม่สมบูรณ์และการเข้าถึงเครือข่ายไร้สายโดยตรง

การโจมตีที่มุ่งไปที่การปิดใช้งานบริการ (ทำให้เป้าหมายไม่สามารถใช้งานได้) หรือทำให้ประสิทธิภาพการทำงานลดลง (ทำให้ความพร้อมใช้งานลดลง) ตกอยู่ภายใต้ร่มของ Denial of Service (DoS)การโจมตี ค่าใช้จ่ายของการโจมตีดังกล่าวอาจแพงมากสำหรับเหยื่อหรือ บริษัท ที่มีธุรกิจบนพื้นฐานของอีคอมเมิร์ซ พวกเขาสามารถนับค่าใช้จ่ายของการโจมตีได้เป็นล้านดอลลาร์ทั้งนี้ขึ้นอยู่กับระยะเวลาของบริการเว็บที่ไม่สามารถใช้ได้

เครือข่ายไร้สายยังมีส่วนสำคัญในการเพิ่มผลผลิตของพนักงาน เราทุกคนใช้แล็ปท็อปและสมาร์ทโฟนไร้สายในที่ทำงาน เนื่องจากไม่มีเครือข่ายไร้สายทำงานประสิทธิภาพการทำงานของเราจึงลดลง

การโจมตี DoS เกี่ยวกับความพร้อมใช้งานอาจแบ่งออกเป็น 3 ประเภท -

- DoS ชั้น 1

- DoS ชั้น 2

- DoS ชั้น 3

เราจะพูดถึงการโจมตีแต่ละอย่างโดยละเอียดในบทต่อไปนี้

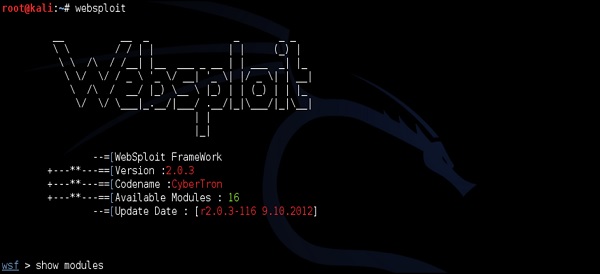

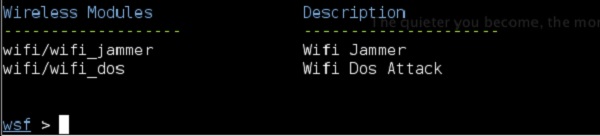

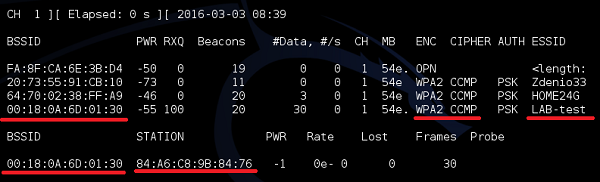

นี่เป็นผลมาจากการรบกวนของคลื่นความถี่วิทยุ (ไม่ว่าจะโดยตั้งใจหรือไม่ตั้งใจก็ตาม) ส่วนใหญ่แล้วการแทรกแซงโดยไม่ได้ตั้งใจจะเกิดขึ้นในย่านความถี่ 2.4 GHz เนื่องจากมันยุ่งมาก อุปกรณ์เช่นกล้องวิดีโอ RF โทรศัพท์ไร้สายหรือเตาอบไมโครเวฟอาจใช้แถบนี้ สำหรับสัญญาณรบกวนโดยเจตนามีสัญญาณรบกวน RF ที่อาจรบกวน 802.11 WLAN อุปกรณ์ส่งสัญญาณรบกวน RF อาจเป็นหน่วยฮาร์ดแวร์หรือเครื่องมือซอฟต์แวร์ (ตัวอย่างเฟรมเวิร์ก "Websploit" ที่แสดงด้านล่าง)

การโจมตี WiFi ที่พบบ่อยที่สุดที่ใช้ Layer 1 DoS คือไฟล์ Queensland Attack.

ควีนส์แลนด์โจมตี

ใช้เพื่อขัดขวางการทำงานของ 802.11 WLAN การ์ดวิทยุได้รับการกำหนดค่าให้ส่งสัญญาณ RF คงที่ (เหมือนกับเครื่องกำเนิดสัญญาณวงแคบ) ในขณะที่ไคลเอนต์ไร้สายอื่น ๆ ที่ถูกต้องจะไม่ได้รับโอกาสในการเข้าถึงสื่อเนื่องจากเมื่อใดก็ตามที่พวกเขาทำการประเมินช่องสัญญาณที่ชัดเจน (กระบวนการสั้น ๆ ในการตรวจสอบ "อากาศ" ก่อนที่จะส่งการจราจรใด ๆ ผ่านระบบไร้สาย) สื่อไร้สายจะถูกครอบครองโดยเครื่องส่งสัญญาณคงที่นี้ .

การโจมตีติดขัดอาจใช้เพื่อเริ่มการโจมตีประเภทอื่น ๆ การใช้เครื่องมือติดขัดอาจบังคับให้ไคลเอนต์ไร้สายตรวจสอบสิทธิ์อีกครั้ง หลังจากนั้นอาจใช้ตัววิเคราะห์โปรโตคอล (sniffer) เพื่อรวบรวมกระบวนการรับรองความถูกต้อง (การจับมือ 4 ทิศทางในกรณีของ LEAP หรือ WPA / WPA2 Personal) ณ จุดนี้ผู้โจมตีจะมีข้อมูลที่จำเป็นทั้งหมดในการดำเนินการoffline dictionary attack. นอกจากนี้ยังสามารถใช้การรบกวนวงแคบเป็นเครื่องมือช่วยในการโจมตีแบบคนตรงกลางได้

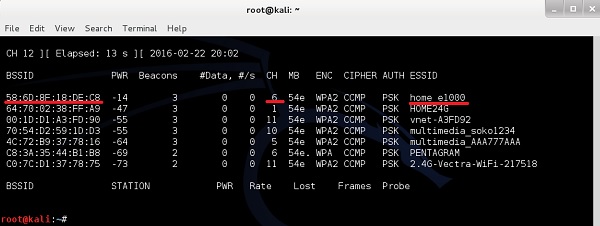

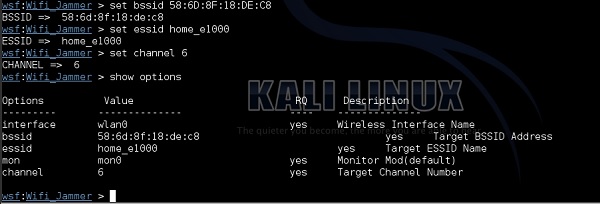

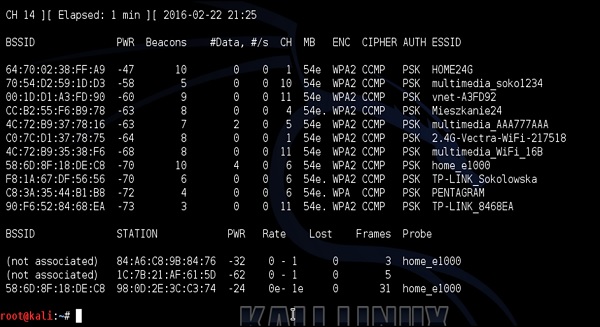

การสร้าง Layer 1 Jammer ด้วยซอฟต์แวร์ (โดยใช้ Websploit) นั้นง่ายมาก ฉันจะอธิบายการโจมตีโดยใช้เครือข่ายไร้สายภายในบ้านของฉันเองที่ชื่อว่า "home_e1000" ใช้ครั้งแรกairodump-ngฉันจะรวบรวมข้อมูลเกี่ยวกับ WLAN เอง (BSSID, ช่อง)

ดังที่คุณเห็นเครือข่ายไร้สาย "home_e1000" กำลังใช้ AP ที่มี BSSID ที่ 58: 6D: 8F: 18: DE: C8 และทำงานบนช่อง 6 นี่คือชุดข้อมูลที่เราต้องการเนื่องจากเป็นข้อมูลป้อนเข้าสู่เฟรมเวิร์ก websploit เพื่อดำเนินการ การโจมตีที่ติดขัด

โมดูลที่เกี่ยวข้องกับสถานการณ์ของเราอยู่ภายใต้ "โมดูลไร้สาย" และเราจะใช้โมดูล Wi-Fi / wifi_jammer

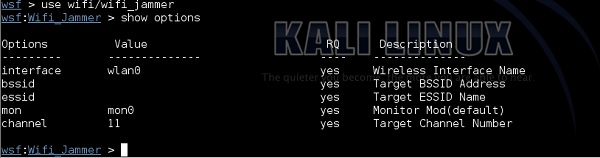

คอลัมน์ฟิลด์ "RQ" หมายถึง "required" ดังนั้นคุณจะต้องกรอกค่าทั้งหมดที่นี่ -

interface - นี่คืออินเทอร์เฟซ WLAN ตามที่แสดงในไฟล์ ifconfing, ในกรณีของฉันมันคือ wlan0

bssid- นี่คือที่อยู่ MAC ของอะแดปเตอร์วิทยุของ AP คุณสามารถหาข้อมูลนี้ได้จาก airodump-ng ตามที่อธิบายไว้ในขั้นตอนก่อนหน้านี้

essid - นี่คือชื่อของ WLAN ที่คุณต้องการแจม

mon- ชื่อของอินเทอร์เฟซการตรวจสอบตามที่แสดงใน ifconfig หรือ airmon-ng ในกรณีของฉันมันคือ mon0

channel- แสดงข้อมูลจาก airodump เครือข่ายเป้าหมายของฉัน "home_e1000" กำลังทำงานในช่อง 6 ตามที่แสดงในเอาต์พุต airodump-ng

ตอนนี้เมื่อข้อมูลที่จำเป็นทั้งหมดถูกตั้งค่าในกรอบงาน websploit คุณจะต้องพิมพ์คำสั่ง "run" เท่านั้น ทันทีที่ดำเนินการคำสั่งการโจมตีจะเริ่มขึ้น

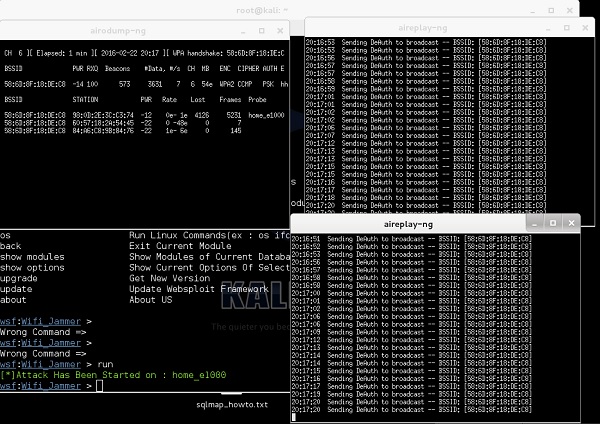

ดังที่คุณเห็นในภาพหน้าจอต่อไปนี้เฟรมเวิร์ก websploit จะเริ่มเครื่องมือaireplay-ngโดยอัตโนมัติและรบกวนเครือข่าย

ผลของการโจมตีนี้ (คุณมองไม่เห็น) คือพีซีไร้สายและสมาร์ทโฟนของฉันถูกตัดการเชื่อมต่อและฉันไม่สามารถเชื่อมต่อกลับได้จนกว่าฉันจะหยุดการโจมตีโดยใส่คำสั่ง "หยุด"

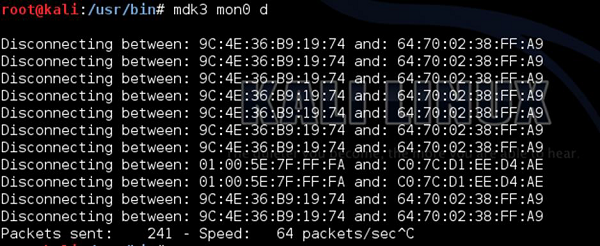

การโจมตีเหล่านี้เป็นการโจมตีที่มักเกิดขึ้นโดยผู้โจมตีที่เป็นอันตราย แนวคิดหลักที่อยู่เบื้องหลังการโจมตีนี้คือการปรับอารมณ์เฟรมไร้สาย 802.11 และฉีด (หรือส่งซ้ำ) ไปในอากาศ

ประเภทของการโจมตี DoS Layer 2 ที่พบบ่อยที่สุดเกี่ยวข้องกับการปลอมแปลง disassociation or de-authenticationกรอบการจัดการ เหตุผลว่าทำไมมันถึงมีประสิทธิภาพขนาดนั้นเฟรมเหล่านั้นไม่ใช่เฟรมขอ แต่เป็นการแจ้งเตือน!

เนื่องจากกระบวนการรับรองความถูกต้องเป็นข้อกำหนดเบื้องต้นสำหรับการเชื่อมโยง (ตามภาพประกอบด้านบน) de-authentication frame จะยกเลิกการเชื่อมโยงไคลเอ็นต์โดยอัตโนมัติเช่นกัน

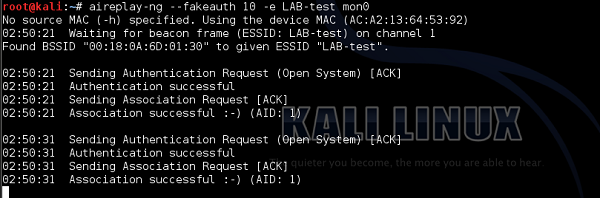

การโจมตีแบบนี้อาจจะ (อีกครั้ง) เริ่มใช้ aireplay-ng tool. คุณเห็นไหมว่าเครื่องมือนี้มีประสิทธิภาพเพียงใด?

กำหนดเป้าหมายเครือข่ายในบ้านของฉันอีกครั้งด้วย ESSID ของ "home_e1000" อันดับแรกฉันจะตรวจสอบไคลเอนต์ที่เชื่อมต่อกับ airodump-ng

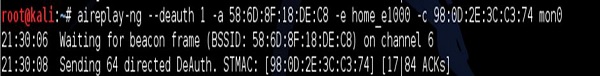

สมาร์ทโฟนของฉันคืออุปกรณ์ที่เชื่อมต่อกับเครือข่าย home_e1000 ด้วยที่อยู่ MAC 98: 0D: 2E: 3C: C3: 74 จากนั้นฉันออกการโจมตี DoS ที่ไม่รับรองความถูกต้องกับสมาร์ทโฟนของฉันดังที่แสดงในภาพหน้าจอต่อไปนี้

ผลที่ตามมาอีกครั้งอุปกรณ์เป้าหมายของฉันที่บ้าน (สมาร์ทโฟน) ถูกตัดการเชื่อมต่อจากเครือข่าย Wi-Fi

เทคนิคการลดการโจมตีประเภทนี้คือการใช้ไฟล์ 802.11w-2009 Standard Management Frame Protection (MFP). กล่าวง่ายๆคือมาตรฐานนี้กำหนดให้เฟรมการจัดการ (เช่นการยกเลิกการเชื่อมโยงหรือเฟรมการยกเลิกการพิสูจน์ตัวตน) ได้รับการลงนามโดย AP ที่เชื่อถือได้และหากมาจากไคลเอนต์ที่เป็นอันตรายหรือ AP ปลอมก็ควรละเลย

แนวคิดของ Layer 3 DoS นี้คือการครอบงำโฮสต์ที่มีปริมาณการใช้งานจำนวนมากในการประมวลผลส่งผลให้โฮสต์หยุดทำงาน ส่วนใหญ่การโจมตีประเภทนี้เกิดจากชุดโฮสต์ที่แฮ็กเกอร์เป็นเจ้าของเรียกว่าบ็อตเน็ตและกำหนดเป้าหมายไปยังเซิร์ฟเวอร์เหยื่อบนอินเทอร์เน็ต

การโจมตีแบบ Layer 3 DoS ที่พบบ่อยที่สุดสามประเภท ได้แก่ -

Fraggle Attack

ผู้โจมตีส่งคำขอเสียงสะท้อน UDP จำนวนมากไปยังที่อยู่ออกอากาศ IP ที่อยู่ IP ต้นทางถูกปลอมแปลงและตั้งค่าเป็นที่อยู่ IP ของเหยื่อ การทำเช่นนั้นการตอบกลับทั้งหมดที่เกิดขึ้นโดยไคลเอนต์บนซับเน็ตออกอากาศจะถูกส่งกลับไปยังเหยื่อ

ปิงโจมตีน้ำท่วม

Attacker ส่งแพ็คเก็ต ICMP จำนวนมากไปยังคอมพิวเตอร์เป้าหมายโดยใช้ ping ลองนึกภาพบุคคลที่ประสงค์ร้ายซึ่งเป็นเจ้าของบ็อตเน็ตพีซีหลายพันเครื่อง หากเราจินตนาการถึงการโจมตีแบบ ping ที่ทำงานในเวลาเดียวกันจากพีซีทั้งหมดนั้นมันอาจจะค่อนข้างร้ายแรง

Smurf Attack

การดำเนินการทีละขั้นตอนเช่นเดียวกับในกรณีของ Fraggle Attack ข้อแตกต่างเพียงอย่างเดียวคือ Smurf attack ใช้ ICMP echo request packets ตรงข้ามกับ Fraggle attack ที่ใช้ UDP packets

การโจมตีแบบ Layer 3 DoS เหล่านี้ไม่ใช่การโจมตีด้วยเทคโนโลยีไร้สายโดยเฉพาะ สามารถใช้กับเทคโนโลยี Layer 2 ได้ทั้ง Ethernet, Frame Relay, ATM หรือ Wireless ข้อกำหนดหลักของการโจมตีครั้งนี้เพื่อให้ประสบความสำเร็จคือผู้โจมตีอยู่ในการควบคุมพีซีจำนวนมาก (บอทเน็ต) จากนั้นแพ็กเก็ตเฉพาะจะถูกส่งไปยังเป้าหมายจากแต่ละโฮสต์ที่ติดไวรัสในบ็อตเน็ต - สมมติว่าบอตเน็ตมีอุปกรณ์มากกว่า 1,000 เครื่องปริมาณการใช้งานสะสมอาจมีนัยสำคัญ การใช้ Layer 3 DoS จากพีซีเครื่องเดียวไม่ได้ผลเลย

ดังที่คุณทราบในตอนนี้การพิสูจน์ตัวตนเป็นวิธีการยืนยันตัวตนและข้อมูลรับรองที่นำเสนอ แผนการตรวจสอบสิทธิ์ส่วนใหญ่ที่ใช้ในการตั้งค่าไร้สายได้รับการรักษาความปลอดภัยด้วยการเข้ารหัสที่เหมาะสม

เราได้อธิบายสถานการณ์ตามการรับรองความถูกต้อง EAP ที่ใช้ใน WPA / WPA2 พร้อมการรับรองความถูกต้อง PSK แล้ว โดยการดมกลิ่นการจับมือ 4 ทางระหว่างไคลเอนต์และตัวรับรองความถูกต้อง (AP) อาจทำให้เกิดการโจมตีแบบดุร้าย (เช่น - การโจมตีพจนานุกรมออฟไลน์) เพื่อทำลายการเข้ารหัสและได้รับค่า PSK

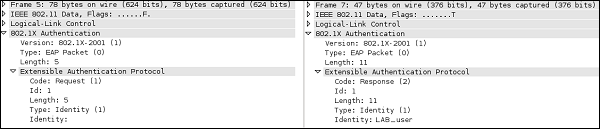

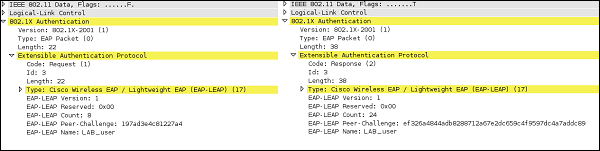

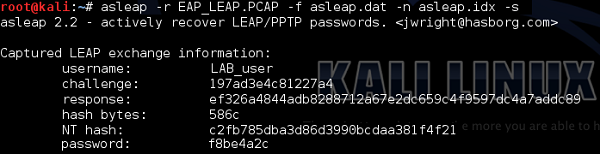

อีกตัวอย่างหนึ่ง ได้แก่ LEAP (Lightweight Extensible Authentication Protocol) ถูกใช้ในสมัยก่อนเป็นกลไกในการสร้างคีย์ WEP แบบไดนามิก ในการตั้งค่านี้แฮชรหัสผ่านได้รับการแฮชแบบ over-the-air ด้วยอัลกอริทึม MS-CHAP หรือ MS-CHAPv2 (ทั้งสองอย่างสามารถถอดรหัสได้ด้วยการโจมตีพจนานุกรมออฟไลน์) คำอธิบายสั้น ๆ ของการโจมตีการพิสูจน์ตัวตนที่อาจนำไปใช้กับ LEAP จะประกอบด้วยขั้นตอนต่อไปนี้ -

ชื่อผู้ใช้จะถูกส่งเป็นข้อความที่ชัดเจน

มีข้อความท้าทายเป็นข้อความชัดเจน

ข้อความตอบกลับถูกแฮช

การโจมตีพจนานุกรม Office ที่สามารถใช้ได้ที่นี่ (โดยใช้ aircrack-ng tool) เพื่อลองชุดรหัสผ่านทั้งหมดภายใน "function(password,challenge) = response"สูตรทางคณิตศาสตร์เพื่อค้นหารหัสผ่านที่ถูกต้อง

ตัวอย่างของการโจมตีดังกล่าวจะแสดงทีละขั้นตอนในบทต่อ ๆ ไป

เมื่อเราคิดถึงเครือข่ายขององค์กร WLAN ขององค์กรเป็นพอร์ทัลไร้สายที่ได้รับอนุญาตและปลอดภัยสำหรับทรัพยากรเครือข่าย อุปกรณ์ rogue access (AP) คือวิทยุ WLAN ใด ๆ ที่เชื่อมต่อกับเครือข่ายขององค์กร (ส่วนใหญ่มักจะเป็นสวิตช์เครือข่ายบางตัว) โดยไม่ได้รับอนุญาต

จุดเชื่อมต่อปลอมส่วนใหญ่ที่พนักงานติดตั้ง (ผู้ใช้ที่เป็นอันตรายหรือโดยไม่ได้ตั้งใจ) ไม่ใช่ AP เดียวกับที่แผนกไอทีในองค์กรใช้ แต่เราเตอร์ไร้สาย Small-office home-office (SOHO) บางตัวก็เหมือนกัน ที่คุณอาจมีอยู่ที่บ้าน ในสถานการณ์ที่กำหนดค่าไม่ถูกต้องหรือกำหนดค่าโดยไม่มีความปลอดภัยใด ๆ - จะเปิดพื้นผิวการโจมตีถัดไปเพื่อให้สามารถเข้าถึงเครือข่ายที่ปลอดภัยได้อย่างง่ายดาย)

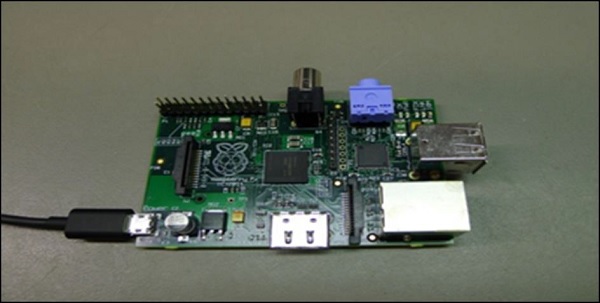

ด้วยวิวัฒนาการของอุตสาหกรรมไอทีในปัจจุบันจุดเชื่อมต่อปลอมอาจถูกซ่อนไว้เป็นอย่างดีและหายากมาก คุณจะสามารถมองเห็น Raspberry Pi ที่เชื่อมต่อกับสวิตช์เครือข่ายของคุณได้อย่างง่ายดายหรือไม่หากวางไว้ที่ด้านหลังของชั้นวางซึ่งซ่อนอยู่ระหว่างสายเคเบิลเครือข่ายหลายร้อยสาย ฉันบอกได้เลยว่าคุณจะไม่เห็นมันเลย!

หากทรัพยากรเครือข่ายถูกเปิดเผยโดยจุดเชื่อมต่อที่หลอกลวงอาจมีการระบุความเสี่ยงต่อไปนี้ -

Data Theft - ข้อมูลองค์กรอาจถูกบุกรุก

Data Destruction - ฐานข้อมูลอาจถูกลบ

Loss of Services - บริการเครือข่ายสามารถปิดได้

Malicious Data Insertion - ผู้โจมตีอาจใช้พอร์ทัลเพื่ออัปโหลดไวรัสตัวบันทึกสำคัญหรือภาพอนาจาร

3rd Party Attacks- เครือข่ายแบบใช้สายของ บริษัท อาจจะใช้เป็นแท่นยิงสำหรับ 3 ถพรรคโจมตีเครือข่ายอื่น ๆ ผ่านทางอินเทอร์เน็ต

คุณอาจเคยประสบกับสถานการณ์ดังกล่าวแล้วว่าเมื่อคุณมาพร้อมกับพีซีและใช้ระบบไร้สายที่บ้านพีซีของคุณจะเชื่อมต่อกับ WLAN โดยอัตโนมัติโดยที่คุณไม่ต้องดำเนินการใด ๆ เนื่องจากแล็ปท็อปของคุณจำรายการ WLAN ที่คุณเคยเชื่อมต่อในอดีตและจัดเก็บรายการนี้ไว้ในที่เรียกว่าPreferred Network List (ในโลกแห่งหน้าต่าง)

แฮ็กเกอร์ที่เป็นอันตรายอาจใช้พฤติกรรมเริ่มต้นนี้และนำ AP ไร้สายของตัวเองไปยังพื้นที่จริงซึ่งโดยปกติคุณใช้ Wi-Fi หากสัญญาณจาก AP นั้นจะดีกว่าจาก AP ดั้งเดิมซอฟต์แวร์แล็ปท็อปจะเชื่อมโยงกับจุดเชื่อมต่อปลอม (โกง) ที่แฮ็กเกอร์ให้มา (คิดว่าเป็น AP ที่ถูกต้องตามที่คุณเคยใช้ในอดีต ). การโจมตีประเภทนี้ทำได้ง่ายมากในพื้นที่เปิดโล่งขนาดใหญ่บางแห่งเช่นสนามบินสภาพแวดล้อมสำนักงานหรือพื้นที่สาธารณะ การโจมตีประเภทนี้บางครั้งเรียกว่าHoneypot AP Attacks.

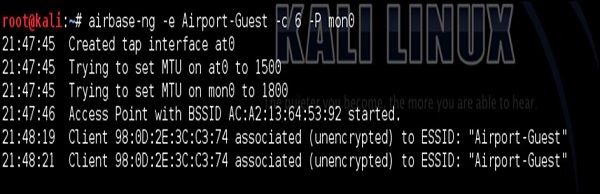

การสร้าง AP ปลอมไม่จำเป็นต้องใช้ฮาร์ดแวร์ทางกายภาพใด ๆ การแจกจ่าย Linux ที่ใช้ในบทช่วยสอนทั้งหมดนี้คือKali Linuxมีเครื่องมือภายในที่เรียกว่า airbase-ng ที่สามารถสร้าง AP ด้วยที่อยู่ MAC เฉพาะและชื่อ WLAN (SSID) ด้วยคำสั่งเดียว

มาสร้างสถานการณ์ต่อไปนี้ ที่ผ่านมาฉันได้ใช้ SSID ของ "Airport-Guest" ที่สนามบินแห่งหนึ่งในยุโรป ด้วยวิธีนี้ฉันรู้ว่าสมาร์ทโฟนของฉันได้บันทึก SSID นี้ไว้ใน PNL (รายการเครือข่ายที่ต้องการ) ดังนั้นฉันจึงสร้าง SSID นี้โดยใช้airbase-ng.

หลังจากที่ฉันสร้าง WLAN ฉันได้ใช้การโจมตีแบบ Layer 2 DoS ที่อธิบายไว้ก่อนหน้านี้เพื่อยกเลิกการตรวจสอบความถูกต้องของสมาร์ทโฟนของฉันจากเครือข่ายไร้สาย Home_e1000 อย่างต่อเนื่อง เมื่อถึงจุดนั้นสมาร์ทโฟนของฉันตรวจพบ SSID อื่น (Airport-Guest) ด้วยคุณภาพการเชื่อมต่อที่ดีมากดังนั้นจึงเชื่อมต่อกับมันโดยอัตโนมัติ

นี่คือสิ่งที่คุณเห็นในการถ่ายโอนข้อมูลด้านบนเริ่มตั้งแต่เวลา 21:48:19 น. ในตอนนั้นเราอยู่ในสถานการณ์ที่ดีที่จะทำการโจมตีเพิ่มเติมบางอย่างที่มีการเชื่อมต่อครั้งแรกนี้ อาจเป็นได้ทั้งคนที่โจมตีกลางเพื่อส่งต่อการรับส่งข้อมูลแบบไร้สายทั้งหมดผ่านพีซีของผู้โจมตี (โจมตีความสมบูรณ์และการรักษาความลับของการแลกเปลี่ยนการรับส่งข้อมูลหรือคุณอาจเชื่อมต่อกลับจากพีซีของผู้โจมตีไปยังสมาร์ทโฟนโดยตรงโดยใช้ช่องโหว่บางอย่างโดยใช้ Metasploit Framework .. หนทางข้างหน้ามีมากมายเหลือเฟือ

AP ที่กำหนดค่าไม่ถูกต้องเป็นพื้นผิวด้านความปลอดภัยประเภทหนึ่งที่สามารถละเมิดได้ง่ายที่สุดหากตรวจพบ สถานที่ที่คุณมักจะได้พบกับ AP ที่กำหนดค่าไม่ถูกต้องคือเครือข่ายไร้สายในบ้านหรือธุรกิจขนาดเล็กมาก สภาพแวดล้อมไร้สายขนาดใหญ่มักใช้แพลตฟอร์มการจัดการแบบรวมศูนย์ที่ควบคุม AP หลายร้อยหรือหลายพันรายการและทำให้ข้อมูลตรงกันดังนั้นจึงมีโอกาสน้อยที่จะพบข้อผิดพลาดในการกำหนดค่าที่นั่น

พื้นที่ส่วนใหญ่ของการกำหนดค่าผิดที่นำไปสู่การแคร็กไร้สาย ได้แก่ -

การกำหนดค่า AP บางอย่างถูกปล่อยให้เป็นค่าเริ่มต้นจากโรงงานเช่นชื่อผู้ใช้และรหัสผ่านหรือค่าเริ่มต้นของ WLAN ที่แพร่ภาพ (SSID) และการตั้งค่าเริ่มต้นอาจพบได้ในคู่มือของผู้จำหน่ายเฉพาะทางอินเทอร์เน็ต

ข้อผิดพลาดของมนุษย์ - นโยบายความปลอดภัยขั้นสูงได้รับการกำหนดค่าในชุดของ AP ทั่วทั้งองค์กรส่วนนโยบายอื่น ๆ จะถูกลืมและเหลือไว้พร้อมกับการตั้งค่าความปลอดภัยเริ่มต้นที่อ่อนแอ

ในฐานะมาตรการต่อต้าน AP ที่กำหนดค่าไม่ถูกต้ององค์กรควรปฏิบัติตามแบบสำรวจไซต์อย่างต่อเนื่องเพื่อเป็นเครื่องมือในการตรวจสอบสภาพแวดล้อมไร้สายที่ปลอดภัย

ตัวอย่างฐานข้อมูลชื่อผู้ใช้ / รหัสผ่านเริ่มต้นสำหรับอุปกรณ์ไร้สายภายในบ้านของ Linksys ได้แก่ -

| รุ่น | ชื่อผู้ใช้ | รหัสผ่าน |

|---|---|---|

| ซีรี่ส์ BEFSR | (ไม่มี) หรือผู้ดูแลระบบ | แอดมิน |

| ชุด E | ผู้ดูแลระบบหรือ (ไม่มี) | ผู้ดูแลระบบหรือ (ไม่มี) |

| ซีรีส์ EA | แอดมิน | ผู้ดูแลระบบหรือ (ไม่มี) |

| ชุด WAG | ผู้ดูแลระบบหรือ (ไม่มี) | ผู้ดูแลระบบหรือ (ไม่มี) |

| WRT ซีรีส์ | (ไม่มี) | แอดมิน |

Ad-Hoc โจมตีการเชื่อมต่อเป็นประเภทที่น่ารังเกียจมากของการโจมตีที่โจมตี (ใช้ที่เป็นอันตราย) ใช้ 3 ถบุคคลของผู้ใช้ถูกต้องตามกฎหมายในฐานะที่เป็นadditional hop หรือ man-in-the-middle ระหว่างอุปกรณ์ของผู้โจมตีและ AP หรือเกตเวย์ประเภทอื่น ๆ

คุณลักษณะเครือข่ายไร้สาย Ad-Hoc ซึ่งจำเป็นในการทำงานบน "device-in-the middle" สามารถกำหนดค่าได้ทั้งบนอุปกรณ์ Windows หรือ Linux และอนุญาตให้ตั้งค่า ad-hoc (peer-to-peer) ลิงก์ไร้สายระหว่างไคลเอนต์ อุปกรณ์ (ไม่มีโครงสร้างพื้นฐานเครือข่ายเพิ่มเติมเช่น AP) เบื้องหลังสิ่งที่คุณทำจริงๆคือคุณสร้างซอฟต์แวร์เสมือน AP บนพีซีของคุณและอุปกรณ์อื่นเชื่อมโยงกับ SSID ที่คุณสร้างขึ้น (การสร้างลิงค์ไร้สายอย่างมีประสิทธิภาพ)

เมื่อใช้ Linux คุณอาจใช้เครื่องมือที่เรียกว่า "airbase-ng" ที่อธิบายไว้ก่อนหน้านี้ในบทนี้ ในทางกลับกันเมื่อใช้ Windows WLAN อาจถูกสร้างขึ้นในการตั้งค่าเครือข่ายไร้สายโดยใช้ "กำหนดค่าการเชื่อมต่อใหม่หรือเครือข่ายใหม่"

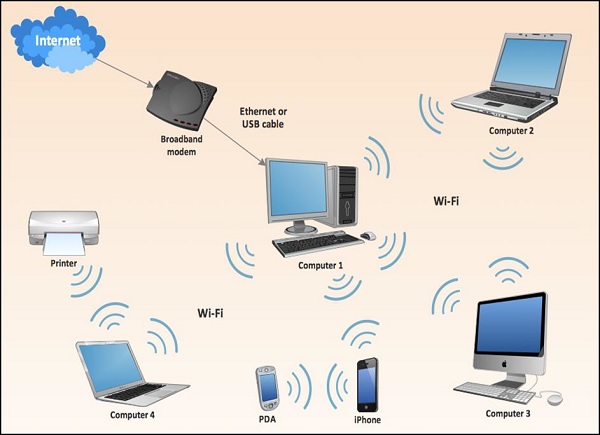

สถานการณ์ต่อไปนี้จะอธิบายถึงการโจมตีแบบเฉพาะกิจ ลองจินตนาการว่าผู้โจมตีอาจเป็นคอมพิวเตอร์หมายเลข 2, 3 หรือ 4 คนใดคนหนึ่งเหยื่อ (คนที่อยู่ตรงกลาง) จะเป็นคอมพิวเตอร์ 1 แล็ปท็อปเครื่องนี้จะเป็นเครื่องที่ทำงานและให้บริการการเชื่อมต่อแบบไร้สายไปยังพื้นที่โดยรอบและจะ มีอินเทอร์เฟซอื่นที่เชื่อมต่อกับเครือข่ายแบบใช้สายเพื่อเข้าถึงอินเทอร์เน็ต

ผู้โจมตีอาจเชื่อมต่อกับ WLAN ที่ออกอากาศโดยคอมพิวเตอร์ 1 จากนั้นใช้เพื่อกำหนดเส้นทางการรับส่งข้อมูลทั้งหมดไปยังอินเทอร์เน็ตผ่านพีซีเหยื่อนี้ จากมุมมองของอินเทอร์เน็ตดูเหมือนว่าคอมพิวเตอร์ 1 จะมาจากการรับส่งข้อมูล! ลิงก์ไร้สายจากคอมพิวเตอร์ 1 ไปยังผู้โจมตีทั้งหมดไม่จำเป็นต้องเป็นการเชื่อมต่อ Wi-Fi - อาจเป็นบลูทู ธ หรือเทคโนโลยีไร้สายประเภทอื่นที่สนับสนุนโดยทุกฝ่ายที่พยายามสื่อสารกัน

ในบทนี้คุณจะได้คุ้นเคยกับเครื่องมือทั่วไปที่หลากหลายซึ่งสามารถใช้ในการโจมตีแบบเฉพาะเจาะจง (หรือเป็นขั้นตอนเล็ก ๆ ในการโจมตีขั้นสูง) ต่อมาในส่วนสุดท้ายคุณจะต้องมีความรู้เกี่ยวกับเครื่องมือทั้งหมดนี้รวมเข้าด้วยกันและทำการโจมตีแบบไร้สายขั้นสูงและซับซ้อนมากขึ้น เป็นส่วนสุดท้ายของบทช่วยสอนนี้ซึ่งจะดำเนินการทีละขั้นตอนผ่านสถานการณ์การแฮ็กความปลอดภัยแบบไร้สายและใช้เครื่องมือที่คุณเห็นจนถึงตอนนี้และสิ่งที่คุณจะพบที่นี่

การค้นพบ Wi-Fi

การค้นหา Wi-Fi เป็นกระบวนการที่ใช้เพื่อเรียนรู้เกี่ยวกับการมีอยู่ของ WLAN ในสภาพแวดล้อม ขั้นตอนการค้นหา WiFi ไม่ผิดกฎหมายใด ๆ เนื่องจากคุณไม่ได้แสดงท่าทีก้าวร้าว แต่อย่างใดคุณเพียงแค่ฟังคลื่นความถี่ Wi-Fi โดยใช้ไคลเอนต์ไร้สายของคุณ

ในการค้นหาว่ามีเครือข่าย WLAN ประเภทใดอยู่คุณต้องใช้เครื่องมือเฉพาะที่ใช้ฮาร์ดแวร์ไร้สายและรับฟังคลื่นความถี่ 2.4GHz หรือ 5GHz บางส่วนมีอยู่ในระบบปฏิบัติการ (ส่วนใหญ่มักใช้ไม่ได้ผลสำหรับการวิเคราะห์ WLAN โดยละเอียด) และเครื่องมืออื่น ๆ เป็นเครื่องมือง่ายๆซึ่งคุณสามารถหาได้จากอินเทอร์เน็ต มีเครื่องมือมากมายหลายร้อยหรือหลายพันรายการในตลาด

ฉันจะนำเสนอให้คุณ 2 คนซึ่งฉันชอบมากเนื่องจากความเรียบง่าย สิ่งที่คุณจะค้นพบในขณะที่อ่านบทเหล่านี้ (หรือคุณรู้อยู่แล้วจากประสบการณ์ของคุณ) เครื่องมือที่จัดส่งสำหรับ Windows OS มีกราฟิกที่ดีกว่าและคุณสมบัติกราฟิกที่สวยงามซึ่งตรงข้ามกับสิ่งที่เครื่องมือบน Linux มีให้ แต่ฉันสามารถสัญญากับคุณได้สิ่งที่ใช้ Linux ให้ข้อมูลที่เหมือนกันทุกประการ (ในรูปแบบที่เหมือนข้อความมากกว่า) ในทางกลับกันการเขียนสคริปต์นั้นง่ายกว่าเล็กน้อยซึ่งจะใช้ผลลัพธ์ของเครื่องมือหนึ่งเป็นอินพุตไปยังเครื่องมืออื่น ๆ

สำหรับผู้ใช้ Windows คุณควรดูไฟล์ Xirrus Wi-Fi Inspector(สามารถใช้งานได้ฟรี) นี่เป็นเครื่องมือง่ายๆที่ระบุ WLAN ที่มีอยู่ในบริเวณใกล้เคียง เครื่องมืออื่นที่ทำหน้าที่เหมือนกันในสภาพแวดล้อม Windows คือNetStumbler.

ข้อมูลที่คุณสามารถดึงออกมาจากตารางที่ด้านล่างของภาพหน้าจอด้านบนให้ทุกสิ่งที่คุณอาจมองหาเช่นชื่อ SSID ความแรงของสัญญาณที่ได้รับมาตรฐาน 802.11 ที่ใช้การเข้ารหัสและการตรวจสอบความถูกต้องที่ตั้งค่าไว้ WLAN, BSSID(ที่อยู่ MAC ของ AP ในกรณีที่คุณต้องการสร้าง AP ปลอมด้วยที่อยู่ MAC เดียวกัน) และช่องใดที่ดำเนินการ เยอะขนาดนี้! นอกจากนี้คุณยังสามารถดู "เรดาร์" แบบกราฟิกที่สวยงามมากแสดงว่าเครือข่ายเฉพาะเจาะจงอยู่ไกลแค่ไหนจากตำแหน่งปัจจุบันของคุณ - ข้อมูลเดียวกันนี้สามารถอ่านได้จากSignal (dBm) ฟิลด์

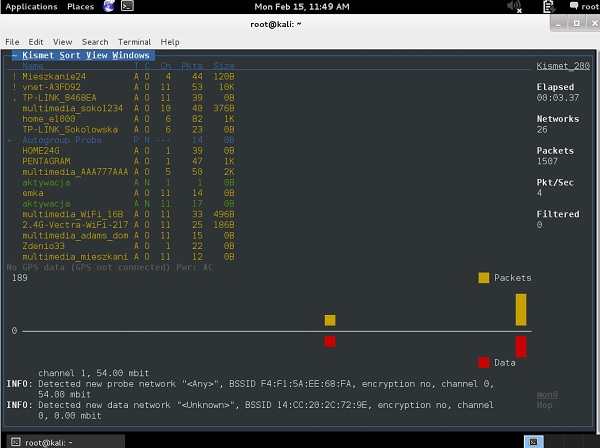

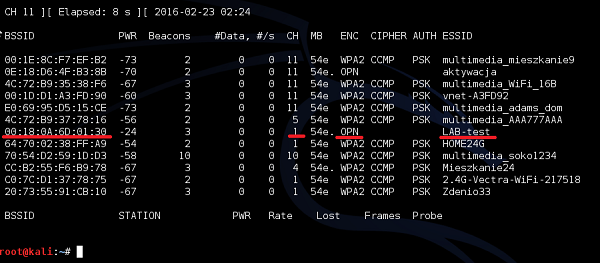

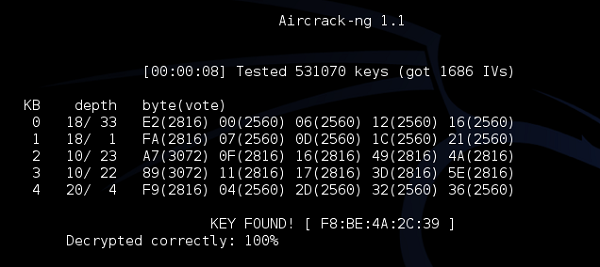

ในอีกด้านหนึ่งเมื่อใช้ Linux (ฉันใช้การแจกแจงแบบ Kali สำหรับผู้ทดสอบการเจาะ - คุณควรลองเช่นกัน) สิ่งที่เทียบเท่าจะเป็นเครื่องมือที่เรียกว่า airodump-ng ชุดข้อมูลที่ airodump-ng ส่งออกไปยังผู้ใช้จะแสดงในภาพหน้าจอต่อไปนี้ นอกจากนี้เรายังมีเครื่องมือที่รู้จักกันดีอีกชนิดหนึ่งที่เรียกว่า Kismet

Wardriving

Wardriving เป็นกระบวนการค้นหาเครือข่ายไร้สาย (การค้นพบเครือข่ายไร้สาย) โดยบุคคลในรถยนต์โดยใช้แล็ปท็อปส่วนตัวสมาร์ทโฟนหรือเครื่องมือไคลเอนต์ไร้สายอื่น ๆ โดยพื้นฐานแล้วความตั้งใจคือการค้นหาเครือข่ายไร้สายที่เข้าถึงได้ฟรีซึ่งผู้ใช้ที่เป็นอันตรายสามารถใช้ได้โดยไม่มีข้อผูกมัดทางกฎหมายใด ๆ ตัวอย่างอาจเป็นตลาดบางแห่งที่ให้บริการ Wi-Fi ฟรีโดยไม่ต้องลงทะเบียนหรือโรงแรมบางแห่งที่คุณสามารถลงทะเบียนด้วยข้อมูลปลอมได้

วิธีการค้นหา WLAN นั้นเหมือนกับที่อธิบายไว้ข้างต้นในส่วนการค้นหาไร้สายนี้ทุกประการ

แผนที่ GPS

มีดาวเทียมจำนวนหนึ่งที่โคจรรอบโลกแต่ละดวงส่งสัญญาณวิทยุพลังงานต่ำไปยังชิ้นส่วนของโลกที่มันครอบคลุม อุปกรณ์ GPS ที่คุณใช้อาจเป็นเช่นสมาร์ทโฟนที่มีแอปพลิเคชัน Google Maps เริ่มทำงานรับสัญญาณนั้นจากดาวเทียมหลายดวงในเวลาเดียวกัน อุปกรณ์นี้รวมสัญญาณเหล่านั้นเข้าด้วยกันและคำนวณตำแหน่งทางภูมิศาสตร์ปัจจุบันบนโลก

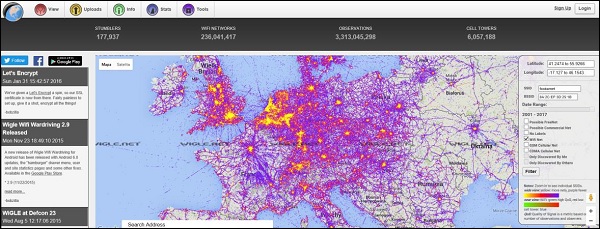

แนวคิดของการทำแผนที่ GPS คือการทำแผนที่เครือข่ายไร้สายที่ผู้ใช้พบบนแผนที่ทั่วโลกของเครือข่ายไร้สายโดยอ้างอิงกับตำแหน่งทางภูมิศาสตร์ อาจใช้เครื่องมือ Kismet ที่กล่าวถึงแล้วเพื่อแมปเครือข่ายไร้สายกับตำแหน่งทางภูมิศาสตร์จากนั้นวางพิกัดบนแผนที่ Google Earth

มีเว็บไซต์บนอินเทอร์เน็ต http://wigle.netที่คุณสามารถใช้เพื่อดูจำนวน WLAN ที่แมป GPS คุณสามารถใช้เว็บไซต์นี้เพื่อทำแผนที่เครือข่ายเซลลูลาร์ GSM ได้เช่นกัน

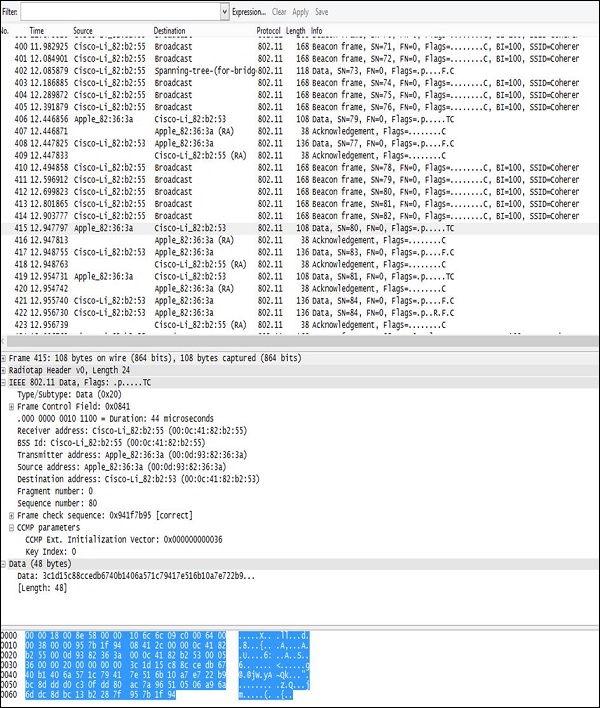

กระบวนการวิเคราะห์การรับส่งข้อมูลแบบไร้สายอาจมีประโยชน์มากในการตรวจสอบทางนิติวิทยาศาสตร์หรือระหว่างการแก้ไขปัญหาและแน่นอนว่านี่เป็นวิธีการศึกษาด้วยตนเองที่ดีเยี่ยม (เพียงเพื่อเรียนรู้ว่าแอปพลิเคชันและโปรโตคอลสื่อสารระหว่างกันอย่างไร) เพื่อให้การวิเคราะห์การจราจรเป็นไปได้ขั้นแรกต้องมีการรวบรวมการเข้าชมนี้อย่างใดอย่างหนึ่งและกระบวนการนี้เรียกว่าการดมกลิ่นจราจร เครื่องมือที่ใช้บ่อยที่สุดสำหรับการดมกลิ่นจราจรคือ Kismet และ Wireshark ทั้งสองโปรแกรมนี้มีเวอร์ชันสำหรับ Windows และ Linux

สำหรับวัตถุประสงค์ในการทดสอบการเจาะและการแฮ็กเครือข่ายไร้สายประเภทของข้อมูลที่มีค่าในการรวบรวมคือ BSSID, WEP IV, TKIP IV, CCMP IV, EAP 4-way handshake exchange, wireless beacon frames, MAC addresses of communicating parties, etc. มีอีกมากมายสำหรับคุณในการถ่ายโอนข้อมูลการรับส่งข้อมูลแบบไร้สาย ข้อมูลส่วนใหญ่ที่คุณจะได้รับจะใช้ในการโจมตีทั้งหมดที่นำเสนอในบทสุดท้าย อาจเป็น (ตัวอย่าง) ใช้เป็นอินพุตสำหรับการโจมตีแบบเดรัจฉานแบบออฟไลน์เพื่อทำลายรูปแบบการเข้ารหัสและการพิสูจน์ตัวตนที่ใช้ในการปรับใช้ WLAN

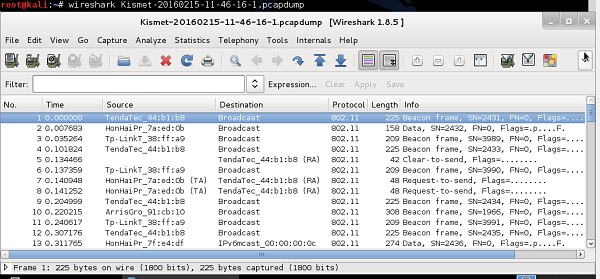

การใช้ Wireshark ทั้งใน Windows และ Linux นั้นใช้งานง่ายมาก - ทั้งสองสภาพแวดล้อมมี GUI ที่เหมือนกันสำหรับทั้งสองระบบ เมื่อโปรแกรมเริ่มต้นคุณจะต้องระบุอินเทอร์เฟซทางกายภาพที่จะใช้สำหรับการดมกลิ่นจราจร (คุณสามารถเลือกอินเทอร์เฟซใดก็ได้ไม่ว่าจะเป็นแบบมีสายหรือแบบไร้สายก็ได้) จากนั้นดำเนินการต่อด้วยการดมกลิ่นจราจร ตัวอย่างของแพ็กเก็ตไร้สายที่รวบรวมโดยการ์ดไร้สายจะแสดงในภาพหน้าจอต่อไปนี้

เค้าโครงของผลลัพธ์จะเหมือนกันเสมอ - จากด้านบนคุณมี -

Filter Field- Wireshark มาพร้อมกับเครื่องมือกรองที่ดีมากซึ่งช่วย จำกัด การรับส่งข้อมูลแบบเรียลไทม์ เป็นประโยชน์อย่างยิ่งเมื่อคุณต้องการแยกกระแสที่เฉพาะเจาะจง (ระหว่างที่อยู่ MAC เฉพาะหรือระหว่างที่อยู่ IP เฉพาะ) จากหลายร้อยแพ็คที่มาจากไคลเอนต์ไร้สายทั้งหมดที่อยู่รอบ ๆ ทุกวินาที

Traffic Output- ในส่วนนี้คุณจะเห็นแพ็กเก็ตทั้งหมดปรากฏขึ้นซึ่งถูกสูดดมบนอินเทอร์เฟซไร้สายทีละรายการ ในส่วนนี้ของผลลัพธ์คุณจะเห็นเฉพาะข้อมูลสรุปพื้นฐานของลักษณะการจราจรเช่น -SRC/DST MAC Addresses, Protocol (Wi-Fi 802.11 in this case) และข้อมูลสั้น ๆ เกี่ยวกับแพ็คเก็ต

Decoded Parameters of the Data- ส่วนนี้แสดงฟิลด์ทั้งหมดที่มีอยู่ในเฟรม (ส่วนหัว + ข้อมูลทั้งหมด) เมื่อใช้การถ่ายโอนข้อมูลตัวอย่างเราจะเห็นว่าข้อมูลบางชุดอยู่ในรูปแบบของข้อมูลที่อ่านไม่ได้ (อาจเข้ารหัส) และในส่วนหัว 802.11 คุณสามารถค้นหาข้อมูล CCMP ได้ (ยืนยันว่าทราฟฟิกเข้ารหัส AES) ดังนั้นจึงต้องเป็น WPA2 เครือข่าย Wi-Fi

Hex Dump- Hex Dump เป็นข้อมูลเดียวกับที่คุณมีข้างต้นใน "พารามิเตอร์ถอดรหัสของข้อมูล" แต่อยู่ในรูปแบบเลขฐานสิบหก เหตุผลก็คือการแสดงเลขฐานสิบหกเป็นวิธีดั้งเดิมของแพ็กเก็ต แต่ Wireshark มี "เทมเพลตการรับส่งข้อมูล" หลายพันรายการซึ่งใช้ในการแมปค่า HEX ที่เฉพาะเจาะจงกับฟิลด์โปรโตคอลที่รู้จัก ตัวอย่างเช่นในส่วนหัว 802.11 ไบต์ตั้งแต่ 5 ถึง 11 เป็นแหล่งที่มาของที่อยู่ MAC ของเฟรมไร้สายโดยใช้การแมปรูปแบบเดียวกัน Wireshark (และ sniffers อื่น ๆ ) สามารถสร้างใหม่และถอดรหัสแบบคงที่ (และเป็นที่รู้จักกันดี) ฟิลด์โปรโตคอล

คุณสามารถบันทึกการถ่ายโอนข้อมูลการจราจรทั้งหมดของคุณโดยใช้ทั่วไป .pcap รูปแบบที่สามารถใช้เป็นอินพุตในภายหลังตัวอย่างเช่นสคริปต์ python ซึ่งดำเนินการขั้นสูงบางอย่างกับทราฟฟิกที่รวบรวมได้ (เช่นการถอดรหัสแบบจำลองการเข้ารหัส)

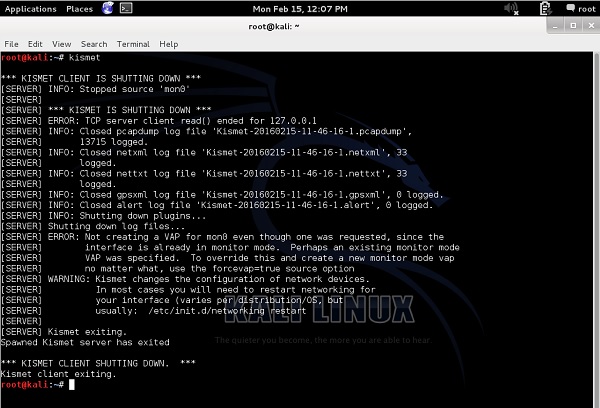

เครื่องมืออื่น ๆ ที่คุณควรทราบคือ Kismet. ทันทีที่คุณเริ่มเครื่องมือ Kismet และระบุไฟล์mon0 อินเทอร์เฟซจะแสดงรายการ SSID ทั้งหมดที่ตรวจพบในสภาพแวดล้อมของคุณ

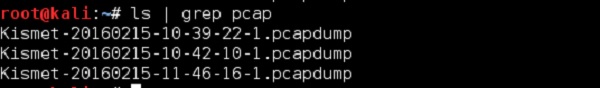

ในช่วงเวลาที่ Kismet กำลังทำงานแพ็กเก็ตไร้สายทั้งหมดจะถูกรวบรวมและจัดเก็บไว้ในไฟล์ .pcapไฟล์. เมื่อคุณออกจากโปรแกรมคุณจะได้รับข้อความแจ้งว่าการถ่ายโอนข้อมูลแพ็กเก็ตไร้สายทั้งหมดได้รับการบันทึกแล้วและคุณสามารถเข้าถึงได้ในภายหลัง

ในตัวอย่างที่นำเสนอข้างต้นข้อมูลแพ็คเก็ตทั้งหมดได้ถูกจัดเก็บไว้ในไฟล์ไบนารี (ไม่ได้อยู่ในรูปแบบที่อ่านได้เมื่อคุณเปิดไฟล์เหล่านั้นด้วย "more" หรือ "vi" หรือ "nano" เป็นต้น)

หากต้องการเปิดอย่างถูกต้องคุณต้องใช้ Wireshark (อีกแล้ว!)

การโจมตีไร้สายทุกประเภทอาจแบ่งออกเป็น 2 ประเภท - Passive Attacks and Active Attacks. ส่วนใหญ่มักจะโจมตีแบบ Passive (หรือการรวบรวมข้อมูลค่อนข้างเรื่อย ๆ ) เป็น 1 เซนต์ขั้นตอนก่อนที่จะเปิดการโจมตีแบบไร้สายตัวเอง (ส่วนหนึ่งของการโจมตี)

การโจมตีแบบพาสซีฟคือการโจมตีทั้งหมดที่ไม่ต้องการให้ผู้โจมตีสื่อสารกับอีกฝ่ายหรือฉีดทราฟฟิกใด ๆ ในระหว่างการโจมตีแบบพาสซีฟเหยื่อไม่มีทางตรวจจับกิจกรรมของคุณได้ (เพราะคุณไม่ได้แสดง) คุณแค่ซ่อนตัวและฟังคลื่นความถี่วิทยุ

การโจมตีแบบพาสซีฟไม่ถือเป็นการละเมิดกฎหมาย แต่การใช้ข้อมูลที่คุณได้รับจากการโจมตีแฝงอาจถือเป็นการละเมิด ตัวอย่างเช่นคุณมีอิสระที่จะสูดอากาศ (ฟัง) การจราจรที่ไม่เข้ารหัสรวบรวมเข้าด้วยกันและดูว่าอันที่จริงนี่คือการสนทนาระหว่างคน 2 คน แต่การอ่านและใช้ข้อมูลที่รวมอยู่ในการสนทนาส่วนตัวนี้ในบางที่ของโลกคือ การละเมิดกฎหมาย

ตัวอย่างของการโจมตีแบบ Passive

ตอนนี้เรามาดูตัวอย่างการโจมตีแฝงบางส่วน -

ทำลายการเข้ารหัส WEP

เบื้องหลังการทำลายการเข้ารหัส WEP เราต้องดมแพ็กเก็ตข้อมูลจำนวนมาก ขั้นตอนต่อไปคือการรับเวกเตอร์ IV เดียวกันภายในเฟรมไร้สายและขั้นตอนสุดท้ายคือการทำลายรูปแบบการเข้ารหัส WEP แบบออฟไลน์ ไม่มีขั้นตอนเดียวในการโจมตีที่ต้องการให้ผู้โจมตีสื่อสารกับเหยื่อ แต่อย่างใด

ทำลายการเข้ารหัส WPA / WPA2

ในการทำลายการเข้ารหัส WPA / WPA2 เราจำเป็นต้องดมกลิ่น EAP 4-way handshake ระหว่างไคลเอนต์ไร้สายและ AP หลังจากนั้นพจนานุกรมออฟไลน์ (หรือออฟไลน์ brute-force Attack) จะดำเนินการกับแพ็คเก็ตเข้ารหัสที่รวบรวม หากคุณโชคดีพอคุณอาจไม่สื่อสารกับเหยื่อเลยและการโจมตีนั้นถือเป็นการโจมตีแบบพาสซีฟล้วนๆ

อย่างไรก็ตามคุณอาจพบสถานการณ์ที่เหยื่อได้รับการรับรองความถูกต้องกับ AP นานก่อนที่คุณจะเข้ามาเล่นและคุณไม่ต้องการรออีกต่อไป จากนั้นคุณอาจใช้ "ขั้นตอนการโจมตีแบบแอคทีฟ" ในการโจมตีแบบพาสซีฟทั่วไปของคุณ - ฉีดเฟรมการยกเลิกการพิสูจน์ตัวตนแบบไร้สายบังคับให้เหยื่อไร้สายยกเลิกการพิสูจน์ตัวตนจากนั้นตรวจสอบความถูกต้องใหม่อีกครั้งดังนั้นการตรวจจับการจับมือ 4 ทิศทางการตรวจสอบสิทธิ์แบบใหม่

การดมกลิ่นการจราจรระหว่างฝ่ายสื่อสาร

สมมติว่าคุณรู้จักคีย์เข้ารหัสคุณอาจดมกลิ่นการสื่อสารระหว่างฝ่ายต่างๆ (เช่นกับ Wireshark) จากนั้นถอดรหัสการสนทนา (เนื่องจากคุณรู้คีย์) สมมติว่าฝ่ายต่างๆไม่ได้ใช้โปรโตคอลใด ๆ ที่ใช้การเข้ารหัสโดยกำเนิด (เช่น HTTP ข้อความคลีต) คุณมีอิสระที่จะดูว่าผู้ใช้กำลังทำอะไรและติดตามการเคลื่อนไหวของเขาบนอินเทอร์เน็ต

ในทางกลับกันการโจมตีแบบแอคทีฟคือการโจมตีที่ต้องการการมีส่วนร่วมอย่างแข็งขันในการส่งต่อการรับส่งข้อมูลแบบไร้สายหรือการแทรกเฟรมไร้สายที่มีผลต่อการทำงานของ WLAN การโจมตีแบบแอคทีฟจะทิ้งร่องรอยของกิจกรรมที่เป็นอันตรายดังนั้นในบางสถานการณ์การทิ้งขยะที่รวบรวมโดยเหยื่อ (โดยใช้ Wireshark) หรือทิ้งจากการ์ด WLAN โดยเจ้าหน้าที่ตรวจสอบทางนิติวิทยาศาสตร์เกี่ยวกับกิจกรรมของคุณอาจเป็นหลักฐานที่ถูกต้องในศาลต่อคุณ หากคุณตัดสินใจที่จะใช้ความรู้ของคุณในทางที่เป็นอันตราย

ตัวอย่างการโจมตีที่ใช้งานอยู่

นี่คือตัวอย่างบางส่วนของการโจมตีที่ใช้งานอยู่ -

Injection of Wireless Traffic- ตัวอย่างคลาสสิกของ Layer 2 DoS ซึ่งใช้โดยการล้นของเฟรมการพิสูจน์ตัวตน ผู้โจมตีกำลังฉีดแพ็กเก็ตไร้สายที่ส่งผลกระทบต่อไคลเอนต์ไร้สายโดยตรง (บอกให้ยกเลิกการพิสูจน์ตัวตน) ส่งผลให้สถานะของผู้ใช้ไร้สายกระพือปีกอย่างต่อเนื่องตั้งแต่การพิสูจน์ตัวตนไปจนถึงการยกเลิกการตรวจสอบสิทธิ์และทำให้ประสบการณ์การใช้งานไร้สายโดยรวมแย่มาก

Jamming Attacks- อย่างที่คุณจำได้ว่านี่คือการโจมตี DoS ประเภท 1 อุปกรณ์ติดขัดถูกใช้เพื่อสร้างการรบกวนด้วย RF ที่ถูกต้องของเครือข่าย Wi-Fi ซึ่งนำไปสู่การลดระดับบริการ WLAN เป็นการโจมตีประเภทหนึ่งเนื่องจากผู้โจมตีมีผลโดยตรงต่อพฤติกรรมไร้สาย

Man-in-the-Middle Attack- ผู้โจมตีมีการ์ดเครือข่ายไร้สายสองใบและอาจใช้หนึ่งในนั้นเพื่อเชื่อมต่อกับ AP ดั้งเดิมในฐานะไคลเอนต์ และใช้การ์ดไร้สายใบที่สองเพื่อเผยแพร่ SSID ปลอมโดยใช้ซอฟต์แวร์เลียนแบบ AP (เครื่องมือซอฟต์แวร์ airbase-ng) ด้วยวิธีนี้ไคลเอนต์จะเชื่อมโยงกับ "AP ปลอม" ที่ผู้โจมตีเพิ่งสร้างขึ้นและการรับส่งข้อมูลทั้งหมดของไคลเอ็นต์ที่ไปยังอินเทอร์เน็ตจะถูกส่งต่อโดยตรงผ่านอุปกรณ์ผู้โจมตี (ผู้โจมตีอาจทำอะไรกับข้อมูลนี้)

การโจมตีส่วนใหญ่ที่คุณเคยเห็นจะเป็นการผสมผสานระหว่างขั้นตอนแฝงและขั้นตอนที่ใช้งานอยู่ คนที่อยู่เฉยๆเป็นจุดเริ่มต้นที่ดีในการทำความเข้าใจสภาพแวดล้อมทำการบ้านและรับข้อมูลเกี่ยวกับเหยื่อที่อาจเกิดขึ้นให้ได้มากที่สุดเป็นต้น

แนวทางเดียวกันนี้สอดคล้องกับการแฮ็กทุกประเภทที่คุณอาจพบเห็นไม่ว่าจะเป็นการแฮ็กแอปพลิเคชันบนเว็บหรือการแฮ็กวิศวกรรมสังคมหรือวิธีการแฮ็กอื่น ๆ อย่างน้อย 80% ของเวลาของคุณจะถูกใช้ในการรวบรวมข้อมูลแบบพาสซีฟเกี่ยวกับเป้าหมายของคุณและรวบรวมข้อมูลที่มีค่าสำหรับคุณในขั้นตอนถัดไปของการโจมตีของคุณ จากนั้นการโจมตีแบบแอคทีฟจะเป็นช่วง 20% สุดท้ายของเวลา "โจมตี" โดยรวมของคุณ

เมื่อใดก็ตามที่คุณอาจต้อง "ถอดรหัส" เครือข่ายไร้สายงานจะเกี่ยวกับการถอดรหัสการเข้ารหัสการพิสูจน์ตัวตนหรืออัลกอริทึมแฮชเพื่อรับรหัสลับบางประเภท

มีหลายวิธีที่คุณจะประสบความสำเร็จ -

คุณสามารถลองทำลายอัลกอริทึมการเข้ารหัสกับคนที่อ่อนแอกว่า อาจเป็นไปได้ แต่พูดตามตรงกับคุณตอนนี้ไม่มีใครใช้อัลกอริทึมที่อาจแตกได้ดังนั้นเว้นแต่คุณจะเป็นนักวิเคราะห์การเข้ารหัสลับระดับสูงที่จะไม่มีทางเดินไปข้างหน้า

วิธีการส่วนใหญ่จะเน้นไปที่การใช้พจนานุกรมหรือการโจมตีด้วยพลังเดรัจฉาน

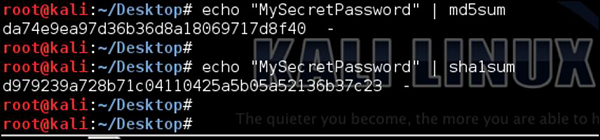

เพียงเพื่อให้คุณเข้าใจง่าย ๆ ว่าการโจมตีนี้อาจเกิดขึ้นได้อย่างไรลองจินตนาการว่าเรามีรหัสผ่านที่ "เราไม่รู้" - "MySecretPassword" ไม่ทางใดก็ทางหนึ่งเราได้ครอบครองลายเซ็น MD5 และ SHA1 ดังที่แสดงในภาพหน้าจอต่อไปนี้ -

ในฐานะผู้โจมตีเป้าหมายของเราคือทำลายอัลกอริทึมแฮชเหล่านั้นและได้รับรหัสผ่านเดิม มีเครื่องมือพร้อมมากมายที่อาจใช้เพื่อจุดประสงค์นี้ เราสามารถสร้างเครื่องมือของเราเองได้เช่นกัน

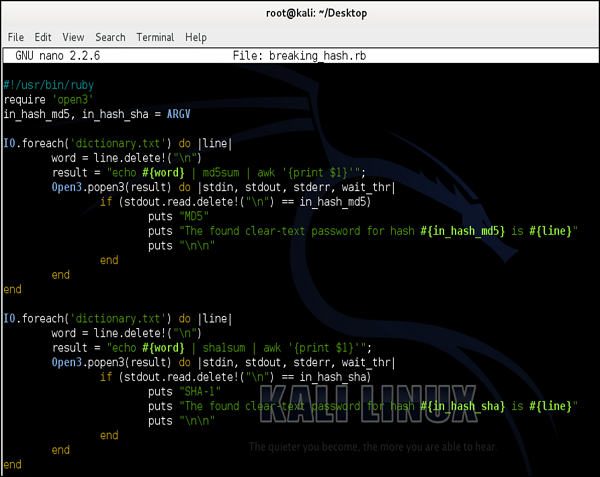

ต่อไปนี้เป็นสคริปต์ง่ายๆ (เขียนด้วยทับทิม) ที่สามารถใช้สำหรับการโจมตีพจนานุกรม (ประเภท - เดรัจฉาน - บังคับ) -

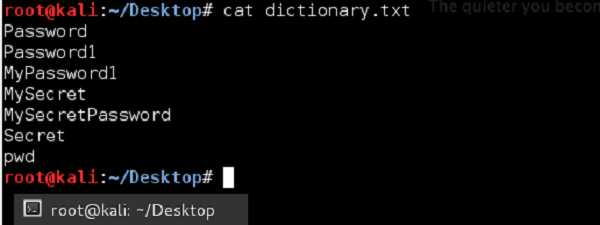

เราจะใช้ไฟล์พจนานุกรมแบบง่าย (ไฟล์ที่ฉันสร้างขึ้นในไม่กี่วินาที) ดังที่แสดงในภาพหน้าจอต่อไปนี้ โดยปกติในชีวิตจริงคุณจะใช้ไฟล์พจนานุกรมที่มีหลายแสนรายการ (นิยมดาวน์โหลดไฟล์พจนานุกรมที่เตรียมไว้จากอินเทอร์เน็ตคุณสามารถลองค้นหาได้)

แนวคิดเบื้องหลังสคริปต์นี้คือการอ่านรหัสผ่านแต่ละรหัสและหากการจับคู่ระหว่างแฮชที่คำนวณตรงกับลายเซ็นเราจะ "ดมกลิ่น" จากเครือข่ายนั่นหมายความว่าเราพบรหัสผ่านแล้ว

ฉันต้องบอกว่ามันเป็นตัวอย่างที่เรียบง่าย แต่มันแสดงให้เห็นถึงแนวคิดได้อย่างสมบูรณ์แบบ

ในระหว่างการแคร็กเครือข่ายไร้สายคุณมักจะใช้เครื่องมือที่เรียกว่า aircrack-ng. ออกแบบมาโดยเฉพาะสำหรับการแตกร้าวWEP/WPA/WPA2. ในกรณีของการแคร็ก WPA / WPA2 จะใช้การโจมตีด้วยพจนานุกรม (คล้ายกับแบบง่ายที่เรานำเสนอด้านบน) โดยมีพจนานุกรมสองประเภทที่เป็นไปได้ ประเภทแรกคือประเภทที่คุณสามารถเตรียมได้ด้วยตัวเอง (หรือดาวน์โหลดจากอินเทอร์เน็ต) และเพียงแค่อ้างอิงภายในสคริปต์ อีกวิธีหนึ่งคือการพึ่งพาภายในairolib-ng พจนานุกรมที่เป็นฐานข้อมูลพจนานุกรมภายในที่ติดตั้งพร้อมกับเครื่องมือโดยค่าเริ่มต้น

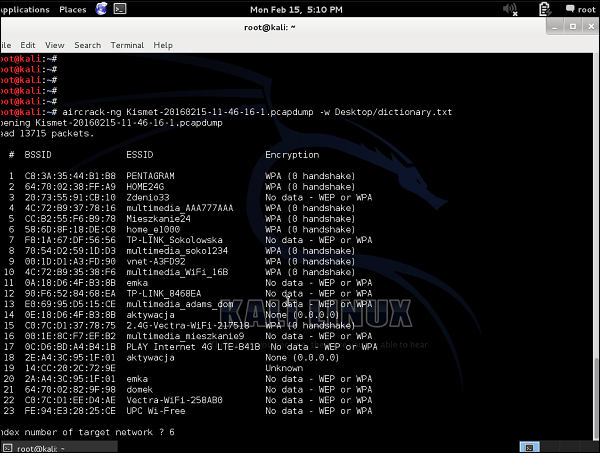

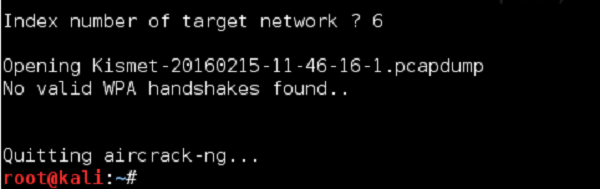

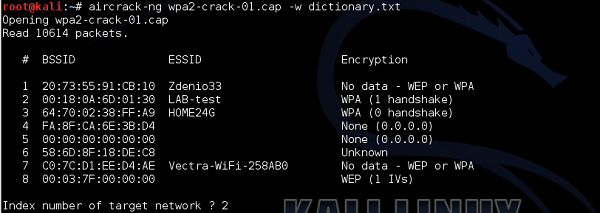

ฉันจะแสดงวิธีใช้ aircrack-ng โดยไม่ทำให้เกิดการแตกจริง ฉันจะใช้พจนานุกรมขนาดเล็กมากที่ฉันสร้างไว้ในตัวอย่างด้านบน (มีเพียง 7 วลีข้างในตรงข้ามกับหลายล้านที่คุณจะพบในไฟล์พจนานุกรมจริง) นอกจากนี้ฉันจะไม่ตรวจสอบการจราจรใด ๆ แบบเรียลไทม์ แต่ฉันจะใช้ไฟล์.pcap ไฟล์ที่มีการรับส่งข้อมูลแบบไร้สายที่ฉันได้ดมกลิ่นก่อนใช้ไฟล์ Kismet เครื่องมือ.

อย่างที่คุณเห็นมี WLAN จำนวนมากบางตัวมีการเข้ารหัส WEP และส่วนใหญ่ใช้ WPA / WPA2 ฉันสามารถพูดได้แล้วว่าการแคร็กใด ๆ จะล้มเหลวในสถานการณ์นี้เพราะ -

สำหรับ SSID ที่เข้ารหัส WEP เราไม่มีการรับส่งข้อมูลใด ๆ ที่รวบรวมไว้ ("ไม่มีข้อมูล")

สำหรับ SSID ที่เข้ารหัส WPA / WPA2 เราไม่มีการจับมือใด ๆ อย่างที่คุณจำได้ว่าข้อมูลจากการจับมือ 4 ทิศทางครั้งแรกเป็นข้อมูลเดียวที่สามารถนำไปสู่การแคร็กเครือข่ายได้ แพ็กเก็ตข้อมูลเองได้รับการเข้ารหัสอย่างดีและทนทานต่อการโจมตีของเรา

แต่สมมติว่าเราอยากลองฉันจะกำหนดเป้าหมายเครือข่ายไร้สายในบ้านของตัวเอง - "Home_e1000" ด้วยดัชนี 6

ตามที่ฉันคาดการณ์เราล้มเหลว ครั้งต่อไปฉันจะทำให้แน่ใจว่าเราจะไม่ล้มเหลวและคุณจะได้เรียนรู้ว่าการชนะและถอดรหัสเครือข่ายไร้สายเป็นอย่างไร - ฉันบอกได้เลยว่ามันเป็นความรู้สึกที่ดี

เป้าหมายของการตรวจสอบพื้นที่ความถี่วิทยุ (RF) คือการเรียนรู้การใช้คลื่นความถี่ในสภาพแวดล้อม (เป็นชั้นที่ 1 ของชั้น OSI) ส่วนใหญ่การตรวจสอบ RF จะดำเนินการในระหว่างการแก้ไขปัญหาการเชื่อมต่อไร้สายหรือระหว่างการสำรวจไซต์ไร้สาย ทั้งสองมีเป้าหมายเดียวกันในใจนั่นคือการค้นหาอุปกรณ์เปล่งคลื่นความถี่วิทยุใด ๆ ที่อาจมีผลต่อการทำงานของเครือข่าย WLAN

ตัวอย่างของอุปกรณ์เปล่งคลื่น RF ที่อาจมีผลต่อการทำงานของเครือข่ายไร้สาย ได้แก่ เตาไมโครเวฟกล้องไร้สายหรือโทรศัพท์ไร้สาย ตัวอย่างชีวิตจริงอื่น ๆ ของเทคโนโลยี RF ที่หน่วยงานบังคับใช้กฎหมายใช้กันทั่วไปเมื่อเหยื่อถูกจับที่บ้านส่วนใหญ่มักจะใส่กำไลข้อเท้าที่เป็นตัวปล่อยคลื่น RF นอกจากนี้ยังมีสถานีฐานการตรวจสอบ RF ที่รับสนามแม่เหล็กไฟฟ้าในความถี่ RF เฉพาะ การตั้งค่านี้ช่วยให้หน่วยงานสามารถตรวจสอบได้ว่าเหยื่ออยู่ในบ้านหรือทิ้งไว้ (ในกรณีที่ตรวจไม่พบสัญญาณ RF แม่เหล็กไฟฟ้าอีกต่อไป)

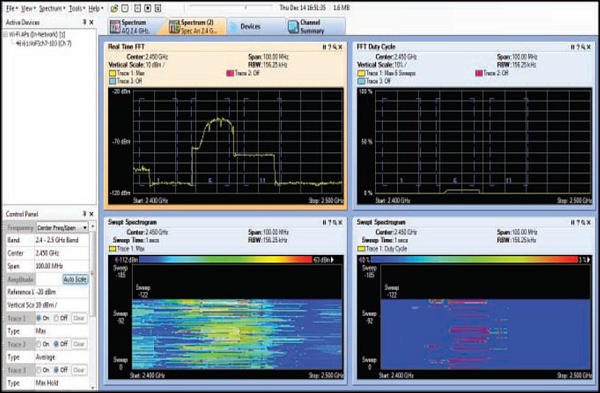

ผู้เชี่ยวชาญด้านสเปกตรัมของ Cisco

เครื่องมืออย่างหนึ่งที่คุณสามารถใช้สำหรับการตรวจสอบ RF คือ Cisco Spectrum Expert รวมกับ Cisco AP. Cisco AP บางชุดมีคุณสมบัติพิเศษที่เรียกว่า "อากาศบริสุทธิ์" ที่ช่วยให้สามารถใช้ AP เป็นจอภาพ RF ได้

ด้วยการเชื่อมต่อ Cisco Spectrum Expert นี้กับ AP เราสามารถมีแผนภูมิการใช้ความถี่ดังที่แสดงในภาพหน้าจอต่อไปนี้

ภาพหน้าจอนี้แสดงให้เห็นอย่างชัดเจนถึงการใช้ความถี่โดยทั่วไปของไคลเอนต์ที่ใช้มาตรฐาน 802.11b ไร้สายบนช่อง 6

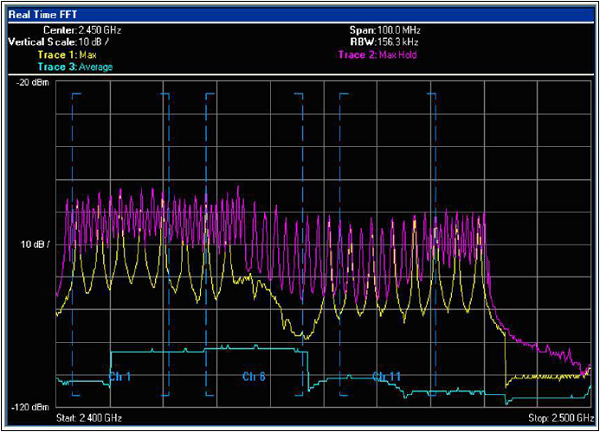

ในทางกลับกันภาพหน้าจอต่อไปนี้แสดงอีกตัวอย่างหนึ่งของการกวาดความถี่เลเยอร์ 1 คราวนี้ตรวจจับการใช้งานอุปกรณ์บลูทู ธ

การทำงานของบลูทู ธ ขึ้นอยู่กับไฟล์ Frequency Hopping Spread Spectrumเทคโนโลยี (FHSS) และสิ่งที่บ่งบอกก็คืออุปกรณ์บลูทู ธ จะกระโดดจากความถี่หนึ่งไปยังอีกความถี่หนึ่ง (ประมาณ 1600 ฮ็อปต่อวินาที) และส่งผลกระทบต่อสเปกตรัม 2.4 GHz ทั้งหมด (ดังที่คุณเห็นด้านบนช่องทั้งหมดตั้งแต่ 1 ถึง 11 คือ ได้รับผลกระทบในทางลบ) การตรวจสอบ RF ที่เหมาะสมในระหว่างการสำรวจไซต์ไร้สายควรตรวจพบกิจกรรมนี้และวิศวกรไร้สายควรขึ้นธงสีแดงเกี่ยวกับปัญหาที่อาจเกิดขึ้นกับการแพร่กระจายสัญญาณไร้สาย 802.11

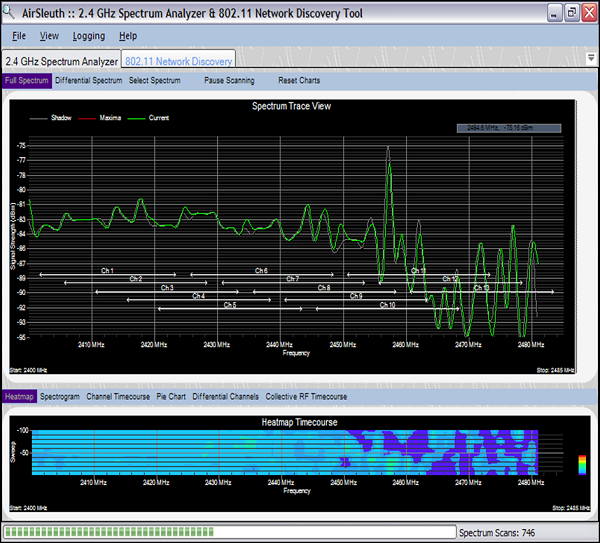

เครื่องวิเคราะห์สเปกตรัม AirSleuth

เครื่องมืออื่นที่คุณสามารถดูได้คือ AirSleuth Spectrum Analyzer. คุณสามารถค้นหาข้อมูลและราคาของซอฟต์แวร์นี้ได้จากเว็บไซต์ต่อไปนี้ -http://nutsaboutnets.com/airsleuth-spectrum-analyzer/.

เครื่องมือนี้เป็นการผสมผสานระหว่างเครื่องมือ 802.11 Network Discovery และ 2.4 GHz Spectrum Analysis (Cisco clear-air AP รองรับทั้งย่านความถี่ 2.4 GHz และ 5GHz) ผลลัพธ์จะคล้ายกับผลลัพธ์ที่คุณจะได้รับจาก Cisco Spectrum Expert คุณมีย่านความถี่ 2.4 GHz ที่ขยายผ่านแกน X และความแรงของสัญญาณที่แสดงบนแผนภูมิโดยตรง

การวิเคราะห์ความถี่จากภาพหน้าจอต่อไปนี้เป็นตัวอย่างของสัญญาณแม่เหล็กไฟฟ้าที่ส่งโดยเตาไมโครเวฟ มีสัญญาณค่อนข้างคงที่ (เทียบกับสัญญาณ "กระโดด" ที่คุณเห็นด้วยบลูทู ธ ด้านบน) ที่มองเห็นได้ในความถี่ 2.4 GHz ทั้งหมดที่สงวนไว้สำหรับเครือข่าย Wi-Fi 802.11 เป็นตัวอย่างที่สมบูรณ์แบบอีกครั้งของการรบกวนซึ่งจะลดการทำงานของเครือข่ายไร้สาย 802.11 ที่ทำงานบนย่านความถี่ 2.4GHz

บลูทู ธ เป็นเทคโนโลยีการสื่อสารไร้สาย (อธิบายภายใต้มาตรฐาน IEEE 802.15.1) ซึ่งทำงานในระยะทางที่ จำกัด (โดยทั่วไปจะอยู่ที่ประมาณ 10 เมตร แต่สามารถไปได้ไกลถึง 30 เมตรตามมาตรฐาน) ทำงานในช่วงความถี่เดียวกับการปรับใช้ WLAN 2.4 GHz (จาก 2.4 GHz ถึง 2.485 GHz) ดังนั้นการใช้การสื่อสาร Bluetooth จะรบกวนเครือข่าย WLAN หากใช้ทั้งสองอย่างในพื้นที่เดียวกัน

ในการสื่อสารกับอุปกรณ์อื่นโดยใช้เทคโนโลยี Bluetooth คุณต้องมีการ์ด Bluetooth พิเศษ การ์ด Wi-Fi ปกติที่คุณใช้บนแล็ปท็อปหรือสมาร์ทโฟนเป็นของเทคโนโลยี 802.11 และไม่สามารถใช้งานร่วมกับบลูทู ธ ตามมาตรฐาน 802.15 ได้ ตัวอย่างของดองเกิลบลูทู ธ ที่ดีที่คุณสามารถหาได้ในตลาด ได้แก่ -

LM540- (http://lm-technologies.com/product/bluetooth-usb-adapter-class-1-long-range-lm540/)

CSR4.0- (http://www.seeedstudio.com/depot/Bluetooth-CSR40-USB-Dongle-p-1320.html)

ทั้งสองอย่างนี้เข้ากันได้กับระบบ Kali Linux ฉันใช้โมเดล CSR4.0 เป็นการส่วนตัวในบทนี้

อุปกรณ์บลูทู ธ สามารถทำงานในรูปแบบความปลอดภัยหนึ่งในสามรุ่นที่มีให้ -

Security Mode 1 - Unprotected- ในโหมดนี้จะไม่มีการใช้การเข้ารหัสหรือการพิสูจน์ตัวตน อุปกรณ์บลูทู ธ เองทำงานในโหมดไม่เลือกปฏิบัติ (การแพร่ภาพ)

Security Mode 2 - Application/Service Based - ในโหมดนี้เมื่อสร้างการเชื่อมต่อแล้วตัวจัดการความปลอดภัยจะทำการตรวจสอบสิทธิ์ซึ่งจะ จำกัด การเข้าถึงอุปกรณ์

Security Mode 3 - Link-Layer PIN Authentication/MAC Address Encryption- ดำเนินการตรวจสอบสิทธิ์ก่อนที่จะสร้างการเชื่อมต่อ แม้ว่าจะใช้การเข้ารหัส แต่อุปกรณ์ก็ยังสามารถถูกบุกรุกได้

เมื่อเราใช้การสื่อสาร Wi-Fi (ซึ่งเป็นไปตามโปรโตคอล 802.11) เลเยอร์ทั้งหมดของโมเดล OSI จะเกี่ยวข้องกับการสื่อสาร คุณมีเลเยอร์ 1 ที่จะเป็นเลเยอร์ทางกายภาพไร้สายเสมอ (การมอดูเลตและการเข้ารหัส) ถัดไปในเลเยอร์ 2 คุณจะมีส่วนหัว 802.11 จากนั้นในชั้น 3 - ข้อมูล IP ทั้งหมดและอื่น ๆ

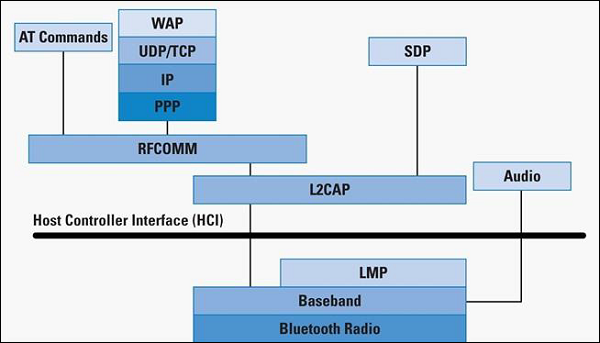

ด้วยโปรโตคอลบลูทู ธ สแต็กจะแตกต่างกันเนื่องจากอุปกรณ์ไม่จำเป็นต้องใช้โปรโตคอลทั้งหมดในสแต็ก (ทุกเลเยอร์ของรูปแบบการสื่อสาร) เป็นเพราะบลูทู ธ ได้รับการพัฒนาให้ใช้กับแอพพลิเคชั่นการสื่อสารที่หลากหลายและเป็นแอพพลิเคชั่นที่กำหนดส่วนของบลูทู ธ สแต็กที่ใช้ในการสื่อสาร

เลเยอร์โปรโตคอลบลูทู ธ พร้อมกับโปรโตคอลที่เกี่ยวข้องมีดังนี้ -

Bluetooth Core Protocol Baseband - LMP, L2CAP, SDP

Cable Replacement Protocol - RFCOMM

Telephony Control Protocol - TCS ไบนารีคำสั่ง AT

Adopted Protocols - PPP, UDP / TCP / IP, WAP

องค์ประกอบเพิ่มเติมอย่างหนึ่งที่คุณสามารถเห็นบนสแต็กคือไฟล์ Host Controller Interface(HCI) HCI นี้มีอินเทอร์เฟซคำสั่งให้กับคอนโทรลเลอร์เบสแบนด์ตัวจัดการลิงค์สถานะฮาร์ดแวร์รีจิสเตอร์ ด้วยเหตุนี้ชื่อทั้งหมดของเครื่องมือ Linux ที่ใช้สำหรับการสื่อสารบลูทู ธ จึงเริ่มต้นจาก "hci"; ตัวอย่าง - "hciconfig", "hcidump", "hcitool" คุณจะเห็นเครื่องมือทั้งหมดที่ใช้งานได้จริงในส่วนต่อไปนี้

ทุกเทคโนโลยีที่คุณสามารถพบเจอในปัจจุบันมีชุดของภัยคุกคามและช่องโหว่ที่ไม่เหมือนใครและบลูทู ธ ก็ไม่ต่างกัน ภัยคุกคามและช่องโหว่ของเทคโนโลยีบลูทู ธ อาจเกิดขึ้นจากแหล่งกำเนิดต่อไปนี้ -

การเข้ารหัสไม่ถูกต้องระหว่างการพัฒนาการใช้งานสแต็ก RFCOMM

ความล้มเหลวในการใช้งานสแตกที่ปลอดภัยอาจทำให้บัฟเฟอร์ล้น

ผู้ผลิตบางรายอาจไม่ปล่อยแพตช์ใด ๆ สำหรับโค้ดเวอร์ชันดั้งเดิมที่ใช้งานบนอุปกรณ์ปลายทาง

นำบริการเก่ามาใช้ซ้ำสำหรับโปรโตคอลที่แตกต่างกัน

บริการบางอย่างที่มีสิทธิพิเศษสูงถูกเปิดทิ้งไว้

สิทธิ์ IrMC

IrMC กำหนดชุดสิทธิ์การเข้าถึงสำหรับวัตถุ Bluetooth ทั่วไป

บางครั้งอาจไม่มีการปฏิบัติตามสิทธิ์หรือเพียงแค่เปิดซึ่งนำไปสู่การใช้ประโยชน์จากบริการ IrMC แบบเปิด

ช่องโหว่ที่กล่าวมาทั้งหมดไม่ได้บอกโดยตรง - ภัยคุกคามจากการใช้อุปกรณ์บลูทู ธ คืออะไร (โดยที่รู้ว่ามีช่องโหว่เหล่านั้นอยู่) หากต้องการชื่อเพียงไม่กี่คนผู้โจมตีอาจสามารถ -

ขโมยข้อมูล

ทำการโจมตี DoS บนอุปกรณ์ปลายทางโดยใช้บลูทู ธ

รันโค้ดจากระยะไกล

ฉีดไวรัสหรือเวิร์ม

แทรกการเชื่อมต่อที่สร้างขึ้นเพื่อส่งผ่านอุปกรณ์บลูทู ธ (ทำงานเป็นพร็อกซี)

บนอินเทอร์เน็ตมีเครื่องมือหลายสิบหลายร้อยรายการที่สร้างขึ้นแล้วซึ่งจะอำนวยความสะดวกในการแฮ็กบลูทู ธ แน่นอนว่าเป็นไปไม่ได้ที่จะรับรู้และรู้จักพวกเขาทั้งหมดและในความคิดของฉัน - ความรู้พื้นฐานที่จำเป็นคือการรู้เครื่องมือที่ใช้สำหรับขั้นตอนการลาดตระเวน

เมื่อคุณผ่านขั้นตอนนี้คุณต้องตัดสินใจว่าเป้าหมายของวิธีการแฮ็กเพื่อแทรกไฟล์บางไฟล์คืออะไร? หรือเพื่อขโมยข้อมูล? หรือเพื่อดำเนินการมัลแวร์ที่เป็นอันตราย? คุณควรใช้ชุดเครื่องมือที่แตกต่างกันขึ้นอยู่กับทิศทางของคุณ

ดังนั้นการมุ่งเน้นไปที่การลาดตระเวน (ขั้นตอนการค้นพบ) และเครื่องมือแฮ็คคาลิบลูทู ธ ภายในจึงเป็นเป้าหมายของเราสำหรับบทนี้

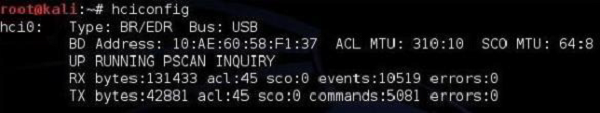

hciconfig

hciconfig นี้เป็นยูทิลิตี้บรรทัดคำสั่งหลักของ Linux ที่ใช้สำหรับโต้ตอบกับอุปกรณ์บลูทู ธ (ดองเกิลบลูทู ธ ) หากคุณรู้จัก Linux คุณอาจเห็นการอ้างอิงถึงเครื่องมืออื่น ๆ เช่นifconfig หรือ iwconfig.

ข้อมูลที่คุณอ่านจากเอาต์พุต hciconfig คือ -

ชื่อของอินเทอร์เฟซ - "hci0".

วิธีเชื่อมต่อกับพีซี (ไม่ว่าจะผ่าน USB หรือในตัว) นี่คือดองเกิล USB

ที่อยู่ MAC ของดองเกิลบลูทู ธ - 10: AE: 60: 58: F1: 37

ขณะนี้กำลังทำงานอยู่ (แฟล็ก UP) และคุณจะเห็นแพ็กเก็ตที่ได้รับ (RX) และส่ง (TX)

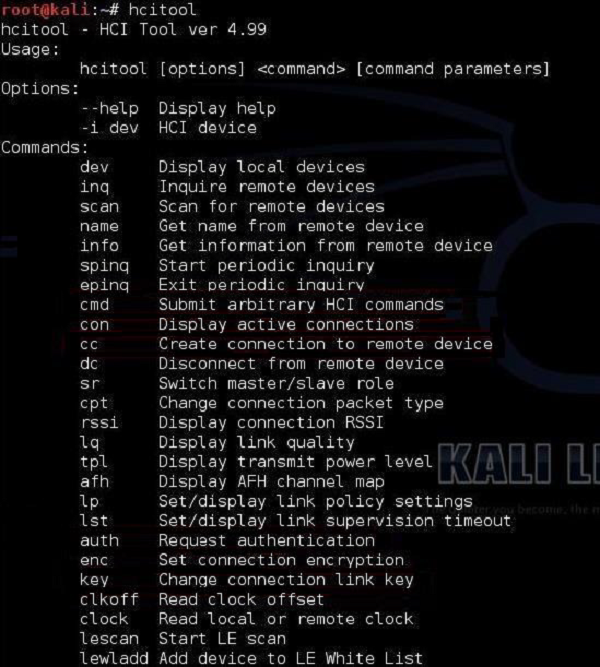

hcitool

hcitool นี้เป็นเครื่องมือ CLI ที่ทรงพลังมากที่นำมาใช้ใน kali Linux ที่ช่วยให้ผู้ใช้สามารถเชื่อมต่อกับบลูทู ธ สแต็ก นอกจากนี้ยังเป็นเครื่องมือที่ยอดเยี่ยมที่คุณสามารถใช้ในสคริปต์ของคุณเอง

ตัวเลือกที่พบบ่อยที่สุดของ hcitool นี้คือ scan และ inq.

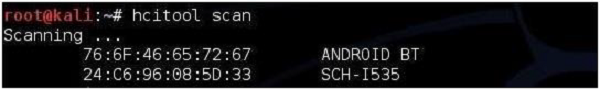

การสแกน hcitool จะช่วยให้คุณค้นหาอุปกรณ์บลูทู ธ ที่ส่งบีคอนการค้นพบ (บางอย่างเช่นเฟรมบีคอน 802.11 ที่ AP ส่งออกไป)

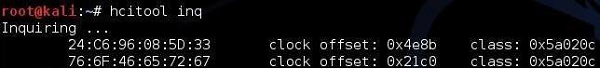

ดังที่คุณเห็นว่าในบริเวณใกล้เคียงอุปกรณ์ที่ใช้บลูทู ธ สองเครื่องกำลังส่งเฟรมบีคอนเพื่อแจ้งเกี่ยวกับความพร้อมในการยอมรับการเชื่อมต่อบลูทู ธ คุณสามารถลองค้นหาข้อมูลบลูทู ธ เพิ่มเติมเกี่ยวกับสองสิ่งนี้ได้โดยใช้ไฟล์hcitool inq.

ผลลัพธ์นี้บอกว่าอุปกรณ์ต่อไปนี้เป็นของคลาส 0x5a020c (คุณสามารถดูคำอธิบายและการทำแผนที่ของชั้นเรียนได้ที่นี่ - (https://www.bluetooth.com/specifications/assigned-numbers/service-discovery)

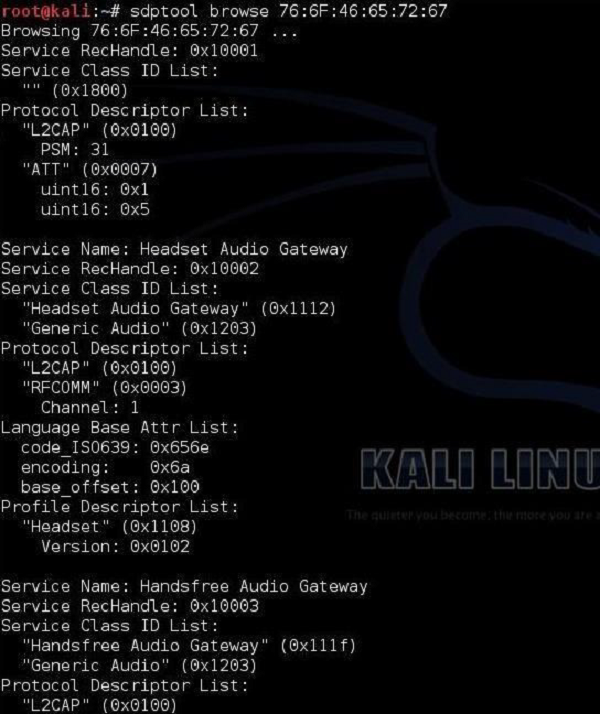

sdptool

Kali Linux ยังมีเครื่องมือในตัวสำหรับการแสดง Service Discovery(SDP) ช่วยให้คุณสามารถระบุบริการทั้งหมดที่ทำงานบนอุปกรณ์บลูทู ธ

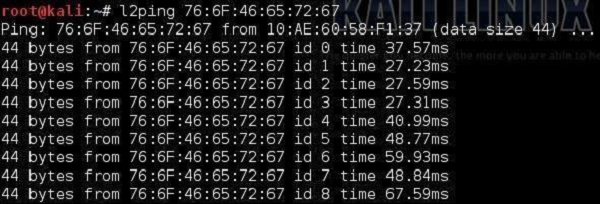

l2ping

พวกเราทุกคนรู้จักยูทิลิตี้ ping จากโลก IP ที่ใช้ตรวจสอบการเชื่อมต่อระหว่างโหนด IP โดยใช้ไฟล์ ICMP protocol. โลกบลูทู ธ มีคุณสมบัติเทียบเท่าของตัวเองที่เรียกว่า l2ping เครื่องมือค้นพบนี้ช่วยให้ผู้ใช้ตรวจสอบว่าอุปกรณ์ใดอยู่ในระยะและสามารถเข้าถึงได้สำหรับการสื่อสารบลูทู ธ

สิ่งเหล่านี้เป็นเครื่องมือพื้นฐานที่จะช่วยให้คุณสามารถเล่นกับเทคโนโลยีบลูทู ธ และทำการสอดแนมการทำงานได้ดีมาก เครื่องมือที่กล่าวถึงก่อนหน้านี้hcitoolนี่คือสิ่งที่คุณควรใช้เวลาพอสมควรหากคุณต้องการพัฒนาในด้านการทดสอบการเจาะบลูทู ธ นี้จริงๆ

เริ่มต้นให้กำหนดความหมายของ Bluejacking เป็นกระบวนการส่งสิ่งที่เรียกว่าการ์ด "e-business" ไปยังอุปกรณ์อื่นผ่านบลูทู ธ ประเภทของนามบัตรอิเล็กทรอนิกส์ที่เรารู้จักคือนามบัตรที่มีข้อมูลติดต่อ (ชื่ออีเมลหมายเลขโทรศัพท์) ที่คุณส่งให้กับผู้ใช้รายอื่น Bluejacking ทำงานในลักษณะเดียวกัน แต่จะไม่ส่งข้อมูลติดต่อ แทนที่มันจะส่งเนื้อหาที่เป็นอันตราย ตัวอย่างของ Bluejacking แสดงในภาพต่อไปนี้

คำจำกัดความของ Bluejacking นี้เป็นคำจำกัดความที่คุณสามารถเห็นได้ในแหล่งข้อมูลทางอินเทอร์เน็ตส่วนใหญ่และถือเป็นวงกลมที่อยู่ด้านบนของเค้ก พื้นฐานเบื้องต้นของการแฮ็กบลูทู ธ คือมันจะทำให้คุณมีตัวเลือกมากมายเหลือเฟือ อันดับแรกคือจับคู่กับอุปกรณ์อื่นก่อน ทันทีที่ดำเนินการขั้นตอนนี้คุณอาจค้นพบอินเทอร์เน็ตเพื่อหาเครื่องมือที่สร้างฟังก์ชันที่เป็นอันตรายบางอย่าง สิ่งเหล่านี้อาจเป็น -

ที่กล่าวถึงข้างต้นเช่นการส่งนามบัตรอิเล็กทรอนิกส์พร้อมไฟล์แนบที่เป็นอันตราย

ดึงข้อมูลที่เป็นความลับออกจากอุปกรณ์ของเหยื่อ

การยึดอุปกรณ์ของเหยื่อและโทรออกส่งข้อความ ฯลฯ โดยที่ผู้ใช้ไม่รู้ตัว

ตอนนี้เราจะอธิบายวิธีการเข้าถึงประเด็นเมื่อคุณจับคู่กับอุปกรณ์ของเหยื่อ สิ่งที่คุณต้องการทำต่อไปขึ้นอยู่กับเครื่องมือและแนวทางที่คุณจะพบบนอินเทอร์เน็ตเท่านั้น แต่อาจเป็นได้เกือบทุกอย่าง

ขั้นตอนแรกคือการเปิดใช้งานบริการบลูทู ธ ในเครื่องพีซี

จากนั้นเราต้องเปิดใช้งานอินเทอร์เฟซ Bluetooth และดูการกำหนดค่า (เช่นเดียวกับอินเทอร์เฟซอีเธอร์เน็ตทางกายภาพและอินเทอร์เฟซไร้สายบลูทู ธ ยังมีที่อยู่ MAC ที่เรียกว่าที่อยู่ BD)

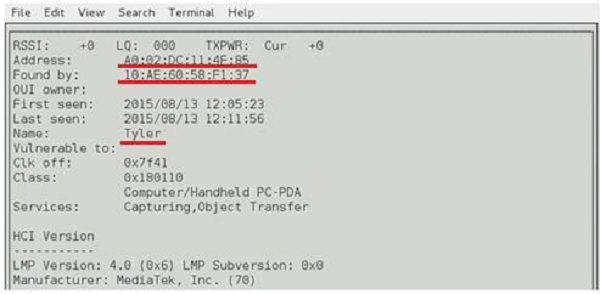

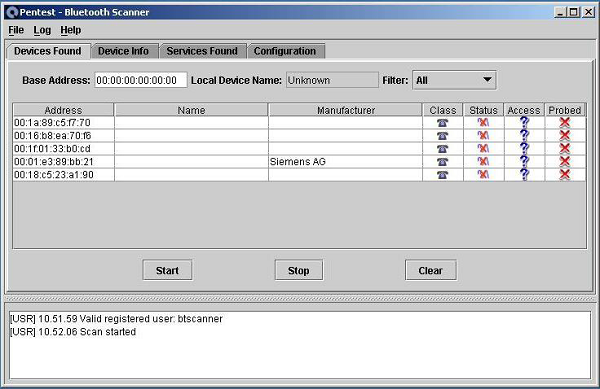

เมื่อเรารู้ว่าอินเทอร์เฟซเป็น UP และทำงานอยู่เราจำเป็นต้องสแกนเครือข่ายบลูทู ธ สำหรับอุปกรณ์ที่มองเห็นได้ในสภาพแวดล้อมใกล้เคียง (ซึ่งเทียบเท่ากับ airodump-ng จากโลกไร้สาย 802.11) ทำได้โดยใช้เครื่องมือที่เรียกว่าbtscanner.

สิ่งที่คุณสามารถอ่านได้จากภาพหน้าจอด้านบนคือ -

ที่อยู่ MAC ของอุปกรณ์บลูทู ธ ในพื้นที่ของเราคือ A0: 02: DC: 11: 4F: 85

ที่อยู่ MAC ของอุปกรณ์บลูทู ธ เป้าหมายคือ 10: AE: 60: 58: F1: 37

ชื่อของอุปกรณ์บลูทู ธ เป้าหมายคือ "Tyler"

แนวคิดหลักคืออุปกรณ์ของ Tyler ได้รับการตรวจสอบสิทธิ์และจับคู่กับอุปกรณ์บลูทู ธ อื่น เพื่อให้ผู้โจมตีปลอมตัวเป็น "Tyler" และจับคู่โดยตรงกับโหนดอื่น ๆ เราจำเป็นต้องปลอมแปลงที่อยู่ MAC ของเราและตั้งชื่อบลูทู ธ ของเราเป็น "Tyler"

เพื่อแจ้งให้ทราบว่าคุณมีไฟล์ BTScannerเวอร์ชันสำหรับ Windows OS ด้านล่างนี้คือภาพหน้าจอตัวอย่างจากเครื่องมือรุ่น windows

ในการแอบอ้างข้อมูลบลูทู ธ มีเครื่องมือที่เรียกว่า spooftoothที่เราต้องใช้ที่นี่ (เทียบเท่ากับ macchangerที่เราต้องใช้เพื่อหลีกเลี่ยงการตรวจสอบ MAC ในสถานการณ์ WEP ด้วยการกรอง MAC) สิ่งที่เราได้ทำด้านล่างคือเราได้เปลี่ยนที่อยู่ MAC ของดองเกิลบลูทู ธ (อุปกรณ์ hci0) ของเราเป็นที่หนึ่งซึ่งเราพบโดยใช้ btscanner เราได้เปลี่ยนชื่ออุปกรณ์บลูทู ธ เป็น 'LAB' ด้วย นี่คือเครื่องที่ฉันใช้ในเครื่องในการตั้งค่าการจับคู่บลูทู ธ ระหว่างสมาร์ทโฟนสองเครื่อง

สำเร็จ! ตอนนี้เราได้โคลนการตั้งค่าบลูทู ธ ของหนึ่งในไคลเอนต์ที่เกี่ยวข้องกับการสื่อสาร Bluetooth กับสมาร์ทโฟนไปยังสมาร์ทโฟน ช่วยให้เราสามารถสื่อสารโดยตรงกับอุปกรณ์อื่นจากคู่บลูทู ธ แน่นอนเราต้องตรวจสอบให้แน่ใจว่าอุปกรณ์ที่ถูกต้องตามกฎหมายซึ่งมีข้อมูลประจำตัวที่เราปลอมแปลงหายไปจากเครือข่าย อาจต้องใช้เวลาในชีวิตจริงและเราจะต้องรอจนกว่าผู้ใช้จะออกไปจากระยะของบลูทู ธ หรือปิดใช้งานบริการบลูทู ธ บนอุปกรณ์ของเขา

การปรับใช้การควบคุมความปลอดภัยในเครือข่ายไร้สายอย่างถูกต้องเป็นสิ่งสำคัญในปัจจุบันเนื่องจากมีผลโดยตรงต่อผลกำไรของธุรกิจบางประเภทและการรักษาความลับของข้อมูล ควรใช้เครื่องมือรักษาความปลอดภัยแบบไร้สายเพื่อทดสอบ (ตรวจสอบ) การใช้งานระบบไร้สายเป็นประจำ การตรวจสอบความปลอดภัยไร้สายที่ดีไม่เพียง แต่เป็นการทดสอบในทางปฏิบัติเท่านั้น แต่ยังรวมถึงเอกสารที่เหมาะสมรวมถึงคำแนะนำเกี่ยวกับวิธีทำให้ WLAN ปลอดภัยยิ่งขึ้น

มีการตรวจสอบที่เป็นไปได้มากมายเราสามารถลองดำเนินการได้ -

- การตรวจสอบชั้น 1

- การตรวจสอบชั้น 2

- การตรวจสอบความปลอดภัย WLAN

- การตรวจสอบโครงสร้างพื้นฐานแบบใช้สาย

- การตรวจสอบวิศวกรรมสังคม

- การตรวจสอบระบบป้องกันการบุกรุกแบบไร้สาย (WIPS)

เครื่องมือตรวจสอบความปลอดภัย Wi-Fi

ในส่วนก่อนหน้านี้เราได้ระบุชุดการตรวจสอบที่สามารถดำเนินการได้เพื่อประเมินความปลอดภัยของการใช้งานระบบไร้สาย เราจะพยายามอ่านทีละประเด็นและดู - ประการแรกทำไมการตรวจสอบบางอย่างจึงมีความเกี่ยวข้องและประการที่สองเราจะดำเนินการได้อย่างไร

การตรวจสอบเลเยอร์ 1 และเลเยอร์ 2

เป้าหมายของการตรวจสอบเลเยอร์ 1 คือการกำหนดความครอบคลุมของ RF (ส่วนหนึ่งของการสำรวจไซต์ตามประสิทธิภาพ) และค้นหาแหล่งที่มาของการรบกวน RF (ส่วนหนึ่งของการตรวจสอบความปลอดภัยเพื่อระบุแหล่งที่มาของ Layer 1 DoS) ในระหว่างการตรวจสอบความปลอดภัยแบบไร้สายผู้หนึ่งจะทำการวิเคราะห์สเปกตรัมเพื่อตรวจจับเครื่องส่งสัญญาณต่อเนื่องใด ๆ หรือตั้งใจใส่อุปกรณ์ส่งสัญญาณรบกวน RF (ซึ่งทำให้เกิด Layer 1 DoS)

สำหรับการตรวจสอบแบบไร้สายของเลเยอร์ 2 เป้าหมายคือการตรวจจับอุปกรณ์ปลอมหรืออุปกรณ์ 802.11 ที่ไม่ได้รับอนุญาต การดำเนินการตรวจสอบเลเยอร์ 2 มีความสำคัญอย่างยิ่งในสภาพแวดล้อมที่ไม่มีการตรวจสอบ IPS (WIPS) แบบไร้สายที่ปรับใช้ (มิฉะนั้น WIPS จะทำงานโดยอัตโนมัติเนื่องจากนี่เป็นหน้าที่ของมัน)

รายการประเด็นที่ผู้ตรวจสอบควรให้ความสำคัญในขณะที่ทำการสำรวจไซต์เลเยอร์ 2 ได้แก่ ที่อยู่ MAC, SSIDs, ประเภทของอุปกรณ์ที่ใช้, ประเภทของการรับส่งข้อมูล, ช่องสัญญาณที่ใช้อยู่, การกำหนดค่าเริ่มต้นที่เป็นไปได้, การโจมตีเลเยอร์ 2 ที่เป็นไปได้ที่เกิดขึ้น , ไคลเอนต์เฉพาะกิจ ฯลฯ

ขณะทำการตรวจสอบชั้น 1 หรือชั้น 2 ผู้ตรวจสอบอาจใช้เครื่องมือต่อไปนี้ -

นักดมกลิ่น / วิเคราะห์โปรโตคอล (เช่น Wireshark)

หัวฉีดสัญญาณ 2.4 / 5 GHz

เครื่องมือที่น่ารังเกียจ (mdk3, Void11, Bugtraq, IKEcrack, FakeAP ฯลฯ )

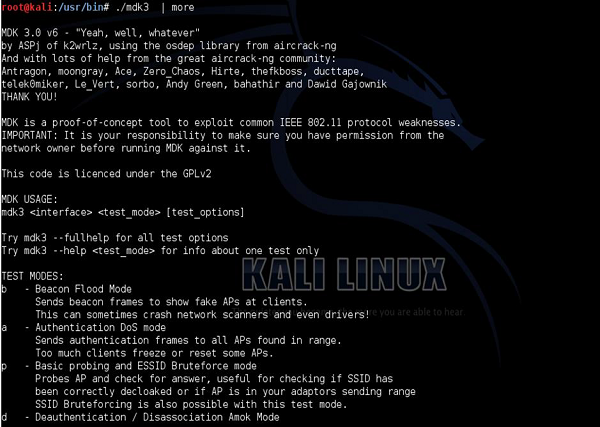

ตัวอย่างเช่นฉันจะแสดงเครื่องมือมีดของกองทัพสวิสที่เรียกว่า mdk3. เป็นเครื่องมือพิสูจน์แนวคิดที่ช่วยในการใช้ประโยชน์จากเครือข่ายไร้สาย เพียงแค่ตั้งชื่อตัวเลือกไม่กี่ตัวจะช่วยให้คุณทำ -

ท่วมเครื่องมือบีคอนปลอม (เป็นวิธีเลียนแบบ AP ปลอม)

DoS ของเฟรมการพิสูจน์ตัวตน (อาจทำให้ AP ค้างหรือรีสตาร์ทหากมีช่องโหว่)

การยกเลิกการเชื่อมโยง / ยกเลิกการพิสูจน์ตัวตนจำนวนมาก (เพื่อไล่ผู้ใช้ที่ถูกต้องออกจากเครือข่าย)

การทดสอบความปลอดภัยไร้สาย 802.1X

การใช้ระบบป้องกัน / ตรวจจับการบุกรุกแบบไร้สายในทางที่ผิด (WIPS / WIDS) และสิ่งที่เป็นอันตรายอื่น ๆ

การสร้าง Layer 2 DoS ของ de-authentication frames โดยใช้ kali Linux (เครื่องมือ mdk3) นั้นง่ายมากและสามารถทำได้ด้วยคำสั่งเดียวดังที่แสดงในภาพหน้าจอต่อไปนี้

แน่นอนว่ามีหลายวิธีที่จะได้ผลลัพธ์เหมือนกัน คุณสามารถรับเอฟเฟกต์เดียวกันได้โดยใช้aireplay-ngเครื่องมือ. ที่อยู่ MAC หลัง "-a" คือค่า BSSID ของ AP ที่กระจายเครือข่าย WLAN เฉพาะ

การตรวจสอบความปลอดภัย WLAN

เป้าหมายของการตรวจสอบความปลอดภัย WLAN คือการตรวจสอบว่า WLAN บางอย่างอาจถูกบุกรุกหรือไม่และอย่างไร ประเภทของจุดอ่อนที่ผู้โจมตีอาจมองหา (และจุดอ่อนที่ผู้ตรวจสอบความปลอดภัยไร้สายควรให้ความสำคัญ) ส่วนใหญ่เกี่ยวข้องกับการตรวจสอบความถูกต้องการเข้ารหัสประเภทของ WLAN ที่ใช้งานคีย์ที่อ่อนแอในการใช้งานและที่คล้ายกัน

เครื่องมือที่เหมาะกับการใช้งานนั้น ได้แก่ -

นักดมกลิ่น / วิเคราะห์โปรโตคอล (เช่น Wireshark)

เครื่องมือค้นหาแบบไร้สาย (เช่น NetStumbler, Kismet, Win Sniffer, WiFiFoFum เป็นต้น)

การเข้ารหัส / การพิสูจน์ตัวตนการทำลาย (การทดสอบ) เครื่องมือ (aircrack-ng, สคริปต์ที่กำหนดเอง, เครื่องมือวิเคราะห์การเข้ารหัสลับทุกชนิด)

อย่างที่คุณเห็นการตรวจสอบความปลอดภัย WLAN พื้นฐานไม่ใช่สิ่งที่คุณต้องการซอฟต์แวร์เฉพาะสำหรับ การใช้แอปบนสมาร์ทโฟนของคุณอาจได้ผล!

การตรวจสอบโครงสร้างพื้นฐานแบบใช้สาย

ในส่วนที่เกี่ยวกับการสื่อสารเครือข่ายไร้สายจำเป็นต้องมีการรักษาความปลอดภัยส่วนที่มีสายเพื่อให้ทั้งระบบถือว่าปลอดภัย การตรวจสอบโครงสร้างพื้นฐานแบบใช้สายควรครอบคลุมคำแนะนำต่อไปนี้ -

- การตรวจสอบไฟร์วอลล์ที่ใช้เพื่อ จำกัด การเข้าถึงของผู้ใช้ WLAN ไปยังทรัพยากรเครือข่ายบางอย่าง

- ควรปิดใช้งานอินเทอร์เฟซ Switchport ที่ไม่ได้ใช้งาน

- ควรใช้รหัสผ่านที่รัดกุมและควรใช้โปรโตคอลที่มีการเข้ารหัสในตัว (HTTPS, SSH) ถ้าเป็นไปได้

การตรวจสอบวิศวกรรมสังคม

วิศวกรรมสังคมคือ "การโจมตี" ประเภทหนึ่งที่ใช้วิธีการที่ไม่ใช่ทางเทคนิคเพื่อรับข้อมูล แทนที่จะพยายามถอดรหัสรหัสผ่านไร้สายอาจจะง่ายกว่าที่จะถาม? บางทีการรับ WPS PIN อาจจะง่ายกว่าซึ่งจะช่วยให้คุณเชื่อมต่อกับ WLAN ที่มีการป้องกันได้

สถานการณ์เหล่านั้นฟังดูน่าทึ่ง แต่ฉันรับรองได้ว่ามันเกิดขึ้นในชีวิตจริงเช่นกัน เพื่อป้องกันข้อมูลดังกล่าวสิ่งที่สำคัญที่สุดคือต้องทราบว่าข้อมูลใดควรเก็บไว้เป็นส่วนตัวและจะแชร์อะไร ในสภาพแวดล้อมภายในบ้านที่คุณเป็น "ผู้ดูแลระบบ" ของเครือข่ายมีเพียงคุณเท่านั้นที่สามารถตัดสินใจได้ว่าควรเก็บข้อมูลใดไว้เป็นส่วนตัว ในทางกลับกันในสภาพแวดล้อมขององค์กรหน่วยงานรักษาความปลอดภัยจะต้องออกแคมเปญการรับรู้ด้านความปลอดภัยเพื่อให้ความรู้แก่บุคลากรเกี่ยวกับการใช้เครือข่ายไร้สายอย่างถูกต้องและสิ่งที่จะเป็นการใช้ในทางที่ผิด

ระบบป้องกันการบุกรุกแบบไร้สาย

บนเครือข่ายแบบใช้สายระบบป้องกันการบุกรุก (IPS) จะใช้ในการตรวจสอบแพ็กเก็ตแบบเจาะลึกของแพ็กเก็ตการข้ามผ่านเพื่อค้นหาความผิดปกติโทรจันหรือโค้ดที่เป็นอันตรายอื่น ๆ

ในโลกไร้สายมันคล้ายกัน แต่มุ่งเน้นไปที่การตอบสนองต่ออุปกรณ์ไร้สายที่หลอกลวงมากกว่าเหตุการณ์ด้านความปลอดภัย ระบบป้องกันการบุกรุกแบบไร้สาย (WIPS) มุ่งเน้นไปที่การตรวจจับและป้องกันการใช้งานอุปกรณ์ไร้สายที่ไม่ได้รับอนุญาต แนวคิดทั้งหมดที่อยู่เบื้องหลัง WIPS คือการมี AP บางตัวในโครงสร้างพื้นฐานของคุณโดยเฉพาะที่กำหนดค่าไว้ในโหมด WIPS (ห้ามออกอากาศเครือข่าย WLAN ใด ๆ หรืออนุญาตให้ผู้ใช้เชื่อมโยง) AP เหล่านั้นได้รับการกำหนดค่าไว้ล่วงหน้าสำหรับช่องความถี่เฉพาะและพวกเขาเพียงแค่ฟังคลื่นความถี่ตลอดเวลาเพื่อค้นหาความผิดปกติ

อีกแนวทางหนึ่งคือการมีชุดเซ็นเซอร์แบบพาสซีฟเฉพาะ (แทน AP) เพื่อทำงานนี้ ความผิดปกติประเภทต่างๆที่คุณอาจคาดว่าจะเห็น ได้แก่ : จำนวนเฟรมการยกเลิกการพิสูจน์ตัวตนจำนวนมากหรือเฟรมการแยกส่วนที่ท่วมท้นการตรวจจับ WLAN ที่ออกอากาศโดย AP ด้วย BSSID ที่ไม่รู้จักเป็นต้นหากคุณคิดถึงการตรวจสอบแพ็กเก็ตแบบละเอียดหรือการตรวจจับโค้ดที่เป็นอันตราย พวกเขายังคงต้องตรวจพบบนเครือข่ายแบบใช้สายโดยใช้อุปกรณ์ IPS / IDS เฉพาะ

คุณในฐานะผู้โจมตีไม่สามารถเรียกใช้โซลูชัน WIPS ได้เนื่องจากเป็นมาตรการทางเทคนิคในการป้องกัน เนื่องจากราคาและค่าใช้จ่ายในการจัดการมีเพียงองค์กรขนาดใหญ่เท่านั้นที่สามารถดำเนินการได้ (แต่ก็ค่อนข้างหายาก) หนึ่งในการปรับใช้โซลูชัน WIPS ที่เป็นไปได้สามารถใช้รูปแบบ Cisco Wireless Infrastructure โซลูชัน Cisco Wireless (ในรูปแบบที่ง่ายที่สุด) ใช้ Wireless LAN Controller (WLC) และชุดของ AP โซลูชัน WIPS จะถือว่า AP บางตัวถูกนำออกจากบริการ WLAN ปกติและตั้งค่าเป็นโหมด IPS และทุ่มเทเพื่อตรวจสอบสเปกตรัมความถี่เท่านั้น

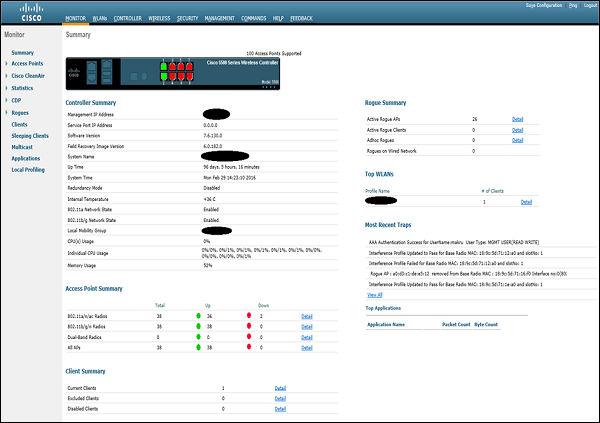

หน้าหลักของ Cisco Wireless LAN Controller (WLC) แสดงอยู่ด้านล่าง (ช่องที่เป็นความลับถูกปกคลุมด้วยวงกลมที่เต็มไปด้วยสีดำ)

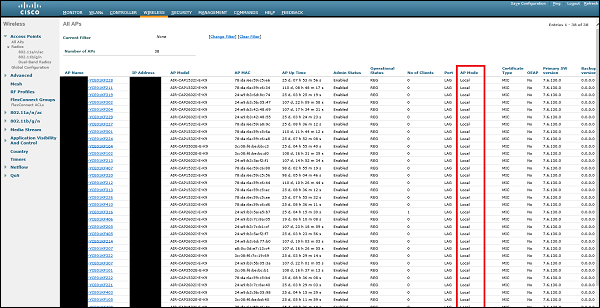

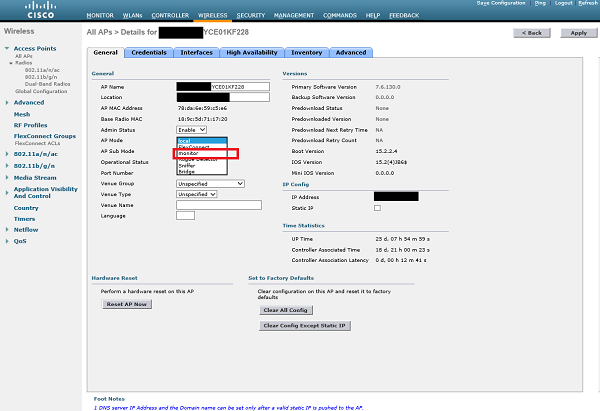

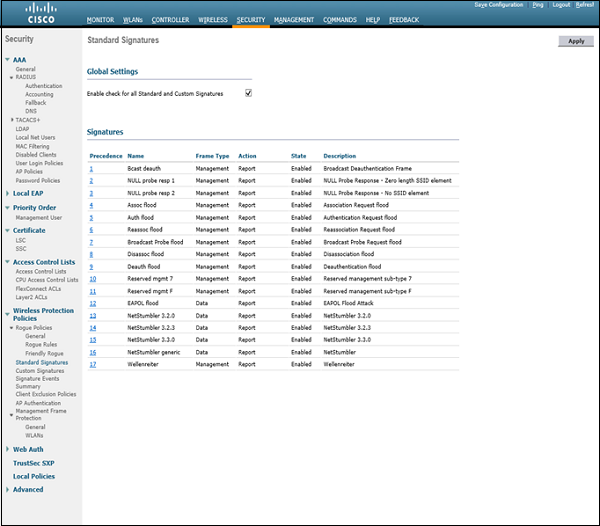

WLC โดยเฉพาะนี้กำลังจัดการ 38 AP ที่เข้าร่วม รายการโดยละเอียดของ AP ทั้งหมดรวมทั้งที่อยู่ MAC ที่อยู่ IP และโหมด AP สามารถดูได้ในแท็บ "ไร้สาย"