ITIL - Manajemen Keamanan Informasi

Information Security Management (ISM)memastikan kerahasiaan, keaslian, non-repudiation, integritas, dan ketersediaan data organisasi dan layanan TI. Ini juga memastikan penggunaan yang wajar dari sumber daya informasi organisasi dan manajemen yang tepat dari risiko keamanan informasi.

Information Security Manager is the process owner of this process.

Keamanan informasi dianggap terpenuhi ketika -

Informasi diamati atau diungkapkan hanya pada orang yang berwenang

Informasi lengkap, akurat dan dilindungi dari akses tidak sah (integritas)

Informasi tersedia dan dapat digunakan bila diperlukan, dan sistem yang menyediakan informasi menahan serangan dan memulihkan atau mencegah kegagalan (ketersediaan)

Transaksi bisnis serta pertukaran informasi antar perusahaan, atau dengan mitra, dapat dipercaya (keaslian dan non-repudiation)

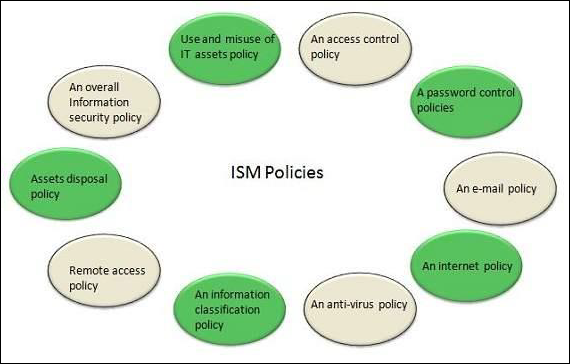

Kebijakan Keamanan ISM

Kebijakan keamanan ISM diperlukan untuk mencakup semua area keamanan, sesuai, memenuhi kebutuhan bisnis dan harus mencakup kebijakan yang ditunjukkan pada diagram berikut -

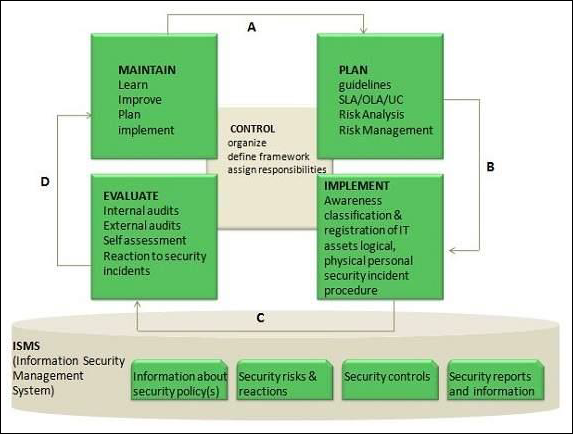

Kerangka ISM

Proses ISM

Diagram berikut menunjukkan seluruh proses Manajemen Keamanan Informasi (ISM) -

Elemen kunci dalam Kerangka ISM

Kerangka ISM melibatkan elemen kunci berikut -

Kontrol

Tujuan dari elemen Kontrol adalah untuk -

Tetapkan struktur organisasi untuk mempersiapkan, menyetujui, dan menerapkan kebijakan keamanan informasi

Alokasikan tanggung jawab

Buat dan kendalikan dokumentasi

Rencana

Tujuan elemen ini adalah untuk merancang dan merekomendasikan tindakan keamanan yang sesuai, berdasarkan pemahaman tentang persyaratan organisasi.

Melaksanakan

Elemen kunci ini memastikan bahwa prosedur, alat, dan kontrol yang sesuai tersedia untuk mendukung kebijakan keamanan.

Evaluasi

Tujuan elemen Evaluasi adalah untuk -

Lakukan audit rutin terhadap keamanan teknis sistem TI

Awasi dan periksa kepatuhan dengan kebijakan keamanan dan persyaratan keamanan di SLA dan OLA

Mempertahankan

Tujuan dari elemen Menjaga adalah untuk -

Meningkatkan perjanjian keamanan seperti yang ditentukan dalam, misalnya, SLA dan OLA

Tingkatkan implementasi tindakan dan kontrol keamanan

Pencegahan

Elemen kunci ini memastikan pencegahan dari insiden keamanan terjadi. Tindakan seperti kontrol hak akses, otorisasi, identifikasi, dan otentikasi dan kontrol akses diperlukan agar tindakan keamanan preventif ini menjadi efektif.

Reduktif

Ini berkaitan dengan meminimalkan kemungkinan kerusakan yang mungkin terjadi.

Detektif

Penting untuk mendeteksi insiden keamanan secepat mungkin.

Represif

Tindakan ini digunakan untuk menangkal pengulangan insiden keamanan.

Perbaikan

Tindakan ini memastikan kerusakan diperbaiki sejauh mungkin.