ITIL - zarządzanie bezpieczeństwem informacji

Information Security Management (ISM)zapewnia poufność, autentyczność, niezaprzeczalność, integralność i dostępność danych organizacji i usług IT. Zapewnia również rozsądne wykorzystanie zasobów informacyjnych organizacji i odpowiednie zarządzanie ryzykiem związanym z bezpieczeństwem informacji.

Information Security Manager is the process owner of this process.

Uznaje się, że bezpieczeństwo informacji zostało spełnione, gdy -

Informacje są obserwowane lub ujawniane tylko upoważnionym osobom

Informacje są kompletne, dokładne i chronione przed nieuprawnionym dostępem (integralność)

Informacje są dostępne i można je wykorzystać, gdy jest to wymagane, a systemy dostarczające informacje są odporne na ataki i przywracają wydajność lub zapobiegają awariom (dostępność)

Można ufać transakcjom biznesowym, a także wymianie informacji między przedsiębiorstwami lub z partnerami (autentyczność i niezaprzeczalność)

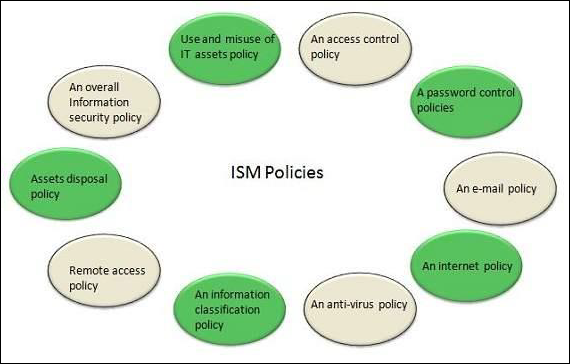

Polityka bezpieczeństwa ISM

Jest to wymagane, aby polityki bezpieczeństwa ISM obejmowały wszystkie obszary bezpieczeństwa, były odpowiednie, spełniały potrzeby biznesu i powinny obejmować polityki przedstawione na poniższym schemacie -

ISM Framework

Proces ISM

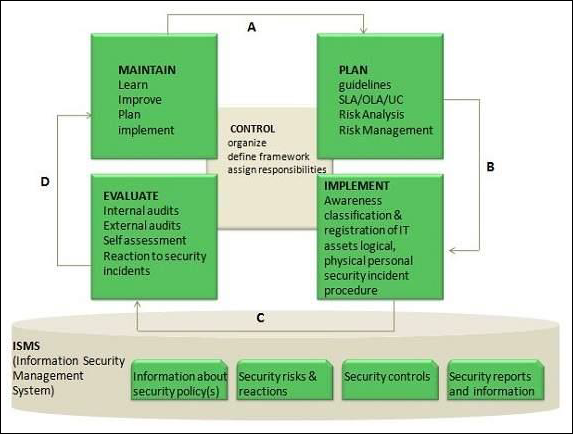

Poniższy diagram przedstawia cały proces zarządzania bezpieczeństwem informacji (ISM) -

Kluczowe elementy w ISM Framework

Struktura ISM obejmuje następujące kluczowe elementy -

Kontrola

Celem elementu kontrolnego jest -

Ustanowić strukturę organizacyjną w celu przygotowania, zatwierdzenia i wdrożenia polityki bezpieczeństwa informacji

Przydziel obowiązki

Ustanowienie i kontrola dokumentacji

Plan

Celem tego elementu jest opracowanie i zalecenie odpowiednich środków bezpieczeństwa w oparciu o zrozumienie wymagań organizacji.

Wprowadzić w życie

Ten kluczowy element zapewnia, że istnieją odpowiednie procedury, narzędzia i kontrole stanowiące podstawę polityki bezpieczeństwa.

Ocena

Celem elementu oceny jest:

Przeprowadzaj regularne audyty bezpieczeństwa technicznego systemów informatycznych

Nadzoruj i sprawdzaj zgodność z polityką bezpieczeństwa i wymaganiami bezpieczeństwa w umowach SLA i OLA

Utrzymać

Celem utrzymania elementu jest -

Udoskonalaj umowy dotyczące bezpieczeństwa, określone na przykład w umowach SLA i OLA

Usprawnij wdrażanie środków bezpieczeństwa i kontroli

Zapobiegawczy

Ten kluczowy element zapewnia ochronę przed incydentami bezpieczeństwa. Aby te prewencyjne środki bezpieczeństwa były skuteczne, wymagane są środki, takie jak kontrola praw dostępu, autoryzacja, identyfikacja i uwierzytelnianie oraz kontrola dostępu.

Redukcyjne

Ma na celu zminimalizowanie ewentualnych szkód, które mogą wystąpić.

Detektyw

Ważne jest, aby jak najszybciej wykryć wszelkie incydenty związane z bezpieczeństwem.

Represyjny

Środek ten służy do przeciwdziałania powtórzeniu się incydentu bezpieczeństwa.

Poprawczy

Ten środek zapewnia naprawę uszkodzeń tak dalece, jak to możliwe.