ITIL - Управление информационной безопасностью

Information Security Management (ISM)обеспечивает конфиденциальность, аутентичность, невозможность отказа от авторства, целостность и доступность данных организации и ИТ-услуг. Это также обеспечивает разумное использование информационных ресурсов организации и надлежащее управление рисками информационной безопасности.

Information Security Manager is the process owner of this process.

Информационная безопасность считается соблюденной, когда:

Информация наблюдается или раскрывается только уполномоченным лицам

Информация полная, точная и защищенная от несанкционированного доступа (целостность)

Информация доступна и может использоваться при необходимости, а системы, предоставляющие информацию, противостоят атакам и восстанавливаются после сбоев или предотвращают их (доступность)

Можно доверять бизнес-транзакциям, а также обмену информацией между предприятиями или с партнерами (подлинность и неизменность)

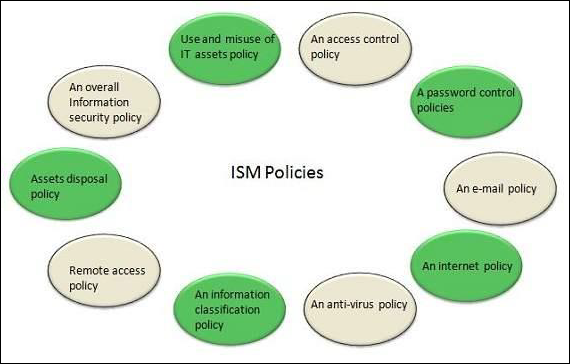

Политика безопасности ISM

Это требуется, чтобы политики безопасности ISM охватывали все области безопасности, были уместными, соответствовали потребностям бизнеса и должны включать политики, показанные на следующей диаграмме:

Структура ISM

ISM процесс

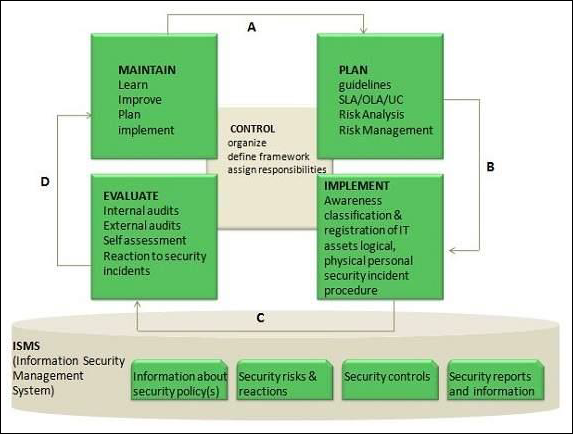

На следующей диаграмме показан весь процесс управления информационной безопасностью (ISM) -

Ключевые элементы в ISM Framework

Структура ISM включает в себя следующие ключевые элементы:

Контроль

Целью элемента управления является -

Создать организационную структуру для подготовки, утверждения и реализации политики информационной безопасности.

Распределите обязанности

Создание и контроль документации

Строить планы

Цель этого элемента - разработать и рекомендовать соответствующие меры безопасности на основе понимания требований организации.

Воплощать в жизнь

Этот ключевой элемент обеспечивает наличие соответствующих процедур, инструментов и средств контроля, лежащих в основе политики безопасности.

Оценка

Целью элемента оценки является:

Проводить регулярные аудиты технической безопасности ИТ-систем.

Наблюдать и проверять соответствие политике безопасности и требованиям безопасности в SLA и OLA

Поддерживать

Цель элемента «Поддерживать» -

Улучшение соглашений о безопасности, как указано, например, в SLA и OLA.

Улучшить реализацию мер безопасности и контроля

Профилактический

Этот ключевой элемент обеспечивает предотвращение инцидентов безопасности. Чтобы эти превентивные меры безопасности были эффективными, необходимы такие меры, как контроль прав доступа, авторизация, идентификация, аутентификация и контроль доступа.

Восстановительный

Он имеет дело с минимизацией любого возможного ущерба.

Детектив

Важно как можно скорее обнаруживать любые нарушения безопасности.

Репрессивный

Эта мера используется для предотвращения повторения инцидентов безопасности.

Корректирующий

Эта мера гарантирует, что повреждение будет устранено в максимально возможной степени.