車のキーフォブがハッキングされやすい理由

小型で便利、そしてセキュリティ研究者によると、非常にハッキングされやすい。車のキーフォブは、デジタルセキュリティに関しては、必ずしも最高の評判を得ているわけではない。過去数年間、法執行機関は、ハッキング計画に関連する自動車盗難の数が増加していると主張しており、多くの場合、キーフォブは、これを可能にする弱点となっている。しかし、キーフォブは、一体なぜ、このような脆弱性になってしまったのか?ここでは、車のリモートエントリーシステムがなぜこれほどハッキングされやすいのか、そしてそれに対して何かできることがあるのかについて、簡単に説明する。

関連性のあるコンテンツ

リモートキーレスシステムとその多くの欠点

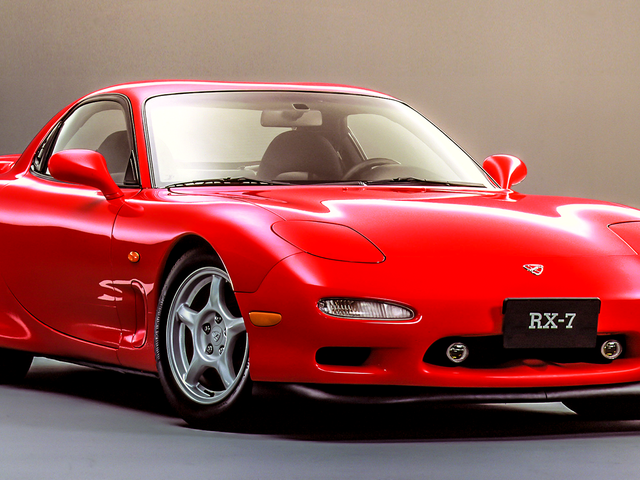

昔、車のドアは普通のドアと同じで、特定のキーでしか開けられませんでした。そして 1990 年代にキー フォブが登場しました。突然、プラスチック片を車に向けてボタンを押すだけで、あっという間に車のロックが解除されるようになりました。この魔法のようなプロセスは、キー フォブに組み込まれた短距離無線送信機によって実現されました。フォブは車内の受信機に信号を送り、車のロック システムを解除します。キー フォブは、技術的には車両のリモート キーレス システム (RKS)と呼ばれるシステムの一部です。国によってキー フォブは異なり、異なる無線周波数で動作します。アメリカでは、ほぼすべてのキー フォブが315 MHz の周波数で動作しますが、多少の違いはあります。

関連性のあるコンテンツ

- オフ

- 英語

電磁波の魔法で車を開けるのは便利かもしれませんが、ある程度の安全性も伴います。無線信号は保護されていないと傍受される可能性があります。キーフォブが最初に発明された当初、その信号にはほとんど保護がありませんでした。しかし近年、自動車メーカーはデバイスに暗号による防御を提供するよう努めてきました。問題は、これらの防御が必ずしも完全ではないことです。それを欺く方法があります。

最近の自動車の暗号化のほとんどは、アルゴリズムによって生成された疑似ランダムコードをあらかじめ設定された範囲内で展開する「ローリング コード」システムにすぎません。ハッカーは、独創的な方法とハードウェアを使用して必要なコードを取得し、自動車に対して再展開することで、これらの保護を回避する方法を見つけました。

しかし、車のキーフォブのハッキングは実際どれほど簡単なのでしょうか?

キーフォブの侵入によって確実に自動車に侵入できるシナリオは、控えめに言っても複雑です。確かに、無線信号を傍受するのは一見簡単そうに見えますが、実際にその種のデジタル攻撃を実行するのは決して簡単ではありません。ある不運なアマチュアがYouTube 番組のために自動車をハッキングしようとしたときに発見したように、ローリング コード システムを打ち破るには専門知識と忍耐力を必要とするかなりの努力が必要です。

電子フロンティア財団の暗号専門家でテクノロジストのビル・バディントン氏は、それはすべて、扱っている車の種類と攻撃の種類によると語った。「車が完全に盗まれたという話はあまり聞いたことがありませんが、あり得ない話ではありません」とバディントン氏はギズモードに語った。「それは本当に車のモデルと、それがどれだけハッキングされやすいかによるのです」と同氏は付け加えた。

リプレイ攻撃

最も簡単な攻撃は、疑似ランダム化コード システムなしで設計されたキー フォブを使用するものです。これらのキー フォブは同じコードを何度も繰り返し使用するだけなので、攻撃者はコードをキャプチャして複製し、再度展開するだけで済みます。これは典型的な中間者攻撃で、技術的には「リプレイ攻撃」と呼ばれます。この種の傍受と複製によるハッキング スキームを可能にする安価な既製品がオンラインで入手できます。「15 年や 20 年前に車を製造する際、高度な攻撃シナリオを念頭に置いて製造されていたわけではありません」とバディントン氏は言います。

リレー攻撃

より複雑な攻撃は「リレー攻撃」として知られています。この攻撃は、現代の自動車の RKS の、明らかにより安全なローリング コード セキュリティ システムを狙っています。ただし、リレー攻撃の実行に関しては、さまざまなバリエーションがあります。

2015年、ホワイトハットハッカーのサミー・カムカー氏は、いわゆる「RollJam攻撃」を生み出しました。これは、32ドルのシンプルなハードウェアを使用して、キーフォブから車両への信号を傍受してブロックするものです。これにより、カムカー氏は、ハッカーがコードを入手し、それを車のローリングセキュリティコードシーケンスの後の反復で再展開できることを実証しました。このシナリオでは、ハッカーは妨害によってドライバーの最初の2回のロック解除試行を傍受、ブロックして記録します。ハッカーは最初の2つのコードを入手した後、すぐに最初のコードを展開し、ドライバーに代わって車両のロックを解除します。その後、ドライバーは車両に乗り込み、目的地に向かいます。ハッカーはドライバーを目的地まで追跡し、以前に取得した2番目のシーケンスコードを使用して、ドライバーが車を離れるときに車のロックを解除できます。

その年の DEFCON カンファレンスで RollJam を初めて公開したとき、Kamkar 氏は「日産、キャデラック、フォード、トヨタ、ロータス、フォルクスワーゲン、クライスラーの車両、さらにコブラとバイパーの警報システム、そしてジニーとリフトマスターのガレージドアオープナー」で攻撃をテストし、成功したと述べました。

カムカー氏の攻撃は後に「ロールバック」攻撃によって発展し、2022年のブラックハットカンファレンスで初公開された。ロールバックはエクスプロイトの特定の部分を合理化した。RollJam/Rollbackと非常によく似たエクスプロイトであるローリングPWN攻撃も同年に公表された。研究者らは、ローリングPWNにより「誰でも6車種近くのホンダ車のドアを永久に開けたり、エンジンをかけたりできる」と述べた。

つまり、必要なノウハウを持つハッカーにとって、RKS ローリング コード システムを破ることは問題ではありません。

何ができるでしょうか?

残念ながら、こうしたことに対してできることはあまりないでしょう。自動車のサイバーセキュリティは最悪で、メーカーがこうした脆弱性に配慮しない限り、脆弱性は消えることはないでしょう。ハッカーが車を盗むという妄想に悩まされているなら、キーフォブをファラデーケージの中に入れておくといいかもしれません。実際、Amazon にはそうした製品が数多く販売されています。しかし、これもまた限られた用途しかありません。ケージは、キーフォブが家やポケットの中に入っている間にハッカーがキーフォブから信号を集めようとしているのを防ぐことができます (はい、これも起こり得ることです)。もちろん、残念ながらこの方法を取ると、使用時以外はほぼ常にキーフォブをケージに入れておく必要があるでしょう。また、実際に車のロックを解除しているときにはキーフォブを安全に保つことはできません。このときが RollJam タイプの攻撃が発生するタイミングです。

率直に言うと、キーフォブをアルミホイルで包んだポーチに入れて常に持ち歩いていると、人々はあなたをちょっと変人だと思うかもしれません。実際、彼らは間違いなくあなたを変人だと思うでしょう。しかし、誰かがあなたの車を盗もうとしていると確信しているなら、それは小さな代償かもしれません。選択はあなた次第です。