その脅威アーカイブ: Vol 7 ブラックバスタ

今日の相互接続された世界では、サイバー攻撃の脅威がかつてないほど蔓延しています。サイバー犯罪者や国家主体は常に脆弱性を悪用して貴重なデータを盗もうとしており、あらゆる規模の組織に重大なリスクをもたらしています。これらの脅威に先んじて対処するには、組織はこれらの脅威アクターが誰であり、どのように活動しているかを理解する必要があります。

That Threat Archive の今回は、Black Basta ランサムウェア グループについて詳しく取り上げ、ツール、最近の攻撃、侵害の兆候、およびセキュリティ体制を改善し、これらのサイバー攻撃から積極的に防御するためのすべての重要な推奨事項について説明します。

その脅威アーカイブの第 7 巻へようこそ。

!! それでは早速、BLACK BASTA について学びましょう !!

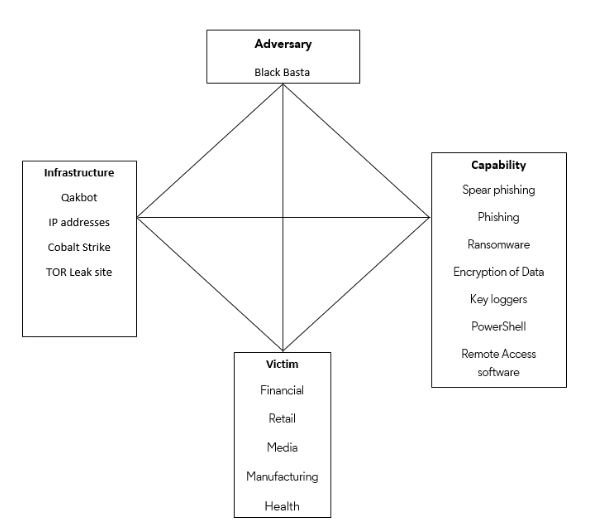

Black Basta は2022 年 4 月に初めて観察されたランサムウェア グループです。この研究者は、Carbankとしても知られるFin7ハッキンググループとの関連性を指摘しているが、2022年にサーバーを閉鎖したContiとの関連性もある可能性があると他の研究者らは示唆している。

つまり、このグループはかなり悪質であり、ランサムウェアの分野では新しいグループではありますが、皆さん、このグループを軽視しないでください。

Fin7 の背景

Fin7、別名 Carbanak / ナビゲーターは、2014 年に 100 社以上から 10 億ドル以上を盗み、最初は被害者をターゲットにしたクレジット カード スキマー ソフトウェアから始まり、その名を轟かせました。POS システムで。

ブラックバスタは、スプレーアンドプレイ戦術に依存するのではなく、ターゲットを絞ったアプローチを取ることが見られています。これは Conti のブランド変更である可能性があると考えられており、Possible の調査によると、戦術技術と手順 (TTP)、IP アドレス、EDR 回避技術の類似性から、Fin7 との関連性も示されています。

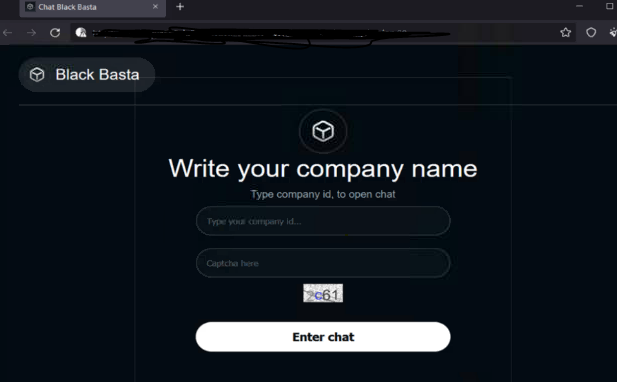

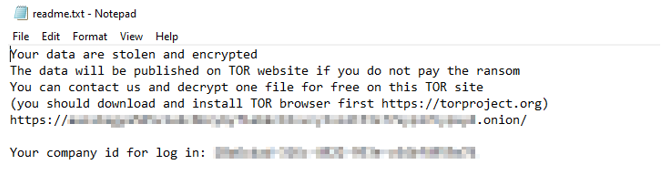

彼らは、被害者のデータを窃取して暗号化し、復号化とデータ漏洩の防止の両方に対して身代金を要求するサイバー攻撃の一種である二重恐喝手法を使用します。

したがって、このグループが 2022 年 4 月から活動していることはわかっていますが、まだ 2023 年 3 月になったばかりで、その期間内にどれだけの数を真剣にターゲットにできるでしょうか?

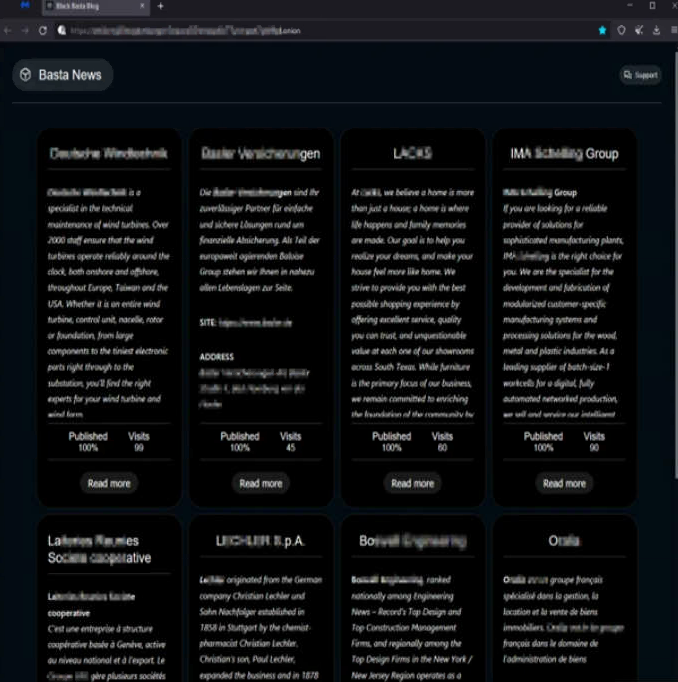

上記のことから私も考えさせられました。現在までに、このサイトには 75 を超える組織があり、このグループが設立されてそれほど長くないことを考えると、非常に活発です。

Black Basta の最近の侵害

2022 年 4 月:

- ブラックバスタ登場

- Deutsche Windtechnik は Black Basta に攻撃され、風力タービンへの遠隔監視接続を停止しなければなりません

- ADA (米国歯科医師会) では 2.8GB のデータが盗まれており、そのデータの 30% が電子メール、電話、チャット システムを妨害する攻撃によりサイトに漏洩しました。

- 公共部門のアウトソーシング会社である Capita が攻撃され、機密データが盗まれ、これにより多くの学校や一部の重要な国家インフラが重大な IT 問題を抱えています。

- カナダのイエローページ(あなたが私と同じくらいの年齢であれば、まだ見つけられるとしても、本は間違いなくはるかに小さいです)は、彼らがブラックバスタの被害者であり、パスポート、予算、借金のデータが盗まれていたことが判明したと発表しました予測のほか、従業員の住所や生年月日のデータ損失も発生します。

- ABB はスイスの多国籍企業で、本稿執筆時点で大手テクノロジープロバイダーであり、現在もこの侵害を調査中です。

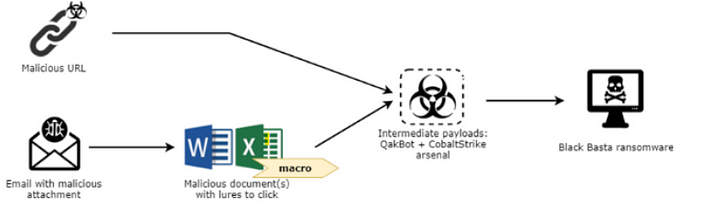

Black Basta は C++ で書かれており、Windows と Linux の両方に影響を与えるクロスプラットフォームのランサムウェアです。このグループは、ユーザーがその文書を操作して Qakbot と Cobalt Strike をダウンロードすると、悪意のある文書/添付ファイルを使ったフィッシングを使用することが知られています。

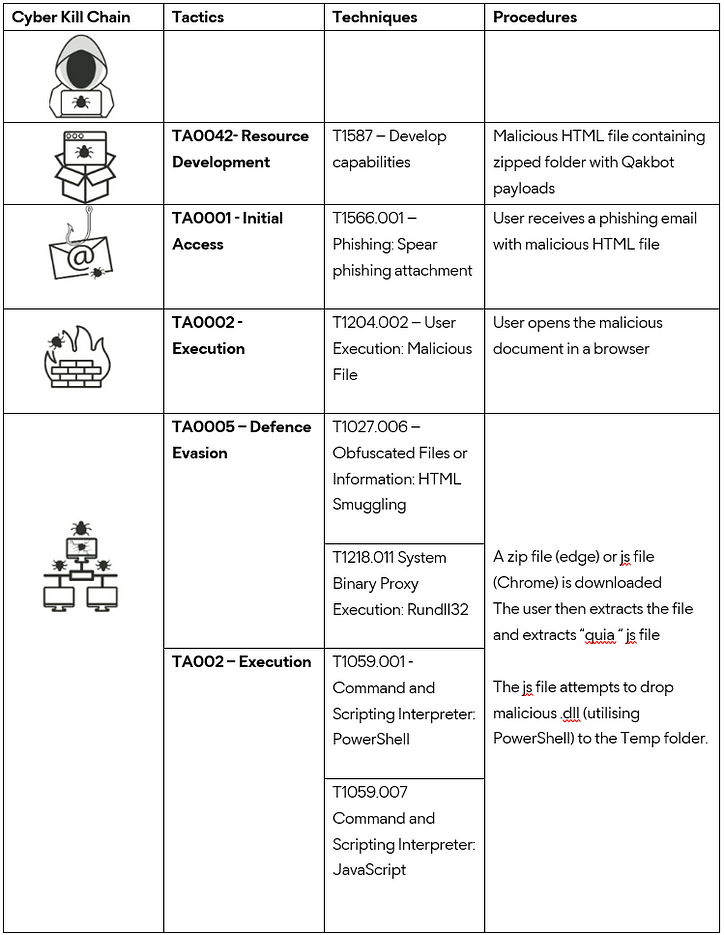

以下に、Black Basta が初期アクセスとしてフィッシングメールを使用してネットワークに侵入し、キル チェーンをたどる方法のサイバー キル チェーンの詳細を示します。

推奨事項

- フィッシングなどの脅威について従業員を教育する

- DLP (データ損失防止) ソリューションはすべてのエンドポイントに実装する必要があります

- 強力なパスワードと MFA (多要素認証) を使用する

- 信頼できないリンクや電子メールの添付ファイルは、その信頼性を確認することなく開かないでください。

- ユーザー、管理者、サービス アカウントを監査して、すべてに正しい権限があることを確認します。

- バックアップ戦略を検討し、複数のバックアップが作成され、そのうちの 1 つがネットワークから隔離されていることを確認します。

- 正規のアプリケーションのみを実行するソフトウェア許可リストを作成する

- パープルチーム演習と侵入テストを実施する

- マルウェアを拡散する可能性のある URL をブロックします (例: Torrent /Warez)

- 資格情報ガードを有効にして Mimikatz などのツールを制限する

- パスワード戦略を確認する

- 平文パスワードを無効にする

- スプーフィング対策と電子メール認証メカニズムを利用する

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

読んでいただきありがとうございます。ぜひコメントしてフォローしてください。

情報源

- Black Basta ランサムウェアの感染ルーチンを調査する (trendmicro.com)

- 多国籍テクノロジー企業 ABB が Black Basta ランサムウェア攻撃に見舞われた (bleepingcomputer.com)

- Black Basta ランサムウェア攻撃で Capita に 1,500 万ポンド以上の被害 | コンピューターウィークリー

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![とにかく、リンクリストとは何ですか?[パート1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)