Cyberdefenders: 맬웨어 트래픽 분석 2 챌린지

여기에서 맬웨어 트래픽 분석 2 챌린지로 이동합니다.

우리는 pcap 파일을 분석하고 악성 트로이 목마를 식별하기 위해 Brim에서 발견된 Suricata 규칙을 활용하는 몇 가지 일반적인 도구와 새로운 도구를 배울 것입니다

. 시작하겠습니다!

질문 1: 감염된 Windows VM의 IP 주소는 무엇입니까?

NetworkMiner를 사용하여 호스트 섹션을 보고 IP 주소별로 결과를 정렬할 수 있습니다.

이제 결과를 보고 사설 IP 주소를 검색하면 운영 체제 창에서 IP 주소 172.16.165.132를 확인할 수 있으며 이것이 답입니다.

그렇지 않으면 사설 IP 범위의 일부인 모든 IP 주소와 DNS 프로토콜에 대해 Wireshark에서 확인할 수 있습니다.

이를 통해 도메인 변환을 요청한 소스 IP와 이에 응답한 IP를 찾을 수 있습니다.

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

답변 : 172.16.165.132

질문 2 - 감염된 VM의 MAC 주소는 무엇입니까?

위와 동일한 도구를 사용하여 IP 필드 바로 아래에서 찾고 있는 MAC 주소를 찾을 수 있습니다.

답변: 00:0c:29:c5:b7:a1

질문 3 — 익스플로잇 키트와 악성코드를 전달한 IP 주소와 포트 번호는 무엇입니까?

Brim 보안을 사용하고 Suricata 탐지 섹션을 활용하면 네트워크 트로이 목마로 식별되고 익스플로잇 킷이 탐지된 IP를 볼 수 있습니다.

검색어 > 소스 및 대상별 Suricata 알림

통신이 시작된 포트 번호를 찾아봅시다. 이 작업을 위해 결과를 마우스 오른쪽 버튼으로 클릭한 다음 "Pivot to logs"를 클릭하면 됩니다.

그러면 소스 포트를 볼 수 있습니다.

답변: 37.143.15.180:51439

질문 4 — 익스플로잇 키트를 전달한 두 개의 FQDN은 무엇입니까? 알파벳 순서로 쉼표로 구분됩니다.

Network Miner는 특정 IP와 관련된 모든 도메인을 찾는 데 도움이 될 수 있습니다.

호스트 탭으로 이동하여 결과를 IP 주소별로 정렬하고 위에서 찾은 IP 주소를 찾습니다. 해당 IP에서 찾은 2개의 FQDN을 볼 수 있습니다.

답변: g.trinketking.com, h.trinketking.com

질문 5 + 6 — 손상된 웹 사이트의 IP 주소 및 FQDN은 무엇입니까?

익스플로잇 킷 도메인이 손상된 웹사이트에 의해 실행되었고 사용자가 직접 실행한 것이 아닌 경우 대상 IP가 37.143.15.180인 모든 http 트래픽을 검색하면 리퍼러 도메인 을 찾을 수 있습니다.

ip.dst == 37.143.15.180 && http

답변 : hijinksensue.com

그런 다음 NetworkMiner에서 FQDN을 검색하여 호스트 이름별로 결과 호스트를 정렬하고 IP 주소를 찾습니다.

답: 192.30.138.146

질문 7 — 멀웨어를 유포한 익스플로잇 킷(EK)의 이름은 무엇입니까? (두 단어)

Suricata의 각 규칙에는 규칙이 동작과 일치할 때 서명이 경고 이름인 해당 범주 및 서명이 포함되어 있습니다.

익스플로잇 킷 IP의 Suricata 서명을 볼 때 "ET INFO WinHttpRequest Downloading EXE"라는 이름에 주목할 수 있습니다.

Google에서 간단한 검색을 하면 익스플로잇 킷의 이름이 나타납니다. Sweet Orange

스위트 오렌지 설명:

답: 스위트 오렌지

질문 8 — 익스플로잇 킷 랜딩 페이지를 가리키는 리디렉션 URL은 무엇입니까?

내 생각은 이랬다.

만약 침해된 웹사이트가 악성사이트로 리다이렉트하는 웹사이트가 아니라 실행시간에만 악성사이트로 리디렉션되는 도메인이 있을 수 있고, 정적 상태에서 침해된 웹사이트의 일부로 나타나는 경우가 있으니 모두 찾아보자. 악의적인 요청이 전송된 특정 시간에 손상된 웹사이트의 리퍼러가 있는 도메인… 추가로 손상된 웹사이트 자체의 대상 IP를 제외하고 JavaScript 파일을 검색합니다.

먼저 악의적인 대상 IP의 패킷을 다시 검토하고 리퍼러에 주의를 기울이겠습니다.

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

도메인 "intensedebate.com"(IP: 192.0.65.226)의 응답을 확인하면 스크립트를 명확하게 볼 수 있으며 이는 난독화되고 악의적인 스크립트처럼 보이지 않습니다.

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

대답:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

질문 9: 익스플로잇 킷 랜딩 페이지를 가리키는 리디렉션 URL의 IP 주소는 무엇입니까?

위의 쿼리에서 찾은 도메인을 따라 — NetworkMiner의 "호스트" 탭을 검토하여 도메인의 IP를 찾을 수도 있습니다.

답변: 50.87.149.90

질문 10: PCAP에서 맬웨어 페이로드(PE 파일)를 추출합니다. MD5 해시는 무엇입니까?

우리는 IP를 알고 익스플로잇 킷의 도메인을 제외하고 소스 주소로 다시 검색하여 응답을 보고 익스플로잇을 찾습니다.

ip.src == 37.143.15.180 && http

바이트를 내보내고 PowerShell "Get-FileHash"의 기능을 사용하여 MD5를 검색하고 VT 및 BOOM에서 확인합시다!!!

답: 1408275C2E2C8FE5E83227BA371AC6B3

질문 11 — 악용된 취약점의 CVE는 무엇입니까?

우리는 이전 질문에서 "sweet orange"라는 맬웨어를 알고 있으므로 Google에서 "sweet orange cve"를 검색하기 시작했습니다.

아래 사이트를 탐색할 때 기사에서 콘텐츠 유형을 강조하는 것을 발견했습니다.

https://www.malware-traffic-analysis.net/2014/04/20/index.html

그런 다음 결과를 결합하여 Google에서 검색하고 이 "스위트 오렌지 옥텟 스트림 cve"를 만듭니다.

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

질문 12: Zeek를 사용하여 분석하는 데 가장 오랜 시간(지속 시간)이 걸린 파일의 MIME 유형은 무엇입니까?

Mime은 문서의 특성과 형식을 나타내는 미디어 유형입니다.

일반적인 MIME 유형은 여기에서 볼 수 있습니다.https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

가장 긴 MIME 유형 로드 기간을 찾기 위해 다음 쿼리를 수행하여 Brim의 모든 데이터에 대해 어떤 경로가 있는지 살펴봅니다.

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

답변: application/x-dosexec

질문 13 — "f.txt" 파일을 반환한 방문한 URI의 리퍼러는 무엇입니까?

f.txt를 반환한 방문 URI에 대한 리퍼러를 찾기 위해 우리는 f.txt를 포함하는 응답 파일 이름으로 모든 HTTP 요청을 찾고 "cut"을 사용하여 리퍼러 URL만 필터링하는 Brim을 사용할 수 있습니다.

_path=="http" | "f.txt" in resp_filenames | cut referrer

질문 14 — 이 PCAP는 언제 캡처되었습니까?

캡처된 패킷의 시간을 볼 때 각 패킷에는 타임스탬프가 지정됩니다. 결과적으로 패킷의 가장 빠른 시간과 가장 늦은 시간에 주의를 기울일 수 있으며 이 PCAP가 캡처되었음을 의미하는 동일함을 알 수 있습니다. 2014년 11월 23일

답변 : 2014-11-23

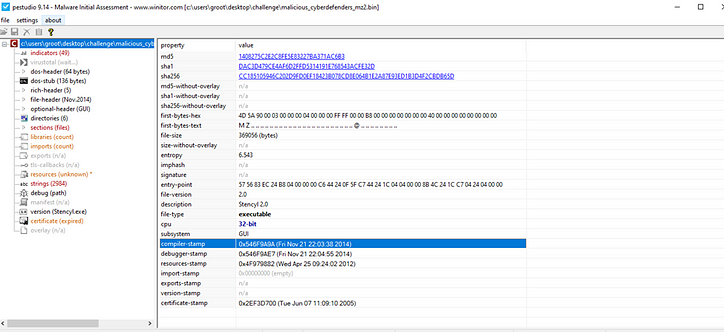

질문 15 — PE 파일은 언제 컴파일되었습니까?

소프트웨어 PEStudio를 사용하여 문자열, 해시 및 컴파일 타임스탬프를 포함한 파일의 전체 정적 분석을 얻을 수 있습니다.

답변 : 2014-11-21

질문 16 — 한 번만 나타난 SSL 인증서 발급자의 이름은 무엇입니까? (한 단어)

모든 인증서를 검색하기 위해 — 모든 "서버" 응답을 찾기 위해 포트가 443이고 대상이 개인 IP인 모든 트래픽을 검색했습니다.

tcp.port == 443 && ip.dst == 172.16.165.132

답변: 사이버트러스트

질문 17 — 현재 PE 파일을 컴파일하는 동안 활성화된 두 가지 보호 방법은 무엇입니까? 형식: 알파벳 순서로 쉼표로 구분

이식 가능한 실행 파일(PE)의 보호를 찾기 위해 Github에서 "winchecksec" 도구를 사용할 수 있습니다.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

파일을 추출하고 익스플로잇 킷 도메인이 전달한 추출된 악성 바이너리에서 winchecksec.exe를 사용한 후 질문과 일치하는 2가지 보호 기능을 명확하게 볼 수 있습니다.

Google에 따르면 NX는 실행 불가능한 것으로 표시된 메모리에서 코드 실행을 차단하는 비실행(두 번째 이름 — DEP)입니다.

공격자가 포인터를 덮어쓰고 실행 흐름을 악성 코드로 향하게 하는 SEH 익스플로잇과 관련된 SEH라는 두 번째 보호

답변 : DEP,SEH

![연결된 목록이란 무엇입니까? [1 부]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)