그 위협 아카이브: Vol 7 블랙 바스타

오늘날의 상호 연결된 세계에서 사이버 공격의 위협은 그 어느 때보다 만연해 있습니다. 사이버 범죄자와 국가 행위자는 지속적으로 취약점을 악용하고 귀중한 데이터를 도용하여 모든 규모의 조직에 상당한 위험을 초래합니다. 이러한 위협보다 앞서 나가기 위해 조직은 이러한 위협 행위자가 누구이며 어떻게 작동하는지 이해해야 합니다.

That Threat Archive의 이번 에디션에서는 Black Basta 랜섬웨어 그룹에 대해 자세히 살펴보고 툴링, 최근 공격에 대한 몇 가지 손상 지표 및 보안 태세를 개선하고 이러한 사이버 공격을 선제적으로 방어하기 위한 모든 중요한 권장 사항 목록에 대해 논의할 것입니다.

That Threat Archive의 7권에 오신 것을 환영합니다.

!! 그럼 본격적으로 BLACK BASTA에 대해 알아보도록 하겠습니다!!

블랙바스타는 2022년 4월 처음 관측된 랜섬웨어 집단이다. 연구원들은 Carbank라고도 알려진 Fin7 해킹 그룹에 연결했지만 다른 연구원들은 2022년에 서버를 종료하는 Conti에 대한 연결이 있을 수 있다고 제안했습니다.

즉, 이 그룹은 꽤 나쁜 놈이며 랜섬웨어 분야에서 새로운 그룹이지만 이 그룹을 가볍게 여기지 마십시오.

Fin7의 배경

Carbanak/네비게이터로 알려진 Fin7은 2014년에 100개 이상의 회사에서 10억 달러 이상을 훔쳐 이름을 올렸습니다. 처음에는 피해자를 대상으로 하는 신용 카드 스키머 소프트웨어로 시작했습니다. 판매 시스템의 시점에서.

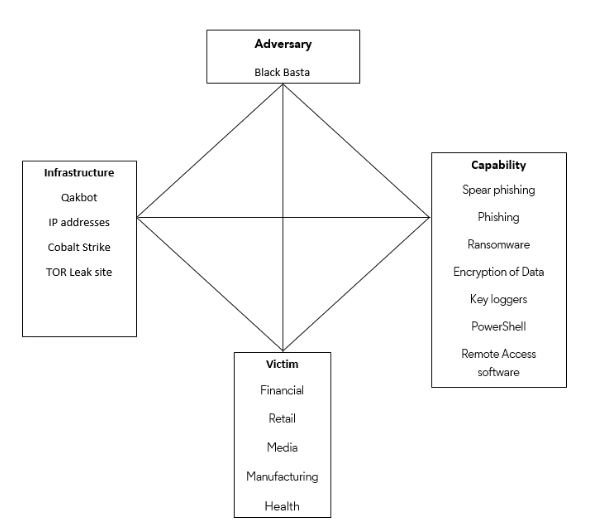

Black Basta는 살포하고 기도하는 전술에 의존하지 않고 대상을 표적으로 삼는 접근 방식을 취하는 것으로 나타났습니다. 이는 Conti의 리브랜딩일 수 있으며 가능한 연구에 따르면 TTP(Tactics Techniques and procedures), IP 주소 및 EDR 회피 기술의 유사성으로 인해 Fin7과 연결될 수도 있습니다.

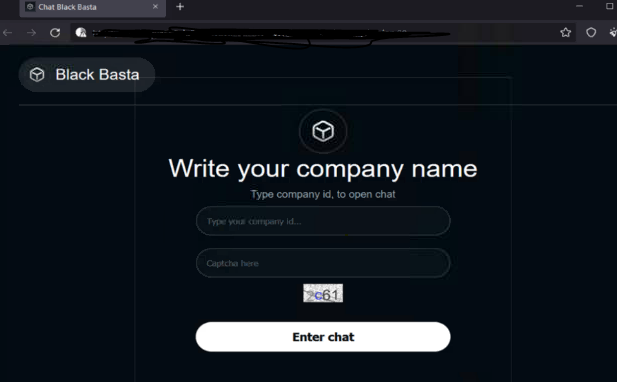

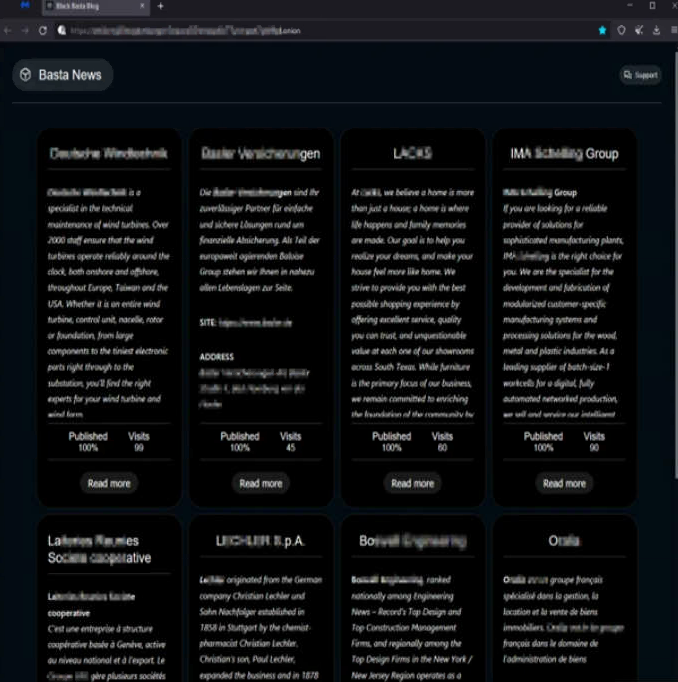

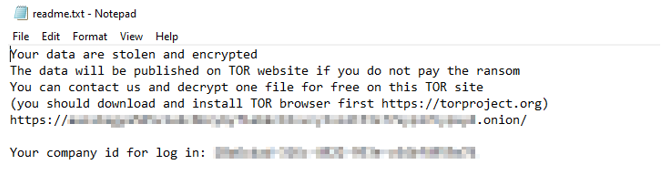

피해자의 데이터를 빼내고 암호화한 후 복호화 및 데이터 유출 방지를 위해 몸값을 요구하는 일종의 사이버 공격인 이중 갈취 기법을 사용합니다.

그래서 우리는 그룹이 2022년 4월부터 활동해 왔다는 것을 알고 있지만, 그 기간 동안 얼마나 많은 사람들을 진지하게 목표로 삼을 수 있는지는 2023년 3월뿐입니다.

위에서도 생각하게 되었고 현재까지 사이트에 75개 이상의 조직이 있으며 이 그룹이 그렇게 오래 존재하지 않았기 때문에 꽤 활동적이라는 점을 고려하면 많은 것입니다.

Black Basta의 최근 침해

2022년 4월:

- 블랙바스타 등장

- Deutsche Windtechnik은 Black Basta의 공격을 받아 풍력 터빈에 대한 원격 모니터링 연결을 종료해야 합니다.

- ADA(미국치과의사협회)는 2.8GB의 데이터를 도난당했으며, 이 중 30%의 데이터가 이메일, 전화 및 채팅 시스템을 방해하는 공격으로 사이트에서 유출되었습니다.

- 공공 부문 아웃소싱 회사인 Capita가 공격을 받고 기밀 데이터가 도난당하여 주요 IT 문제가 있는 많은 학교와 일부 중요한 국가 인프라로 이어집니다.

- 캐나다의 Yellow Pages(당신이 나만큼 나이가 많다면 여전히 책을 찾을 수 있다면 확실히 훨씬 더 작을 것입니다)는 그들이 Black Basta의 희생자이며 여권, 예산 및 부채에서 데이터를 도난당한 것으로 밝혀졌다고 발표합니다. 직원 주소 및 생년월일의 예측 및 데이터 손실.

- 글을 쓰는 시점에 선도적인 기술 제공업체인 스위스 다국적 기업인 ABB는 여전히 침해를 조사하고 있습니다.

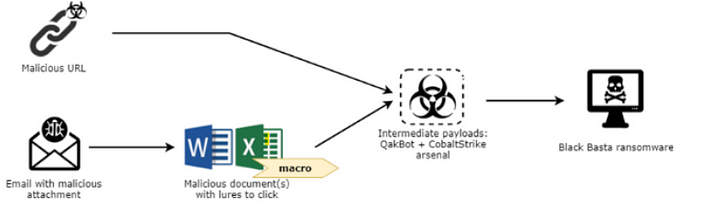

Black Basta는 C++로 작성되었으며 Windows와 Linux 모두에 영향을 미치는 크로스 플랫폼 랜섬웨어입니다. 이 그룹은 사용자가 문서와 상호 작용하고 Qakbot 및 Cobalt Strike를 다운로드할 때 악성 문서/첨부 파일과 함께 피싱을 사용하는 것으로 알려져 있습니다.

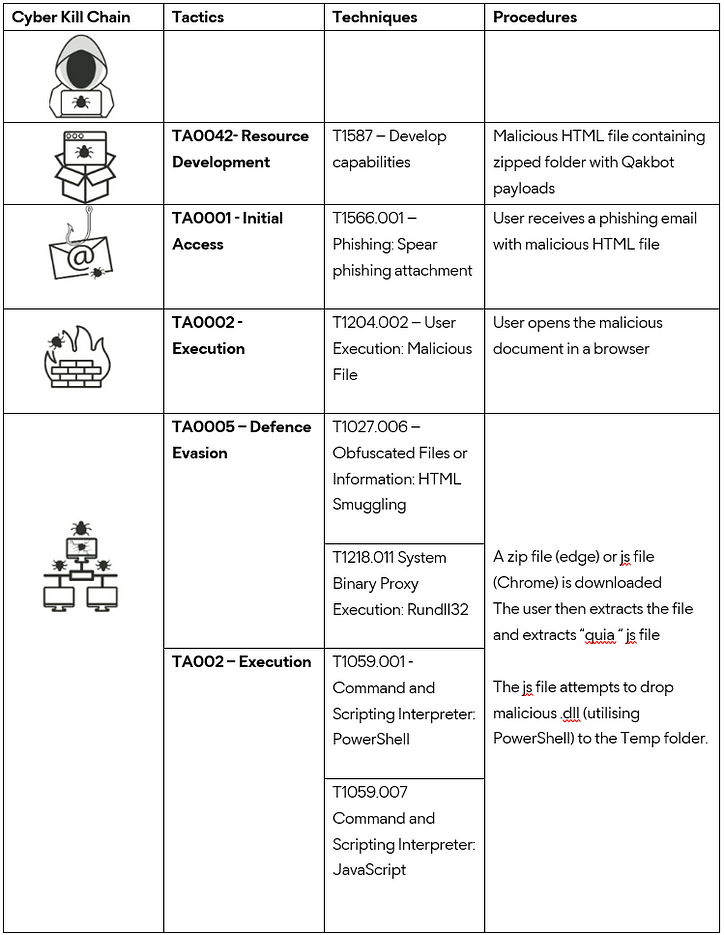

아래는 Black Basta가 초기 액세스로 피싱 이메일을 사용하여 네트워크에 침입한 다음 킬 체인을 따라가는 방법에 대한 사이버 킬 체인입니다.

추천

- 피싱과 같은 위협에 대해 직원 교육

- DLP(Data Loss Prevention) 솔루션은 모든 엔드포인트에 구현되어야 합니다.

- 강력한 암호 및 MFA(Multi-Factor Authentication) 사용

- 신뢰성을 확인하지 않고 신뢰할 수 없는 링크 및 이메일 첨부 파일을 열지 마십시오.

- 사용자, 관리자 및 서비스 계정을 감사하여 모든 권한이 올바른지 확인합니다.

- 백업 전략을 검토하고 여러 백업이 수행되고 하나가 네트워크에서 격리되는지 확인합니다.

- 합법적인 애플리케이션만 실행하는 소프트웨어 허용 목록 설정

- 퍼플팀 연습 및 침투 테스트 수행

- 멀웨어를 퍼뜨릴 수 있는 URL 차단(예: Torrent /Warez)

- 자격 증명 보호를 활성화하여 Mimikatz와 같은 도구를 제한합니다.

- 암호 전략 검토

- 일반 텍스트 비밀번호 비활성화

- 스푸핑 방지 및 이메일 인증 메커니즘 활용

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

이 글을 읽어주셔서 감사합니다. 의견을 주고받고 저를 팔로우해 주세요.

출처

- Black Basta Ransomware의 감염 경로 확인(trendmicro.com)

- Black Basta 랜섬웨어 공격을 받은 다국적 기술 회사 ABB(bleepingcomputer.com)

- Black Basta 랜섬웨어 공격으로 Capita 비용 £15m 이상 | 컴퓨터 주간

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![연결된 목록이란 무엇입니까? [1 부]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)