랜드 드라이버 오프 생활

오늘 우리는 Living Off The Land Drivers 프로젝트의 출시를 발표하게 되어 기쁩니다. 이 프로젝트는 모든 사람이 찾고 배울 수 있도록 가능한 한 많은 취약하고 악의적인 드라이버를 단일 위치에 통합하는 것을 목표로 합니다. 이 귀중한 리소스는 조직이 운전자 관련 보안 위험을 더 잘 이해하고 완화할 수 있도록 지원합니다. 드라이버는 컴퓨터 작동의 필수적인 부분이며 취약성이나 악의적인 드라이버는 심각한 보안 위험을 초래할 수 있습니다. 드라이버를 모니터링하면 잠재적인 위협을 조기에 감지하여 취약성을 해결하고 악의적인 드라이버를 제거하고 악용 위험을 최소화하기 위한 즉각적인 조치를 취할 수 있습니다.

이 주제에 대한 추가 배경 정보는 SANS DFIR Summit 강연인 Hunting Windows U-Boats with Cyber Depth Charges 에서 찾을 수 있습니다 .

소개 — LOLDrivers.io

대지

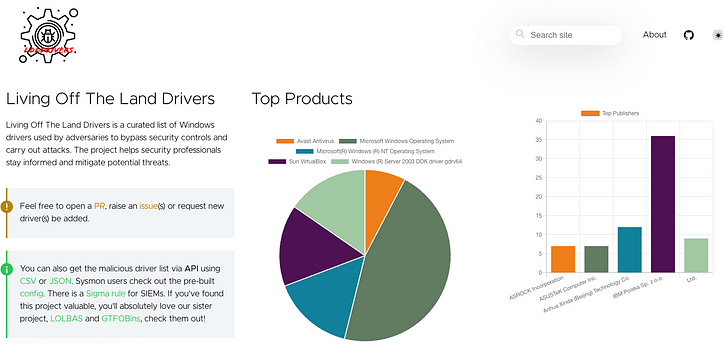

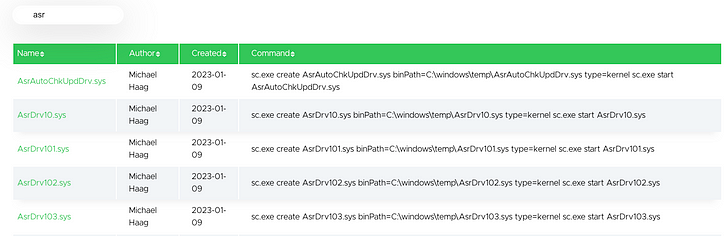

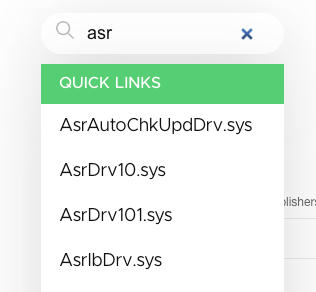

loldrivers.io를 방문하면 랜딩 페이지와 아래 표 내에서 드라이버를 필터링할 수 있는 기능이 제공되거나 오른쪽 상단에서 검색할 수 있습니다.

또한 CSV , JSON , Sysmon 구성 파일 및 시그마 규칙을 가져올 수 있습니다.

이것이 왜 중요한가요?

LOLDrivers(Living Off The Land Drivers) 프로젝트는 여러 가지 이유로 사이버 보안 및 시스템 안정성의 세계에서 게임 체인저입니다.

- 중앙 집중식 리소스: LOLDrivers는 취약하고 악의적인 드라이버를 하나의 편리한 위치에 모아 보안 전문가, 연구원 및 조직이 그 어느 때보다 쉽게 드라이버 관련 위협을 식별하고 학습할 수 있도록 합니다.

- 인식 향상: 이 프로젝트는 운전자 관련 보안 위험의 중요성을 조명하고 조직이 시스템의 잠재적인 취약성을 모니터링하고 해결하는 데 사전 예방적 조치를 취해야 할 필요성을 강조합니다.

- 위험 완화: LOLDrivers는 조직에 드라이버 취약성과 악의적인 드라이버에 대한 귀중한 통찰력을 제공하여 직면한 위험을 이해하고 이를 완화하기 위한 효과적인 조치를 구현하여 궁극적으로 위협 행위자가 성공적으로 악용할 가능성을 줄입니다.

- 향상된 보안 태세: LOLDrivers가 제공하는 지식을 통해 조직은 운전자 관련 위험을 사전에 해결함으로써 전반적인 사이버 보안 태세를 강화할 수 있습니다.

- 커뮤니티 중심: 이 프로젝트는 사이버 보안 커뮤니티 내에서 협업 정신과 지식 공유를 촉진하여 운전자와 관련된 새로운 위협 및 취약성보다 한 발 앞서 나가기 위한 단합된 노력을 장려합니다.

자세히 알려주세요!

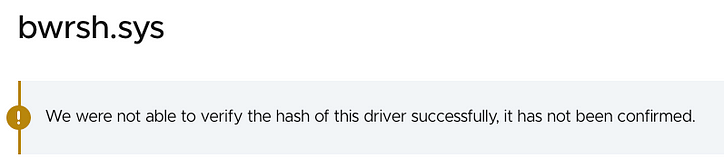

확인됨, 확인되지 않음

Microsoft 차단 목록 으로 작업하는 동안 VirusTotal 또는 Google에 일부 해시가 표시되지 않습니다. 따라서 YAML에서 검증된 True|False 키를 생성했습니다. VirusTotal에서 해시를 사용할 수 있는 경우 필드를 TRUE로 표시하고 그렇지 않으면 FALSE로 표시합니다.

카테고리

범주는 다양한 유형의 운전자를 추적하는 방법으로 도입되었습니다. 진행하면서 더 많은 카테고리를 추가할 계획입니다.

취약한 드라이버:

취약한 드라이버는 컴퓨터의 운영 체제와 하드웨어 장치 간의 통신을 관리하지만 악의적인 행위자가 악용할 수 있는 약점이나 결점을 포함하는 소프트웨어 구성 요소입니다. 이러한 취약점은 무엇보다도 프로그래밍 오류, 불충분한 입력 유효성 검사 또는 부적절한 보안 조치로 인해 발생할 수 있습니다.

예를 들면 capcom.sys 및 asrdrv10.sys 가 있습니다 .

악성 드라이버:

악성 드라이버는 컴퓨터의 운영 체제와 하드웨어 장치 간의 통신을 관리하도록 설계된 소프트웨어 구성 요소이지만 숨겨진 유해한 의도를 가지고 있습니다. 의도하지 않은 결점이나 약점을 포함하는 취약한 드라이버와 달리 악성 드라이버는 공격자가 시스템을 손상시키거나 중요한 정보를 도용하거나 기타 악의적인 활동을 수행하도록 의도적으로 제작합니다.

Daxin 또는 기타 표적 공격 과 같은 캠페인에서 일관되게 이를 볼 수 있습니다 . 예: gtfkyj64.sys 및 wantd.sys .

우리가 성장함에 따라 다른 범주는 다음과 같습니다.

- 실험적 드라이버

- 손상된 인증서

우리는 알려진 취약한 대다수의 드라이버를 수집했지만 그림자 속에 숨어 있을 수 있는 나머지 드라이버를 선별하는 데 귀하의 도움이 필요합니다.

기부는 쉽습니다! 직접적이고 따라하기 쉬운 YAML 템플릿이 있습니다 . YAML은 쉽게 읽고 쓸 수 있도록 설계되어 다양한 애플리케이션에서 사용자에게 친숙한 선택입니다. 프로세스를 더욱 단순화하기 위해 우리는 YAML 파일을 빠르고 쉽게 생성하여 프로젝트에 대한 원활한 기여를 촉진할 수 있는 간단한 Streamlit 앱을 개발했습니다 .

Name: blacklotus_driver.sys

Author: Michael Haag

Created: '2023-04-05'

MitreID: T1068

Category: malicious

Verified: 'TRUE'

Commands:

Command: 'sc.exe create blacklotus_driver.sys binPath=C:\windows\temp\blacklotus_driver.sys type=kernel

sc.exe start blacklotus_driver.sys'

Description: The first in-the-wild UEFI bootkit bypassing UEFI Secure Boot on fully updated UEFI systems is now a reality. Once the persistence is configured, the BlackLotus bootkit is executed on every system start. The bootkits goal is to deploy a kernel driver and a final user-mode component.

Usecase: Elevate privileges

Privileges: kernel

OperatingSystem: Windows 10

Resources:

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/

Acknowledgement:

Person: 'Martin Smolár, ESET'

Handle: ''

Detection: []

KnownVulnerableSamples:

- Filename: 0x3440_blacklotus_v2_driver.sys

MD5: '4ad8fd9e83d7200bd7f8d0d4a9abfb11'

SHA1: '17fa047c1f979b180644906fe9265f21af5b0509'

SHA256: '749b0e8c8c8b7dda8c2063c708047cfe95afa0a4d86886b31a12f3018396e67c'

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

- Filename: 0x3040_blacklotus_beta_driver.sys

MD5: a42249a046182aaaf3a7a7db98bfa69d

SHA1: 1f3799fed3cf43254fe30dcdfdb8dc02d82e662b

SHA256: f8236fc01d4efaa48f032e301be2ebba4036b2cd945982a29046eca03944d2ae

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

무엇보다도 프로젝트를 현재의 위치에 놓을 수 있도록 도와준 Jose E Hernandez에게 감사를 표하고 싶습니다. LOLDrivers의 핵심인 YAML 생성에 대한 CSV의 첫 번째 패스를 듣고 생성한 Patrick Bareiss . 동일한 아이디어를 갖고 검토 및 코드 작성을 도와준 Matt . Bohops 원래 음조를 듣고 앞으로 나아가는 길에 빛을 비춰줍니다.

Florian Roth 와 Nasreddine Bencherchali는 시그마를 추가하고 강화하고 일을 정렬하는 데 궁극의 지원을 제공합니다!

관심 링크

- LOLDrivers.io

- GitHub 레포

- StreamLit 앱으로 YAML 생성

- 추가 보고로 더 많은 바이너리 메타데이터 추가

- 프로젝트의 모든 드라이버가 있는 위치. 원스톱 샵.

- Streamlit 앱 에서 YAML을 편집합니다 .

- 자세한 드라이버 설명.

BYOVD가 아닌 LOLDrivers가 필요한 이유는 무엇입니까?

Matt Graeber와 저는 2-3년 전에 취약한 드라이버 모음을 시작했으며 우리가 만든 LOLDrivers라는 이름이 정말 마음에 듭니다. 딱 붙는 일이 일어났습니다. 걱정하지 마세요. 동의어로 사용할 수 있습니다.

이 작업을 수행하는 데 왜 그렇게 오래 걸렸습니까?

시간! 그리고 우리는 아마도 그것을 3 번 재건했을 것입니다.

드라이버가 없습니다!

예 — 그것이 바로 여러분이 여기 있는 이유입니다! PR 을 보내 거나 GitHub 문제를 열면 추가됩니다!

![연결된 목록이란 무엇입니까? [1 부]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)