द थ्रेट आर्काइव: वॉल्यूम 7 ब्लैक बस्ता

आज की आपस में जुड़ी हुई दुनिया में, साइबर हमलों का खतरा पहले से कहीं अधिक प्रचलित है। साइबर अपराधी और राष्ट्र-राज्य अभिनेता लगातार कमजोरियों का फायदा उठाने और मूल्यवान डेटा चोरी करने की कोशिश कर रहे हैं, जो सभी आकार के संगठनों के लिए एक महत्वपूर्ण जोखिम पोस्ट कर रहे हैं। इन खतरों से आगे रहने के लिए, संगठनों को यह समझने की आवश्यकता है कि ये खतरे कारक कौन हैं और वे कैसे काम करते हैं।

दैट थ्रेट आर्काइव के इस संस्करण में, हम ब्लैक बस्ता रैंसमवेयर समूह में गोता लगाएंगे, जहां हम टूलिंग, हाल के हमलों, समझौते के कुछ संकेतकों पर चर्चा करेंगे और आपकी सुरक्षा स्थिति में सुधार करने और इन साइबर हमलों के खिलाफ सक्रिय रूप से बचाव करने के लिए सभी महत्वपूर्ण सिफारिशें सूचीबद्ध हैं।

तो थ्रेट आर्काइव के वॉल्यूम 7 में आपका स्वागत है।

!! तो आइये जाने इसके बारे में और जानें BLACK BASTA के बारे में !!

ब्लैक बस्ता पहली बार अप्रैल 2022 में देखा गया था और यह एक रैनसमवेयर समूह है। जो शोधकर्ताओं ने Fin7 हैकिंग समूह से जुड़ा है, जिसे कारबैंक के नाम से भी जाना जाता है, हालांकि अन्य शोधकर्ताओं द्वारा यह सुझाव दिया गया है कि कॉन्टी के लिंक भी हो सकते हैं, जिन्होंने 2022 में अपने सर्वर बंद कर दिए।

मतलब यह समूह बहुत बदमाश है और भले ही यह रैंसमवेयर दृश्य पर नया है, इस समूह को हल्के में न लें।

Fin7 पर पृष्ठभूमि

Fin7, उर्फ Carbanak/navigator, ने 2014 में 100 से अधिक कंपनियों से $1+ बिलियन की चोरी करके अपना नाम बनाया, सबसे पहले पीड़ितों को लक्षित क्रेडिट कार्ड स्किमर सॉफ़्टवेयर के साथ शुरू किया। बिक्री प्रणालियों के बिंदु पर।

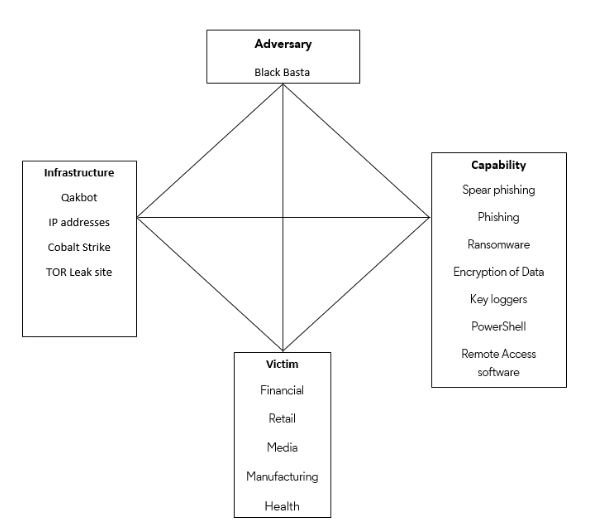

ब्लैक बस्ता को स्प्रे-एंड-प्रेयर रणनीति पर भरोसा करने के बजाय लक्षित लोगों के लिए एक लक्षित दृष्टिकोण के रूप में देखा गया है। ऐसा माना जाता है कि यह कोंटी की रीब्रांडिंग हो सकती है और संभावित शोध से पता चलता है कि इसे रणनीति तकनीकों और प्रक्रियाओं (टीटीपी), आईपी पते और ईडीआर चोरी तकनीकों में समानता के कारण फिन7 से भी जोड़ा जा सकता है।

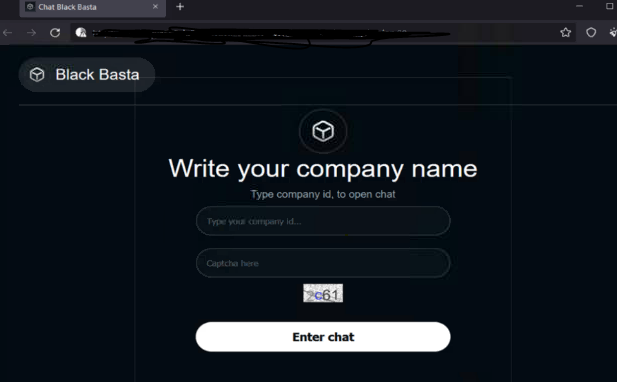

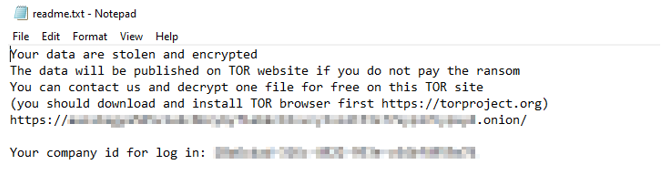

वे दोहरे जबरन वसूली की तकनीक का उपयोग करते हैं जो एक प्रकार का साइबर-हमला है जो पीड़ित के डेटा को एक्सफ़िल्ट्रेट और एन्क्रिप्ट करता है और फिर डिक्रिप्शन और डेटा रिसाव की रोकथाम दोनों के लिए फिरौती की मांग करता है।

इसलिए हम जानते हैं कि समूह अप्रैल 2022 से काम कर रहा है, लेकिन यह केवल मार्च 2023 है, उस समय सीमा में वे कितने लोगों को गंभीरता से लक्षित कर सकते हैं?

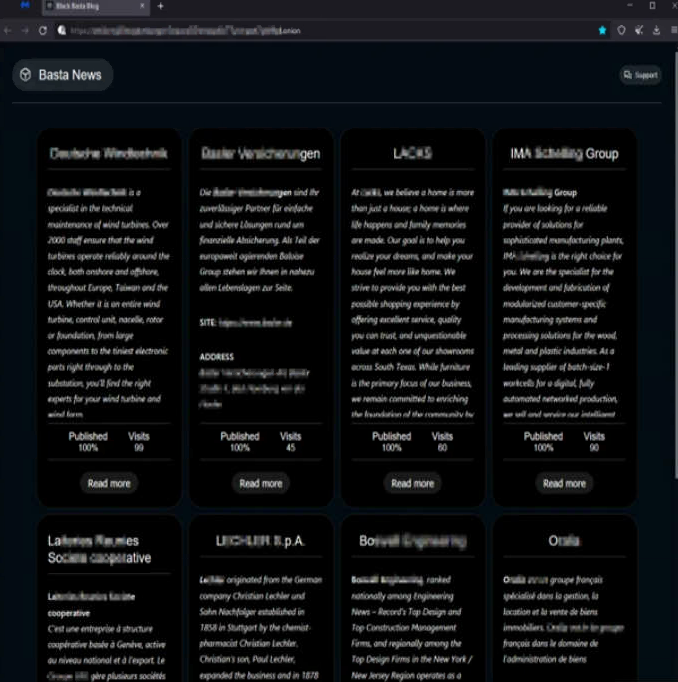

उपरोक्त ने मुझे भी सोचने पर मजबूर कर दिया, और आज तक साइट पर 75 से अधिक संगठन हैं जो इस बात को ध्यान में रखते हुए बहुत अधिक हैं कि यह समूह इतने लंबे समय तक नहीं रहा है इसलिए वे काफी सक्रिय हैं।

ब्लैक बस्ता के हालिया उल्लंघन

अप्रैल 2022:

- काला बस्ता प्रकट होता है

- डॉयचे विंडटेक्निक पर ब्लैक बस्ता द्वारा हमला किया जाता है और उन्हें अपने पवन टर्बाइनों के रिमोट मॉनिटरिंग कनेक्शन बंद करने पड़ते हैं

- ADA (अमेरिकन डेंटल एसोसिएशन) का 2.8GB डेटा चोरी हो गया है, उस डेटा का 30% ईमेल, फोन और चैट सिस्टम को बाधित करने वाले हमले के साथ साइट पर लीक हो गया है।

- कैपिटा जो एक सार्वजनिक क्षेत्र की आउटसोर्सिंग कंपनी है, पर हमला किया गया है और गोपनीय डेटा चोरी हो गया है, इससे कई स्कूल और प्रमुख आईटी मुद्दों के साथ कुछ महत्वपूर्ण राष्ट्रीय बुनियादी ढाँचे हैं।

- कनाडा में येलो पेजेस (यदि आप मेरे जितने पुराने हैं तो किताबें निश्चित रूप से बहुत छोटी हैं यदि आप अभी भी उन्हें ढूंढ सकते हैं) घोषणा करते हैं कि वे ब्लैक बस्ता के शिकार हैं और पासपोर्ट, बजट और ऋण से डेटा चोरी पाया गया है पूर्वानुमान और कर्मचारियों के पते और जन्म तिथि का डेटा नुकसान भी।

- ABB जो एक स्विस बहुराष्ट्रीय कंपनी है जो लेखन के समय एक प्रमुख तकनीकी प्रदाता है, अभी भी उल्लंघन की जांच कर रही है।

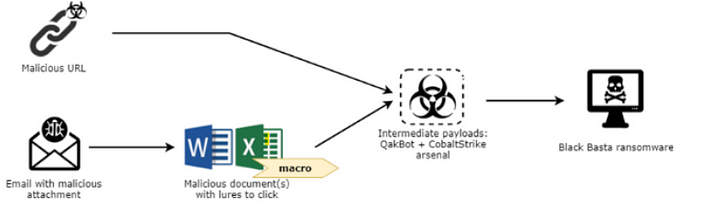

ब्लैक बस्ता C++ में लिखा गया है और एक क्रॉस-प्लेटफ़ॉर्म रैंसमवेयर है जो विंडोज़ और लिनक्स दोनों को प्रभावित करता है। समूह को दुर्भावनापूर्ण दस्तावेज़ों/अनुलग्नकों के साथ फ़िशिंग का उपयोग करने के लिए जाना जाता है, जब उपयोगकर्ता दस्तावेज़ के साथ इंटरैक्ट करता है और काकबोट और कोबाल्ट स्ट्राइक डाउनलोड करता है।

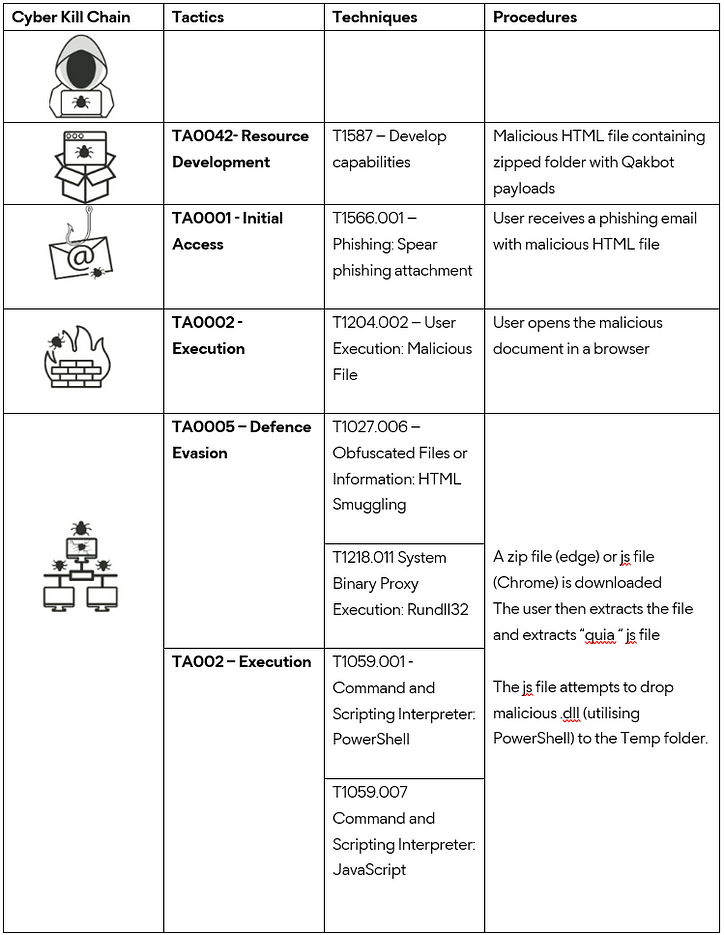

नीचे विस्तृत रूप से साइबर किल श्रृंखला दी गई है कि कैसे ब्लैक बस्ता प्रारंभिक पहुंच के रूप में फ़िशिंग ईमेल का उपयोग करके नेटवर्क में प्रवेश करता है और फिर किल श्रृंखला के माध्यम से अनुसरण करता है।

सिफारिशों

- कर्मचारियों को फ़िशिंग जैसे खतरों के बारे में शिक्षित करें

- डीएलपी (डेटा लॉस प्रिवेंशन) समाधान सभी समापन बिंदुओं पर लागू किया जाना चाहिए

- मजबूत पासवर्ड और एमएफए (मल्टी-फैक्टर ऑथेंटिकेशन) का उपयोग करें

- अविश्वसनीय लिंक और ईमेल अटैचमेंट की प्रामाणिकता की पुष्टि किए बिना उन्हें न खोलें

- यह सुनिश्चित करने के लिए उपयोगकर्ता, व्यवस्थापक और सेवा खातों का ऑडिट करें कि सभी के पास सही विशेषाधिकार हैं

- बैकअप रणनीतियों की समीक्षा करें और सुनिश्चित करें कि कई बैकअप लिए गए हैं और वह नेटवर्क से अलग है।

- एक सॉफ़्टवेयर अनुमति सूची स्थापित करें जो केवल वैध अनुप्रयोगों को निष्पादित करती है

- पर्पल-टीम अभ्यास और पैठ परीक्षण आयोजित करें

- उन URL को ब्लॉक करें जो मैलवेयर फैला सकते हैं, उदाहरण के लिए, टोरेंट / वेयरज़

- Mimikatz जैसे टूल को सीमित करने के लिए क्रेडेंशियल गार्ड को सक्षम करें

- पासवर्ड रणनीति की समीक्षा करें

- प्लेनटेक्स्ट पासवर्ड अक्षम करें

- एंटी-स्पूफिंग और ईमेल प्रमाणीकरण तंत्र का उपयोग करें

आईपी: 23.106.160 [।] 188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

इन्हें पढ़ने के लिए धन्यवाद कृपया इंटरेक्ट कमेंट करें और मुझे फॉलो करें।

सूत्रों का कहना है

- Black Basta Ransomware के संक्रमण रूटीन की जांच (trendmicro.com)

- ब्लैक बस्ता रैंसमवेयर हमले की चपेट में आई बहुराष्ट्रीय टेक फर्म एबीबी (ब्लीपिंगकंप्यूटर डॉट कॉम)

- ब्लैक बस्ता रैंसमवेयर हमले से कैपिटा को 15 मिलियन पाउंड से अधिक का नुकसान हुआ | कंप्यूटर साप्ताहिक

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![क्या एक लिंक्ड सूची है, वैसे भी? [भाग 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)