साइबरडेफेंडर्स: मालवेयर ट्रैफिक एनालिसिस 2 चैलेंज

यहां हम मैलवेयर ट्रैफिक विश्लेषण 2 चुनौती में जाते हैं और गोताखोरी करते हैं।

हम pcap फ़ाइल का विश्लेषण करने के लिए कुछ सामान्य उपकरण और नए उपकरण सीखेंगे और दुर्भावनापूर्ण ट्रोजन की पहचान करने के लिए ब्रिम में पाए जाने वाले सुरिकाटा नियमों का भी उपयोग करेंगे

।

प्रश्न 1: Windows VM का IP पता क्या है जो संक्रमित हो जाता है?

NetworkMiner का उपयोग करके - हम होस्ट अनुभाग को देख सकते हैं और परिणामों को IP पते के अनुसार सॉर्ट कर सकते हैं।

अब जब हम परिणामों को देखते हैं और निजी आईपी पतों की खोज करते हैं, तो हम ऑपरेशन सिस्टम विंडो के साथ आईपी पता 172.16.165.132 देख सकते हैं और यह उत्तर है

अन्यथा, हम सभी आईपी पते के लिए Wireshark पर जांच कर सकते हैं जो कि निजी आईपी रेंज का हिस्सा है और डीएनएस प्रोटोकॉल के लिए:

इसके साथ, हम उस स्रोत आईपी को ढूंढ सकते हैं जो डोमेन के अनुवाद के लिए पूछताछ करता है और जिसने उत्तर दिया है:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

उत्तर : 172.16.165.132

प्रश्न 2 — संक्रमित वीएम का मैक पता क्या है?

उपरोक्त के समान उपकरण का उपयोग करके हम आईपी फ़ील्ड के ठीक नीचे पा सकते हैं - मैक पता जिसे हम ढूंढ रहे हैं:

उत्तर: 00:0c:29:c5:b7:a1

प्रश्न 3 — आईपी एड्रेस और पोर्ट नंबर क्या हैं जो एक्सप्लॉयट किट और मालवेयर डिलीवर करता है?

ब्रिम सुरक्षा का उपयोग करके और इसके सुरीकाटा डिटेक्शन अनुभागों का उपयोग करके हम एक आईपी देख सकते हैं जिसे नेटवर्क ट्रोजन के रूप में पहचाना गया और शोषण किट का पता चला:

प्रश्न> स्रोत और गंतव्य द्वारा सुरीकाटा अलर्ट

आइए उस पोर्ट नंबर का पता लगाएं, जिससे संचार आया था - इस कार्य के लिए हमें केवल परिणाम पर राइट क्लिक करना होगा और फिर "पिवट टू लॉग्स" पर क्लिक करना होगा:

तब हम स्रोत पोर्ट देख सकते थे:

उत्तर: 37.143.15.180:51439

प्रश्न 4 — वे दो FQDN कौन से हैं जिन्होंने एक्सप्लॉयट किट डिलीवर की? अल्पविराम-वर्णानुक्रम में अलग।

नेटवर्क माइनर विशेष आईपी से संबंधित सभी डोमेन को खोजने में हमारी मदद कर सकता है।

होस्ट्स टैब पर नेविगेट करके, परिणामों को आईपी पतों के अनुसार क्रमबद्ध करें और ऊपर पाया गया आईपी पता खोजें - हम उस आईपी पर मिले 2 एफक्यूडीएन देख सकते हैं:

उत्तर: g.trinketking.com, h.trinketking.com

प्रश्न 5 + 6 — समझौता किए गए वेब साइट का आईपी पता और एफक्यूडीएन क्या है?

यदि एक्सप्लॉइट किट डोमेन एक समझौता वेबसाइट द्वारा लॉन्च किया गया था और सीधे उपयोगकर्ता द्वारा नहीं किया गया था, तो सभी http ट्रैफ़िक की खोज करें जहाँ गंतव्य IP 37.143.15.180 है और उसके द्वारा हम रेफ़रलकर्ता डोमेन खोज लेंगे

ip.dst == 37.143.15.180 && http

उत्तर : hijinksensu.com

फिर हम अपने FQDN के लिए NetworkMiner में खोज करेंगे - होस्टनाम द्वारा होस्ट किए गए परिणामों को छाँटते हुए और अपना IP पता खोजें:

उत्तर: 192.30.138.146

प्रश्न 7 — मैलवेयर डिलीवर करने वाली एक्सप्लॉइट किट (EK) का क्या नाम है? (दो शब्द)

सुरीकाटा में प्रत्येक नियम में इसकी श्रेणी और इसके हस्ताक्षर होते हैं जहां नियम व्यवहार से मेल खाने पर हस्ताक्षर अलर्ट का नाम होता है।

शोषण किट आईपी के सुरीकाटा के हस्ताक्षर को देखते समय - हम इसके नाम "ET INFO WinHttpRequest Downloading EXE" पर ध्यान दे सकते हैं।

Google में एक साधारण खोज से शोषण किट का नाम पता चलता है: स्वीट ऑरेंज

मीठा नारंगी

उत्तर: मीठा संतरा

प्रश्न 8 — रीडायरेक्ट URL क्या है जो एक्सप्लॉयट किट लैंडिंग पेज की ओर इशारा करता है?

मेरी सोच थी:

यदि छेड़छाड़ की गई वेबसाइट वह नहीं है जो दुर्भावनापूर्ण वेबसाइट पर रीडायरेक्ट करती है, तो शायद कोई ऐसा डोमेन है जो दुर्भावनापूर्ण साइट पर केवल चलने के समय पर रीडायरेक्ट करता है और एक स्थिर स्थिति में छेड़छाड़ की गई वेबसाइट के हिस्से के रूप में दिखाई देता है, तो आइए सभी को खोजें विशिष्ट समय में समझौता किए गए वेबसाइट के रेफरर वाले डोमेन जहां दुर्भावनापूर्ण व्यक्ति को अनुरोध भेजा गया है... इसके अतिरिक्त समझौता किए गए वेबसाइट के गंतव्य आईपी को ही बाहर कर दें और JavaScript फ़ाइलों की खोज करें।

आइए पहले दुर्भावनापूर्ण गंतव्य IP के पैकेट की फिर से समीक्षा करें और रेफ़रलकर्ता पर ध्यान दें:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

डोमेन "intensedebate.com" (आईपी: 192.0.65.226) की प्रतिक्रिया की जाँच करके - हम स्क्रिप्ट को स्पष्ट रूप से देख सकते हैं, और यह एक अस्पष्ट और दुर्भावनापूर्ण स्क्रिप्ट की तरह नहीं लग रहा है:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

उत्तर:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

प्रश्न 9: रीडायरेक्ट URL का IP पता क्या है जो एक्सप्लॉयट किट लैंडिंग पेज की ओर इशारा करता है?

उपरोक्त क्वेरी में हमें मिले डोमेन के बाद - हम NetworkMiner में "होस्ट" टैब की समीक्षा करके डोमेन का आईपी भी पा सकते हैं:

उत्तर: 50.87.149.90

प्रश्न 10: पीसीएपी से मालवेयर पेलोड (पीई फाइल) को निकालें। MD5 हैश क्या है?

हम आईपी को जानते हैं और सिवाय इसके कि एक्सप्लॉइट किट के डोमेन तो चलिए उन्हें फिर से सोर्स एड्रेस के रूप में सर्च करते हैं ताकि रिस्पॉन्स को देखा जा सके और एक्सप्लॉइट का पता लगाया जा सके।

ip.src == 37.143.15.180 && http

चलो बाइट्स निर्यात करते हैं और MD5 को पुनः प्राप्त करने के लिए PowerShell "Get-FileHash" के फ़ंक्शन का उपयोग करते हैं और इसे VT और BOOM में जांचते हैं !!!

उत्तर: 1408275C2E2C8FE5E83227BA371AC6B3

प्रश्न 11 — शोषित भेद्यता का सीवीई क्या है?

हम पिछले प्रश्न से जानते हैं कि मैलवेयर को "स्वीट ऑरेंज" कहा जाता है इसलिए मैंने Google में "स्वीट ऑरेंज सीवी" खोजना शुरू किया।

नीचे दी गई साइट को ब्राउज़ करते समय मैंने देखा कि लेख सामग्री प्रकार पर जोर देता है

https://www.malware-traffic-analysis.net/2014/04/20/index.html

फिर Google में खोज करने के लिए परिणामों को संयोजित करना और इसे "स्वीट ऑरेंज ऑक्टेट स्ट्रीम cve" बनाना

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

प्रश्न 12: ज़ीक का उपयोग करके विश्लेषण करने के लिए सबसे लंबा समय (अवधि) लेने वाली फ़ाइल का माइम-प्रकार क्या है?

माइम एक प्रकार का मीडिया है जो किसी दस्तावेज़ की प्रकृति और प्रारूप को इंगित करता है,

सामान्य माइम-प्रकार यहाँ देखा जा सकता है:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

माइम-टाइप लोडिंग की सबसे लंबी अवधि खोजने के लिए हम देखेंगे कि ब्रिम में हमारे सभी डेटा के साथ इस क्वेरी को करने के लिए हमारे पास कौन से रास्ते हैं:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

उत्तर: अनुप्रयोग/x-dosexec

प्रश्न 13 — विज़िट किए गए URI के लिए रेफ़रलकर्ता क्या था जिसने “f.txt” फ़ाइल वापस की?

f.txt लौटाने वाले विज़िट किए गए URI के रेफ़रलकर्ता को खोजने के लिए हम Brim का उपयोग कर सकते हैं, जहाँ हम केवल सभी HTTP अनुरोधों को एक प्रतिक्रिया फ़ाइल नाम के साथ देखते हैं जिसमें f.txt होता है और केवल रेफ़रलकर्ता URL को फ़िल्टर करने के लिए "कट" का उपयोग करते हैं

_path=="http" | "f.txt" in resp_filenames | cut referrer

प्रश्न 14 — इस पीसीएपी पर कब कब्जा किया गया था?

कैप्चर किए गए पैकेट के समय को देखते हुए, प्रत्येक पैकेट को टाइमस्टैम्प दिया जाता है - नतीजतन, हम पैकेट के शुरुआती समय और नवीनतम समय पर ध्यान दे सकते हैं और नोटिस कर सकते हैं कि वे वही हैं जिसका मतलब है कि यह पीसीएपी पर कब्जा कर लिया गया था 23/11/2014

उत्तर : 23/11/2014

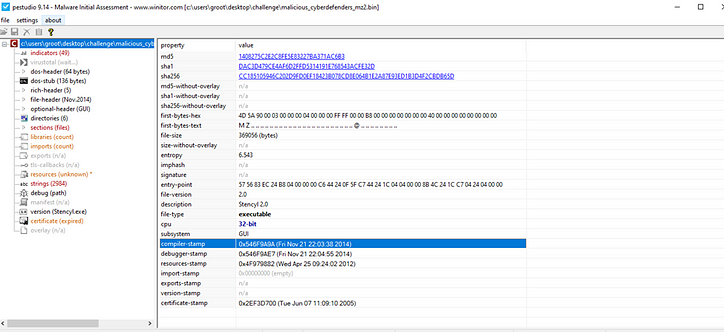

प्रश्न 15 — पीई फाइल कब संकलित की गई थी?

सॉफ़्टवेयर पेस्टूडियो का उपयोग करके हम स्ट्रिंग्स, हैश और संकलन टाइमस्टैम्प सहित फ़ाइल का पूर्ण स्थैतिक विश्लेषण प्राप्त कर सकते हैं:

उत्तर : 21/11/2014

प्रश्न 16 — एसएसएल प्रमाणपत्र जारी करने वाले का नाम क्या है जो केवल एक बार दिखाई दिया? (एक शब्द)

सभी प्रमाणपत्रों को पुनः प्राप्त करने के लिए - मैंने सभी ट्रैफ़िक की खोज की जहाँ पोर्ट 443 है और सभी "सर्वर" प्रतिक्रियाओं को खोजने के उद्देश्य से गंतव्य हमारा निजी आईपी है:

tcp.port == 443 && ip.dst == 172.16.165.132

उत्तर: साइबरट्रस्ट

प्रश्न 17 — वर्तमान पीई फ़ाइल के संकलन के दौरान किन दो सुरक्षा विधियों को सक्षम किया गया था? प्रारूप: वर्णानुक्रम में अल्पविराम से अलग

पोर्टेबल निष्पादन योग्य (पीई) की सुरक्षा खोजने के उद्देश्य से हम जीथब में "विनचेकसेक" टूल का उपयोग कर सकते हैं।

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

फ़ाइलों को निकालने और हमारे निकाले गए दुर्भावनापूर्ण बाइनरी पर winchecksec.exe का उपयोग करने के बाद जो एक्सप्लॉइट किट डोमेन ने वितरित किया - हम स्पष्ट रूप से 2 सुरक्षा देख सकते हैं जो हमारे प्रश्न से मेल खाती हैं:

Google के अनुसार, NX एक गैर-निष्पादित (दूसरा नाम - DEP) है जो गैर-निष्पादन योग्य के रूप में चिह्नित स्मृति से कोड निष्पादन को अवरुद्ध करता है

दूसरी सुरक्षा जिसे SEH कहा जाता है जो SEH शोषण से संबंधित है जो विरोधी को एक पॉइंटर को अधिलेखित करने देता है और निष्पादन प्रवाह को दुर्भावनापूर्ण कोड में निर्देशित करता है

उत्तर : डीईपी, एसईएच

![क्या एक लिंक्ड सूची है, वैसे भी? [भाग 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)