Como funciona o exploit de invasão de iPhone do NSO Group

Durante anos, o fornecedor de spyware israelense NSO Group provocou medo e fascínio nos corações da comunidade internacional com seus produtos de hacking - do tipo que foram vendidos a governos autoritários em todo o mundo e usados contra jornalistas, ativistas, políticos e qualquer pessoa. caso contrário , infeliz o suficiente para ser alvo. A empresa, que frequentemente se envolve em escândalos, frequentemente parece operar como se fosse um encantamento digital – com ataques de exploração comercial que não exigem phishing e malware que tudo vê e pode atingir os espaços digitais mais privados.

Mas alguns dos segredos obscuros da NSO foram revelados publicamente na semana passada, quando os pesquisadores conseguiram desconstruir tecnicamente como funciona um dos notórios ataques de “clique zero” da empresa. De fato, os pesquisadores do Projeto Zero do Google publicaram uma análise detalhada que mostra como um exploit NSO, apelidado de “FORCEDENTRY”, pode rapidamente e silenciosamente assumir o controle de um telefone.

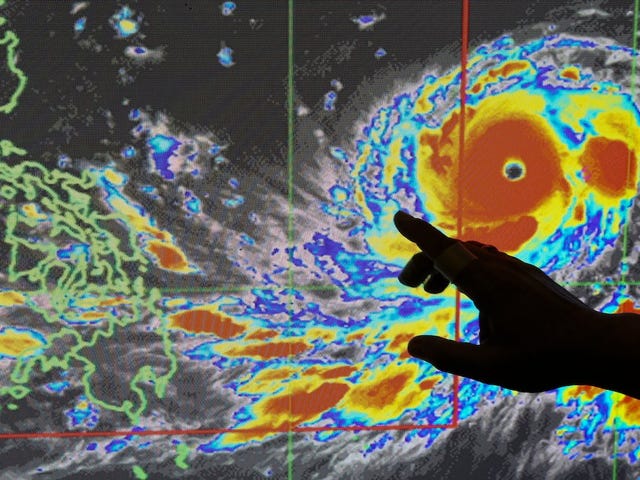

Acredita-se que a exploração, que foi projetada para atingir os iPhones da Apple, tenha levado à invasão de dispositivos em vários países, incluindo os de vários funcionários do Departamento de Estado dos EUA que trabalham em Uganda. Os detalhes iniciais sobre isso foram capturados pelo Citizen Lab , uma unidade de pesquisa da Universidade de Toronto que frequentemente publica pesquisas relacionadas às atividades do NSO. Os pesquisadores do Citizen Lab conseguiram obter telefones que foram submetidos aos ataques de “clique zero” da empresa e, em setembro, publicaram uma pesquisa inicial sobre como eles funcionavam. Na mesma época , a Apple anunciou que estava processando a NSO e também publicou atualizações de segurança para corrigir os problemas. associados à exploração.

O Citizen Lab acabou compartilhando suas descobertas com os pesquisadores do Google que, na semana passada, finalmente publicaram suas análises dos ataques. Como você pode esperar, é bastante incrível - e assustador - coisas.

“Com base em nossas pesquisas e descobertas, avaliamos que esse é um dos exploits tecnicamente mais sofisticados que já vimos, demonstrando ainda mais que os recursos que o NSO oferece rivalizam com aqueles que antes se pensava serem acessíveis apenas a um punhado de estados-nação”, escrevem pesquisadores Ian Beer e Samuel Groß.

Provavelmente, a coisa mais assustadora sobre FORCEDENTRY é que, de acordo com os pesquisadores do Google, a única coisa necessária para hackear uma pessoa é seu número de telefone ou seu nome de usuário AppleID.

Usando um desses identificadores, o portador da exploração do NSO poderia facilmente comprometer qualquer dispositivo que desejasse. O processo de ataque foi simples: o que parecia ser um GIF foi enviado para o telefone da vítima via iMessage. No entanto, a imagem em questão não era realmente um GIF; em vez disso, era um PDF malicioso que tinha sido disfarçado com uma extensão .gif. Dentro do arquivo havia uma carga maliciosa altamente sofisticada que poderia seqüestrar uma vulnerabilidade no software de processamento de imagem da Apple e usá-la para assumir rapidamente recursos valiosos dentro do dispositivo visado. O destinatário nem precisava clicar na imagem para ativar suas funções nocivas.

Tecnicamente falando, o que o FORCEDENTRY fez foi explorar uma vulnerabilidade de dia zero na biblioteca de renderização de imagens da Apple, CoreGraphics - o software que o iOS usa para processar imagens e mídia no dispositivo. Essa vulnerabilidade, oficialmente rastreada como CVE-2021-30860 , está associada a um antigo código-fonte aberto gratuito que o iOS aparentemente estava aproveitando para codificar e decodificar arquivos PDF - a implementação Xpdf do JBIG2.

Aqui é onde o ataque fica realmente selvagem, no entanto. Ao explorar a vulnerabilidade de processamento de imagem, o FORCEDENTRY conseguiu entrar no dispositivo de destino e usar a memória do próprio telefone para construir uma máquina virtual rudimentar , basicamente um “computador dentro de um computador”. A partir daí, a máquina poderia “inicializar” o malware Pegasus do NSO de dentro para fora, retransmitindo os dados de volta para quem implantou a exploração.

Em uma troca de e-mail com o Gizmodo, Beer e Groß elaboraram um pouco sobre como tudo isso funciona. O ataque “fornece um arquivo compactado JBIG2 que executa milhares de operações matemáticas básicas originalmente destinadas à descompactação de dados”, disseram os pesquisadores. “Através dessas operações, ele primeiro aciona uma vulnerabilidade de 'corrupção de memória' no JBIG2 e, com isso, modifica a memória de uma maneira que permite o acesso a conteúdos de memória não relacionados em operações subsequentes.”

A partir daí, o programa “essencialmente constrói um pequeno computador em cima dessas operações matemáticas básicas, que usa para executar o código que agora pode acessar outra memória do iPhone atacado”, explicaram os pesquisadores. Depois que o minicomputador está funcionando no telefone de destino, o NSO o usa para “executar seu próprio código (em vez do da Apple) e usá-lo para inicializar o malware” de dentro do dispositivo real, acrescentaram.

Para encurtar a história, o exploit NSO é capaz de controlar o telefone da vítima de dentro para fora e usar os próprios recursos do dispositivo para configurar e executar suas operações de vigilância.

A vulnerabilidade relacionada a esta exploração foi corrigida na atualização do iOS 14.8 da Apple (emitida em setembro), embora alguns pesquisadores de computador tenham alertado que, se o telefone de uma pessoa foi comprometido pelo Pegasus antes da atualização, um patch pode não fazer muito para manter os intrusos fora.

O malware da NSO e seus misteriosos métodos de hacking têm sido objeto de medo e especulação há anos, por isso é incrível que o Google finalmente abra a cortina sobre como exatamente essa peça de magia negra da computação realmente funciona.

No entanto, enquanto o funcionamento interno dessa ferramenta temível foi finalmente revelado, os fabricantes da ferramenta estão lutando para sobreviver. De fato, a NSO tem passado por um ano difícil - à medida que a empresa avança de um escândalo desastroso para outro. As investigações jornalísticas em andamento sobre a aparente má conduta de sua base de clientes foram combinadas com vários processos judiciais de algumas das maiores empresas do mundo, inquéritos governamentais, sanções poderosas dos EUA e fuga de investidores e apoio financeiro.

Correção: Uma versão anterior desta história dizia que a Apple lançou seu patch em outubro. As atualizações de segurança foram lançadas em setembro.