Ciberdefensores: desafío de análisis de tráfico de malware 2

Aquí vamos y nos sumergimos en el desafío del análisis de tráfico de malware 2.

Aprenderemos algunas herramientas comunes y herramientas nuevas para analizar el archivo pcap y también utilizaremos las reglas de Suricata que se encuentran en Brim para identificar troyanos maliciosos

. ¡Comencemos!

Pregunta 1: ¿Cuál es la dirección IP de la máquina virtual de Windows que se infecta?

Al usar NetworkMiner, podemos ver la sección de hosts y ordenar los resultados por dirección IP.

Ahora, mientras miramos los resultados y buscamos las direcciones IP privadas, podemos notar la dirección IP 172.16.165.132 con las ventanas del sistema operativo y esta es la respuesta.

De lo contrario, podemos verificar en Wireshark todas las direcciones IP que forman parte de los rangos de IP privados y el protocolo DNS:

con esto, podemos encontrar la IP de origen que solicitó la traducción del dominio y la que respondió eso:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Respuesta : 172.16.165.132

Pregunta 2: ¿Cuál es la dirección MAC de la máquina virtual infectada?

Usando la misma herramienta que arriba, podemos encontrar justo debajo del campo IP, la dirección MAC que estamos buscando:

Respuesta: 00:0c:29:c5:b7:a1

Pregunta 3: ¿Cuáles son la dirección IP y el número de puerto que entregó el kit de explotación y el malware?

Usando la seguridad de Brim y utilizando sus secciones de detecciones de Suricata, podemos ver una IP que se identificó como un troyano de red y que se detectó el kit de explotación:

Consultas > Alertas Suricata por origen y destino

Busquemos el número de puerto del que proviene la comunicación. Para esta tarea, solo debemos hacer clic con el botón derecho en el resultado y luego hacer clic en "Pivotar a registros":

Luego, podríamos ver el puerto de origen:

Respuesta: 37.143.15.180:51439

Pregunta 4: ¿Cuáles son los dos FQDN que entregaron el kit de explotación? separados por comas en orden alfabético.

Network Miner puede ayudarnos a encontrar todos los dominios relacionados con la IP en particular.

Al navegar a la pestaña Hosts, ordene los resultados por direcciones IP y encuentre la dirección IP que encontramos arriba; podemos ver 2 FQDN que se encuentran en esa IP:

Respuesta: g.trinketking.com, h.trinketking.com

Pregunta 5 + 6: ¿Cuál es la dirección IP y el FQDN del sitio web comprometido?

Si el dominio del kit de explotación fue lanzado por un sitio web comprometido y no directamente por el usuario, busquemos todo el tráfico http donde la IP de destino es 37.143.15.180 y por eso encontraremos el dominio de referencia .

ip.dst == 37.143.15.180 && http

Respuesta : hijinksensue.com

Luego buscaremos en NetworkMiner nuestro FQDN, ordenando los hosts de resultados por nombre de host y encontraremos nuestra dirección IP:

Respuesta: 192.30.138.146

Pregunta 7: ¿Cuál es el nombre del kit de explotación (EK) que entregó el malware? (dos palabras)

Cada regla en Suricata contiene su categoría y su firma, donde la firma es el nombre de la alerta cuando la regla coincidió con el comportamiento.

Al mirar la firma de Suricata de la IP del kit de explotación, podemos prestar atención a su nombre "ET INFO WinHttpRequest Downloading EXE"

Una simple búsqueda en Google revela el nombre del kit de explotación: Sweet Orange

Naranja dulce Explicación:

Respuesta: naranja dulce

Pregunta 8: ¿Cuál es la URL de redireccionamiento que apunta a la página de destino del kit de explotación?

Mi pensamiento fue:

Si el sitio web comprometido no es el que redirige al sitio malicioso, probablemente haya un dominio que redirija al sitio malicioso solo durante el tiempo de ejecución y apareció como parte del sitio web comprometido en un estado estático, así que busquemos todos los dominios con la referencia del sitio web comprometido en momentos específicos donde se envió la solicitud al malicioso... además, excluya la IP de destino del sitio web comprometido y busque archivos JavaScript.

Primero revisemos nuevamente los paquetes de la IP de destino maliciosa y prestemos atención al referente:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Al verificar la respuesta del dominio "intensedebate.com" (IP: 192.0.65.226), podemos ver claramente el script, y este no parece un script ofuscado y malicioso:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Responder:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Pregunta 9: ¿Cuál es la dirección IP de la URL de redireccionamiento que apunta a la página de inicio del kit de explotación?

Siguiendo el dominio que encontramos en la consulta anterior: también podemos encontrar la IP del dominio revisando la pestaña "Hosts" en NetworkMiner:

Respuesta: 50.87.149.90

Pregunta 10: extraiga la carga útil del malware (archivo PE) del PCAP. ¿Qué es el hash MD5?

Conocemos la IP y excepto que los dominios del kit de explotación, así que vamos a buscarlos nuevamente como la dirección de origen para ver las respuestas y encontrar la explotación.

ip.src == 37.143.15.180 && http

¡Exportemos los bytes y usemos la función de PowerShell "Get-FileHash" para recuperar el MD5 y verificarlo en VT y BOOM!

Respuesta: 1408275C2E2C8FE5E83227BA371AC6B3

Pregunta 11 — ¿Cuál es el CVE de la vulnerabilidad explotada?

Sabemos por una pregunta anterior que el malware se llama "sweet orange", así que comencé a buscar en Google "sweet orange cve".

Al navegar por el sitio a continuación, noté que el artículo enfatiza el tipo de contenido

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Luego, combine los resultados para buscar en Google y haga que este "flujo de octeto naranja dulce cve"

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Pregunta 12: ¿Cuál es el tipo MIME del archivo que tomó más tiempo (duración) para ser analizado usando Zeek?

Mime es un tipo de medio que indica la naturaleza y el formato de un documento.

El tipo de mime común se puede ver aquí:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Para encontrar la duración más larga de la carga tipo MIME, veremos qué rutas tenemos con todos nuestros datos en Brim haciendo esta consulta:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Respuesta: aplicación/x-dosexec

Pregunta 13: ¿Cuál fue el referente del URI visitado que devolvió el archivo "f.txt"?

Para encontrar la referencia al URI visitado que devolvió el f.txt, podemos usar Brim, donde simplemente buscamos todas las solicitudes HTTP con un nombre de archivo de respuesta que contiene f.txt y usamos "cortar" para filtrar solo la URL de referencia.

_path=="http" | "f.txt" in resp_filenames | cut referrer

Pregunta 14 — ¿Cuándo se capturó este PCAP?

Al mirar la hora de los paquetes que se capturaron, a cada paquete se le da una marca de tiempo; como resultado, podemos prestar atención a la hora más temprana y la hora más tardía de los paquetes y notar que son iguales, lo que significa que este PCAP se capturó en 23/11/2014

Respuesta : 23/11/2014

Pregunta 15 — ¿Cuándo se compiló el archivo PE?

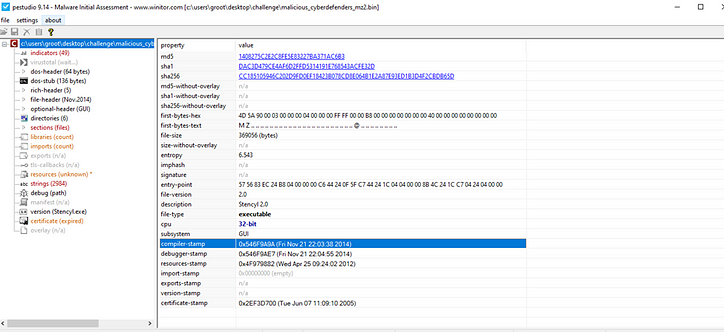

Con el software PEStudio podemos obtener un análisis estático completo del archivo, incluidas cadenas, hash y marca de tiempo de compilación:

Respuesta : 21/11/2014

Pregunta 16: ¿Cuál es el nombre del emisor del certificado SSL que apareció solo una vez? (una palabra)

Para recuperar todos los certificados, busqué todo el tráfico donde el puerto es 443 y el destino es nuestra IP privada con el fin de encontrar todas las respuestas del "servidor":

tcp.port == 443 && ip.dst == 172.16.165.132

Respuesta: CIBERCONFIANZA

Pregunta 17 — ¿Cuáles fueron los dos métodos de protección habilitados durante la compilación del presente archivo PE? Formato: separados por comas en orden alfabético

Para el propósito de encontrar la protección del ejecutable portátil (PE) podemos usar la herramienta “winchecksec” en Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Después de extraer los archivos y usar winchecksec.exe en nuestro binario malicioso extraído que entregó el dominio del kit de explotación, podemos ver claramente 2 protecciones que coinciden con nuestra pregunta:

Según Google, NX no es una ejecución (segundo nombre: DEP) que bloquea la ejecución de código desde la memoria que está marcada como no ejecutable.

La segunda protección llamada SEH que se relaciona con SEH exploit que permite al adversario sobrescribir un puntero y dirigir el flujo de ejecución al código malicioso.

Respuesta : DEP, SEH

![¿Qué es una lista vinculada, de todos modos? [Parte 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)