Архив этой угрозы: Том 7 Черный Баста

В современном взаимосвязанном мире угроза кибератак более распространена, чем когда-либо. Киберпреступники и государственные деятели постоянно стремятся использовать уязвимости и украсть ценные данные, подвергая организации любого размера значительному риску. Чтобы опережать эти угрозы, организациям необходимо иметь представление о том, кто эти субъекты угроз и как они действуют.

В этом выпуске That Threat Archive мы углубимся в группу программ-вымогателей Black Basta, где обсудим инструменты, недавние атаки, некоторые индикаторы компрометации, а также перечислим все важные рекомендации по улучшению вашей безопасности и активной защите от этих кибератак.

Итак, добро пожаловать в седьмой том архива That Threat.

!! Итак, давайте приступим к делу и узнаем о ЧЕРНОЙ БАСТАХ!!

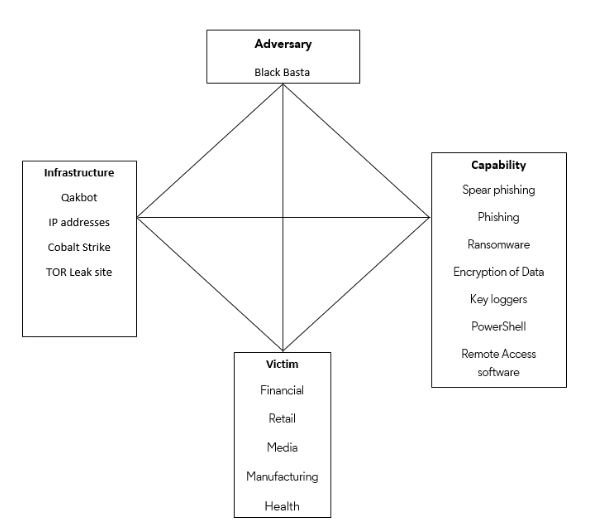

Black Basta впервые была обнаружена в апреле 2022 года и представляет собой группу вымогателей. которые исследователи связали с хакерской группой Fin7, также известной как Carbank, однако другие исследователи предположили, что также могут быть ссылки на Conti, которые отключили свои серверы в 2022 году.

Это означает, что эта группа довольно крутая, и хотя она нова на сцене вымогателей, не относитесь к этой группе легкомысленно, ребята.

Справочная информация о Fin7

Fin7, также известный как Carbanak / navigator, сделал себе имя, украв 1+ миллиард долларов у более чем 100 компаний еще в 2014 году, сначала начав с программного скиммера кредитных карт, нацеленного на жертв. Системы в точках продаж.

Было замечено, что у Черного Басты есть целенаправленный подход к тому, на кого они нацелены, а не полагаться на тактику «распыли и молись». Считается, что это может быть ребрендинг Conti, и возможные исследования показывают, что он также может быть связан с Fin7 из-за его сходства в тактических методах и процедурах (TTP), IP-адресах и методах уклонения от EDR.

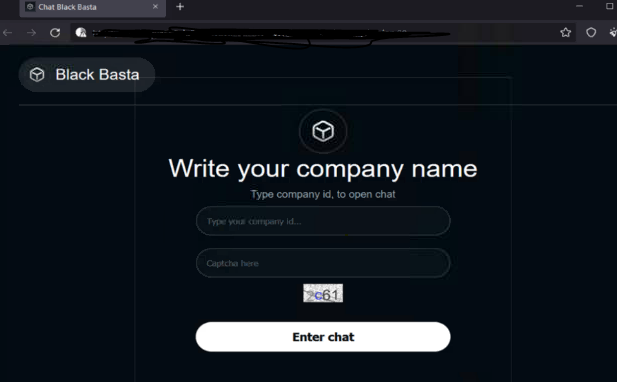

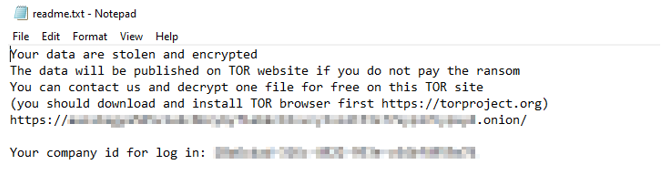

Они используют методы двойного вымогательства, которые представляют собой тип кибератаки, которая извлекает и шифрует данные жертвы, а затем требует выкуп как за расшифровку, так и за предотвращение утечки данных.

Итак, мы знаем, что группа работает с апреля 2022 года, но это только март 2023 года, на скольких они могут серьезно нацелиться за это время?

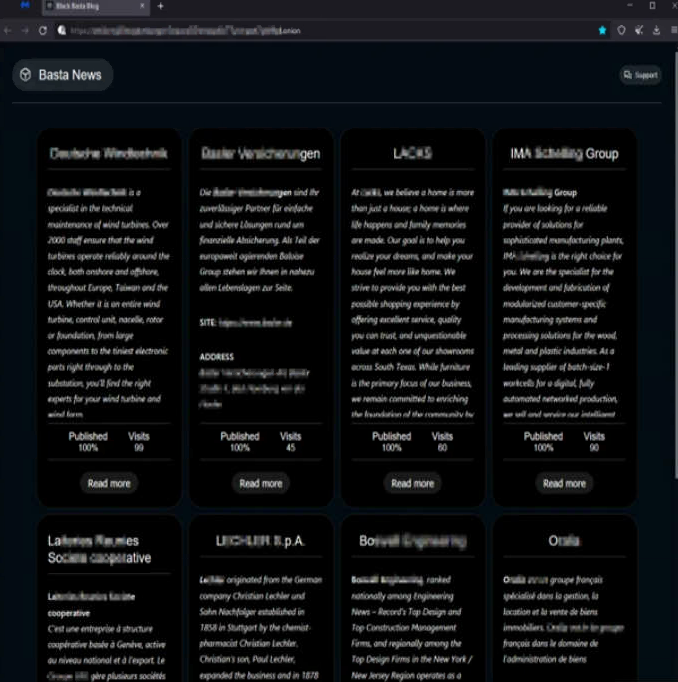

Вышесказанное тоже заставило меня задуматься, и на сегодняшний день на сайте более 75 организаций, что очень много, учитывая, что эта группа существует не так давно, поэтому они довольно активны.

Недавние нарушения Black Basta

АПРЕЛЬ 2022:

- Появляется Черный Баста

- Deutsche Windtechnik подвергается нападению со стороны Black Basta и вынужден отключить свои удаленные подключения к своим ветряным турбинам.

- У ADA (Американской стоматологической ассоциации) украдено 2,8 ГБ данных, 30% этих данных просочились на сайт, а атака нарушила работу электронной почты, телефонов и чатов.

- Capita, которая является аутсорсинговой компанией государственного сектора, подвергается атаке, и у нее украдены конфиденциальные данные, что приводит к серьезным проблемам с ИТ во многих школах и некоторой критической национальной инфраструктуре.

- Желтые страницы в Канаде (если вы такого же возраста, как и я, книги определенно намного меньше, если вы все еще можете их найти) объявляют, что они стали жертвой Черного Басты, и было обнаружено, что у них украдены данные из паспортов, бюджета и долга. прогнозирование, а также потеря данных адресов и дат рождения сотрудников.

- ABB, швейцарская многонациональная компания, которая на момент написания статьи является ведущим поставщиком технологий, все еще расследует нарушение.

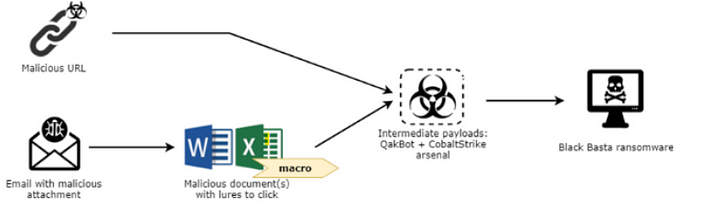

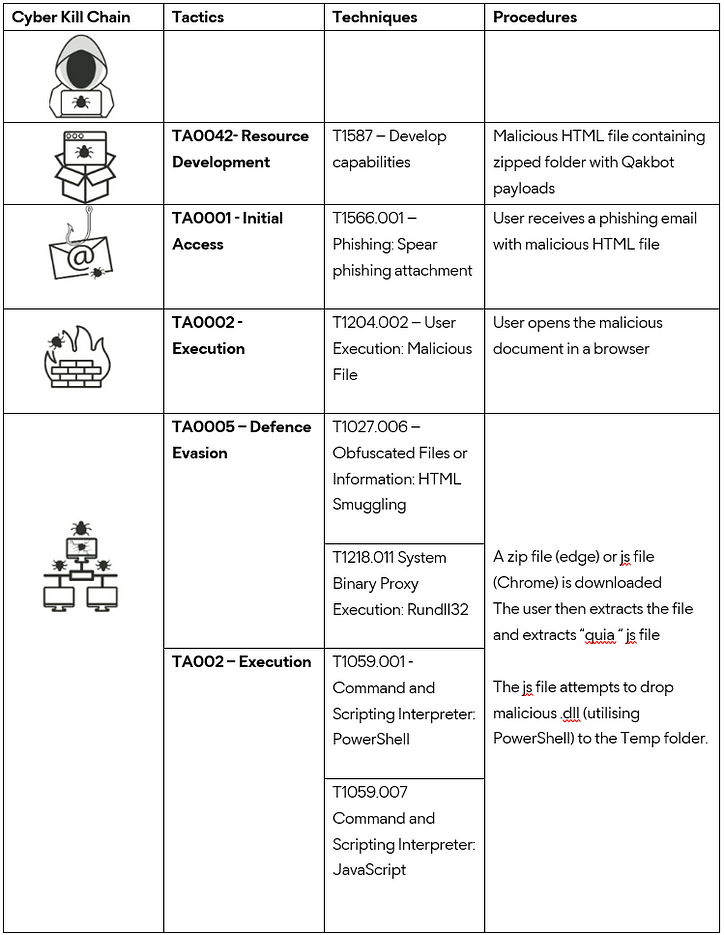

Black Basta написана на C++ и представляет собой кроссплатформенную программу-вымогатель, воздействующую как на Windows, так и на Linux. Известно, что группа использует фишинг с вредоносными документами/вложениями, которые затем, когда пользователь взаимодействует с документом, загружает Qakbot и Cobalt Strike.

Ниже подробно описана цепочка Cyber Kill о том, как Black Basta попадает в сеть, используя фишинговое письмо в качестве начального доступа, а затем следует по цепочке Kill.

Рекомендации

- Информируйте сотрудников о таких угрозах, как фишинг

- Решения DLP (предотвращение потери данных) должны быть реализованы на всех конечных точках.

- Используйте надежные пароли и MFA (многофакторную аутентификацию)

- Не открывайте ненадежные ссылки и вложения электронной почты, не проверив их подлинность.

- Аудит учетных записей пользователей, администраторов и служб, чтобы убедиться, что у всех есть правильные привилегии.

- Изучите стратегии резервного копирования и убедитесь, что создано несколько резервных копий, и что одна из них изолирована от сети.

- Создайте список разрешенных программ, который запускает только законные приложения.

- Проведение упражнений фиолетовой команды и тестов на проникновение

- Блокировать URL-адреса, которые могут распространять вредоносное ПО, например Torrent/Warez.

- Включите защиту учетных данных, чтобы ограничить использование таких инструментов, как Mimikatz.

- Пересмотрите стратегию паролей

- Отключить незашифрованные пароли

- Используйте механизмы защиты от спуфинга и аутентификации по электронной почте.

IP: 23.106.160[.]188

MD5: DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

МД5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Спасибо, что прочитали это, пожалуйста, комментируйте, взаимодействуйте и дайте мне подписку.

Источники

- Изучение процедуры заражения программой-вымогателем Black Basta (trendmicro.com)

- Многонациональная технологическая компания ABB подверглась атаке вируса-вымогателя Black Basta (bleepingcomputer.com)

- Атака программы-вымогателя Black Basta обошлась Capita более чем в 15 миллионов фунтов стерлингов | Компьютер Еженедельник

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![В любом случае, что такое связанный список? [Часть 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)