Cyberdefenders: Анализ вредоносного трафика 2 Challenge

Итак, мы приступаем к анализу вредоносного трафика 2.

Мы изучим некоторые общие инструменты и новые инструменты для анализа файла pcap, а также используем правила Suricata, найденные в Brim, для выявления вредоносных троянов

. Давайте начнем!

Вопрос 1. Какой IP-адрес зараженной виртуальной машины Windows?

Используя NetworkMiner — мы можем просмотреть раздел hosts и отсортировать результаты по IP-адресу.

Теперь, когда мы смотрим на результаты и ищем частные IP-адреса, мы можем заметить IP-адрес 172.16.165.132 с окнами операционной системы, и это ответ.

В противном случае мы можем проверить в Wireshark все IP-адреса, которые входят в диапазоны частных IP-адресов, и протокол DNS:

с помощью этого мы можем найти исходный IP-адрес, который запросил перевод домена, и тот, кто ответил на это:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Ответ : 172.16.165.132

Вопрос 2 — Какой MAC-адрес зараженной ВМ?

Используя тот же инструмент, что и выше, мы можем найти прямо под полем IP — MAC-адрес, который мы ищем:

Ответ: 00:0c:29:c5:b7:a1

Вопрос 3. Каковы IP-адрес и номер порта, по которым был доставлен набор эксплойтов и вредоносное ПО?

Используя Brim security и используя его разделы обнаружения Suricata, мы можем увидеть IP-адрес, который идентифицирован как сетевой троян и что был обнаружен набор эксплойтов:

Запросы > Оповещения Suricata по источнику и месту назначения

Давайте найдем номер порта, с которого пришло сообщение — для этой задачи нам нужно просто щелкнуть правой кнопкой мыши по результату, а затем нажать «Повернуть к журналам»:

Тогда мы могли бы увидеть исходный порт:

Ответ: 37.143.15.180:51439

Вопрос 4. Какие два полных доменных имени доставили набор эксплойтов? через запятую в алфавитном порядке.

Network Miner может помочь нам найти все домены, относящиеся к конкретному IP.

Перейдя на вкладку «Хосты», отсортируйте результаты по IP-адресам и найдите IP-адрес, который мы нашли выше — мы можем увидеть 2 полных доменных имени, найденных на этом IP-адресе:

Ответ: g.trinketking.com, h.trinketking.com

Вопрос 5 + 6 — Какой IP-адрес и полное доменное имя скомпрометированного веб-сайта?

Если домен эксплойт-кита был запущен скомпрометированным веб-сайтом, а не непосредственно пользователем, давайте найдем весь http-трафик, где IP-адрес назначения равен 37.143.15.180, и тем самым мы найдем домен реферера .

ip.dst == 37.143.15.180 && http

Ответ : hijinksensue.com

Затем мы будем искать в NetworkMiner наше полное доменное имя — сортируя результаты хостов по имени хоста и находим наш IP-адрес:

Ответ: 192.30.138.146

Вопрос 7 — Как называется набор эксплойтов (EK), доставивший вредоносное ПО? (два слова)

Каждое правило в Suricata содержит свою категорию и свою подпись, где подпись — это имя предупреждения, когда правило соответствует поведению.

Глядя на подпись Suricata IP-адреса эксплойт-кита, мы можем обратить внимание на его название «ET INFO WinHttpRequest Downloading EXE».

Простой поиск в Google показывает название набора эксплойтов: Sweet Orange.

Сладкий апельсин Объяснение:

Ответ: сладкий апельсин.

Вопрос 8. Какой URL-адрес перенаправления указывает на целевую страницу комплекта эксплойтов?

Мои мысли были такими:

Если скомпрометированный веб-сайт не является тем, кто перенаправляет на вредоносный, то, вероятно, существует домен, который перенаправляет на вредоносный сайт только во время работы и появляется как часть скомпрометированного веб-сайта в статическом состоянии, поэтому давайте искать все домены с реферером скомпрометированного веб-сайта в определенное время, когда был отправлен запрос к вредоносному… дополнительно исключить целевой IP-адрес самого скомпрометированного веб-сайта и выполнить поиск файлов JavaScript.

Сначала давайте еще раз просмотрим пакеты вредоносного IP-адреса назначения и обратим внимание на реферер:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Проверив ответ домена «intensedebate.com» (IP: 192.0.65.226) — мы ясно видим скрипт, и он не похож на запутанный и вредоносный скрипт:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Отвечать:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Вопрос 9. Каков IP-адрес URL-адреса перенаправления, который указывает на целевую страницу комплекта эксплойтов?

Следуя домену, который мы нашли в приведенном выше запросе — мы также можем найти IP-адрес домена, просмотрев вкладку «Хосты» в NetworkMiner:

Ответ: 50.87.149.90

Вопрос 10. Извлеките полезную нагрузку вредоносного ПО (PE-файл) из PCAP. Что такое хэш MD5?

Мы знаем IP и, кроме того, домены набора эксплойтов, поэтому давайте снова найдем их в качестве исходного адреса, чтобы просмотреть ответы и найти эксплойт.

ip.src == 37.143.15.180 && http

Давайте экспортируем байты и воспользуемся функцией PowerShell «Get-FileHash», чтобы получить MD5, проверить его в VT и БУМ!!!

Ответ: 1408275C2E2C8FE5E83227BA371AC6B3.

Вопрос 11 — Каков CVE эксплуатируемой уязвимости?

Из предыдущего вопроса мы знаем, что вредоносное ПО назвало «сладкий апельсин», поэтому я начал искать в Google «сладкий апельсин cve».

При просмотре приведенного ниже сайта я заметил, что в статье подчеркивается тип контента.

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Затем объедините результаты для поиска в Google и создайте «поток октетов сладкого апельсина».

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Вопрос 12: Какой MIME-тип файла занял больше всего времени (продолжительность) для анализа с помощью Zeek?

Пантомима — это тип носителя, который указывает характер и формат документа.

Общий тип пантомимы можно увидеть здесь:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Чтобы найти самую длинную продолжительность загрузки MIME-типа, мы посмотрим, какие пути у нас есть со всеми нашими данными в Brim, выполнив этот запрос:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Ответ: приложение/x-dosexec

Вопрос 13. Какой реферер посещаемого URI вернул файл «f.txt»?

Для поиска реферера для посещенного URI, который вернул f.txt, мы можем использовать Brim, где мы просто ищем все HTTP-запросы с именем файла ответа, которые содержат f.txt, и используем «cut» для фильтрации только URL-адреса реферера.

_path=="http" | "f.txt" in resp_filenames | cut referrer

Вопрос 14 — Когда был захвачен этот PCAP?

При просмотре времени захваченных пакетов каждому пакету присваивается метка времени — в результате мы можем обратить внимание на самое раннее и самое позднее время пакетов и заметить, что они одинаковы, что означает, что этот PCAP был захвачен 23.11.2014

Ответ : 23.11.2014 .

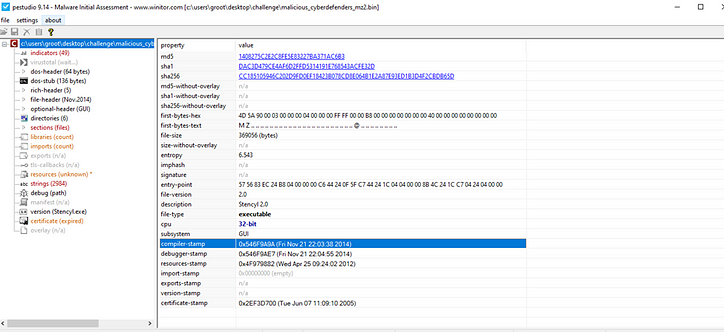

Вопрос 15 — Когда был скомпилирован PE-файл?

Используя программное обеспечение PEStudio, мы можем получить полный статический анализ файла, включая строки, хэши и временную метку компиляции:

Ответ : 21.11.2014 .

Вопрос 16. Какое имя эмитента SSL-сертификата появилось только один раз? (одно слово)

Для получения всех сертификатов — я искал весь трафик, где порт 443, а пункт назначения — наш частный IP, чтобы найти все ответы «сервера»:

tcp.port == 443 && ip.dst == 172.16.165.132

Ответ: КИБЕРТРАСТ

Вопрос 17 — Какие два метода защиты были включены во время компиляции настоящего PE-файла? Формат: через запятую в алфавитном порядке

Для поиска защиты переносимого исполняемого файла (PE) мы можем использовать инструмент «winchecksec» в Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

После извлечения файлов и применения winchecksec.exe к нашему извлеченному вредоносному бинарному файлу, доставленному доменом эксплойт-кита, мы ясно видим 2 защиты, которые соответствуют нашему вопросу:

По словам Google, NX — это неисполняемый (второе название — DEP), который блокирует выполнение кода из памяти, помеченной как неисполняемая.

Вторая защита, называемая SEH, связана с эксплойтом SEH, позволяющим злоумышленнику перезаписать указатель и направить поток выполнения на вредоносный код.

Ответ : ДЕП, СЭХ

![В любом случае, что такое связанный список? [Часть 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)