Cyberdefenders: Malware Traffic Analysis 2 Herausforderung

Los geht's und wir tauchen in die Malware-Traffic-Analyse 2-Herausforderung ein.

Wir werden einige gängige Tools und neue Tools zum Analysieren von pcap-Dateien kennenlernen und auch die in Brim gefundenen Suricata

-Regeln verwenden, um bösartige Trojaner zu identifizieren.

Frage 1: Wie lautet die IP-Adresse der Windows-VM, die infiziert wird?

Durch die Verwendung von NetworkMiner können wir uns den Hosts-Bereich ansehen und die Ergebnisse nach IP-Adresse sortieren.

Wenn wir uns nun die Ergebnisse ansehen und nach den privaten IP-Adressen suchen, können wir die IP-Adresse 172.16.165.132 mit den Betriebssystemfenstern feststellen, und dies ist die Antwort

Andernfalls können wir in Wireshark nach allen IP-Adressen, die Teil der privaten IP-Bereiche sind, und nach dem DNS-Protokoll suchen:

Damit können wir die Quell-IP finden, die nach der Übersetzung der Domäne gefragt hat, und diejenige, die darauf geantwortet hat:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Antwort : 172.16.165.132

Frage 2 – Wie lautet die MAC-Adresse der infizierten VM?

Mit dem gleichen Tool wie oben finden wir direkt unter dem IP-Feld die MAC-Adresse, nach der wir suchen:

Antwort: 00:0c:29:c5:b7:a1

Frage 3 – Wie lauten die IP-Adresse und die Portnummer, die das Exploit-Kit und die Malware geliefert haben?

Unter Verwendung der Brim-Sicherheit und der Suricata-Erkennungsabschnitte können wir eine IP sehen, die als Netzwerktrojaner identifiziert wurde und das Exploit-Kit erkannt wurde:

Abfragen > Suricata-Warnungen nach Quelle und Ziel

Lassen Sie uns die Portnummer finden, von der die Kommunikation kam – für diese Aufgabe müssen wir nur mit der rechten Maustaste auf das Ergebnis klicken und dann auf „Pivot to logs“ klicken:

Dann könnten wir den Quellport sehen:

Antwort: 37.143.15.180:51439

Frage 4 – Welches sind die beiden FQDNs, die das Exploit-Kit geliefert haben? durch Komma getrennt in alphabetischer Reihenfolge.

Network Miner kann uns dabei helfen, alle Domains zu finden, die sich auf die jeweilige IP beziehen.

Navigieren Sie zur Registerkarte Hosts, sortieren Sie die Ergebnisse nach IP-Adressen und suchen Sie die IP-Adresse, die wir oben gefunden haben – wir können 2 FQDN sehen, die auf dieser IP gefunden wurden:

Antwort: g.trinketking.com, h.trinketking.com

Frage 5 + 6 – Wie lautet die IP-Adresse und der FQDN der kompromittierten Website?

Wenn die Exploit-Kit-Domain von einer kompromittierten Website und nicht direkt vom Benutzer gestartet wurde, suchen wir also nach dem gesamten HTTP-Verkehr, bei dem die Ziel-IP 37.143.15.180 ist, und wir finden so die Referrer-Domain

ip.dst == 37.143.15.180 && http

Antwort : hijinksensue.com

Dann suchen wir in NetworkMiner nach unserem FQDN – sortieren die Ergebnishosts nach Hostnamen und finden unsere IP-Adresse:

Antwort: 192.30.138.146

Frage 7 – Wie heißt das Exploit-Kit (EK), das die Malware geliefert hat? (zwei Wörter)

Jede Regel in Suricata enthält ihre Kategorie und ihre Signatur, wobei die Signatur der Name der Warnung ist, wenn die Regel mit dem Verhalten übereinstimmt.

Wenn wir uns die Signatur von Suricata der Exploit-Kit-IP ansehen, können wir auf den Namen „ET INFO WinHttpRequest Downloading EXE“ achten.

Eine einfache Suche in Google zeigt den Namen des Exploit-Kits: Sweet Orange

Süßorange Erklärung:

Antwort: Süße Orange

Frage 8 – Wie lautet die Umleitungs-URL, die auf die Zielseite des Exploit-Kits verweist?

Mein Gedanke war:

Wenn die kompromittierte Website nicht diejenige ist, die auf die bösartige Website umleitet, gibt es wahrscheinlich eine Domäne, die nur zur Laufzeit auf die bösartige Website umleitet und als Teil der kompromittierten Website in einem statischen Zustand erscheint. Suchen wir also nach allen Domains mit dem Referrer der kompromittierten Website zu bestimmten Zeitpunkten, zu denen die Anfrage an die böswillige gesendet wurde … schließen Sie zusätzlich die Ziel-IP der kompromittierten Website selbst aus und suchen Sie nach JavaScript-Dateien.

Lassen Sie uns zunächst noch einmal die Pakete der bösartigen Ziel-IP überprüfen und auf den Referrer achten:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Indem wir die Antwort der Domain „intensedebate.com“ (IP: 192.0.65.226) überprüfen, können wir das Skript deutlich sehen, und dies scheint kein verschleiertes und bösartiges Skript zu sein:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Antworten:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Frage 9: Wie lautet die IP-Adresse der Weiterleitungs-URL, die auf die Zielseite des Exploit-Kits verweist?

Nach der Domain, die wir in der obigen Abfrage gefunden haben – Wir können die IP der Domain auch finden, indem wir die Registerkarte „Hosts“ in NetworkMiner überprüfen:

Antwort: 50.87.149.90

Frage 10: Extrahieren Sie die Malware-Payload (PE-Datei) aus dem PCAP. Was ist der MD5-Hash?

Wir kennen die IP und außer den Domänen des Exploit-Kits, also suchen wir sie erneut als Quelladresse, um die Antworten anzuzeigen und den Exploit zu finden.

ip.src == 37.143.15.180 && http

Lassen Sie uns die Bytes exportieren und die Funktion von PowerShell „Get-FileHash“ verwenden, um das MD5 abzurufen und es in VT und BOOM zu überprüfen!!!

Antwort: 1408275C2E2C8FE5E83227BA371AC6B3

Frage 11 – Wie lautet der CVE der ausgenutzten Schwachstelle?

Wir wissen aus einer früheren Frage, dass die Malware „Sweet Orange“ heißt, also habe ich begonnen, in Google „Sweet Orange cve“ zu suchen.

Beim Durchsuchen der folgenden Website ist mir aufgefallen, dass der Artikel den Inhaltstyp hervorhebt

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Kombinieren Sie dann die Ergebnisse, um in Google zu suchen, und erstellen Sie diesen „Sweet Orange Octet Stream CVE“.

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Frage 12: Welcher Mime-Typ der Datei hat am längsten gedauert (Dauer), um mit Zeek analysiert zu werden?

Mime ist eine Art von Medium, das die Art und das Format eines Dokuments angibt. Der

übliche Mime-Typ ist hier zu sehen:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Um die längste Dauer des Mime-Typ-Ladens zu finden, schauen wir uns an, welche Pfade wir mit all unseren Daten in Brim haben, indem wir diese Abfrage ausführen:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Antwort: Anwendung/x-dosexec

Frage 13 – Was war der Referrer für den besuchten URI, der die Datei „f.txt“ zurückgab?

Um den Referrer auf den besuchten URI zu finden, der die f.txt zurückgegeben hat, können wir Brim verwenden, wo wir einfach nach allen HTTP-Anforderungen mit einem Antwortdateinamen suchen, die f.txt enthalten, und „cut“ verwenden, um nur die Referrer-URL zu filtern

_path=="http" | "f.txt" in resp_filenames | cut referrer

Frage 14 – Wann wurde dieses PCAP erfasst?

Wenn wir uns die Zeit der erfassten Pakete ansehen, erhält jedes Paket einen Zeitstempel – als Ergebnis können wir auf die früheste und die späteste Zeit der Pakete achten und feststellen, dass sie gleich sind, was bedeutet, dass dieses PCAP erfasst wurde 23.11.2014

Antwort : 23.11.2014

Frage 15 – Wann wurde die PE-Datei erstellt?

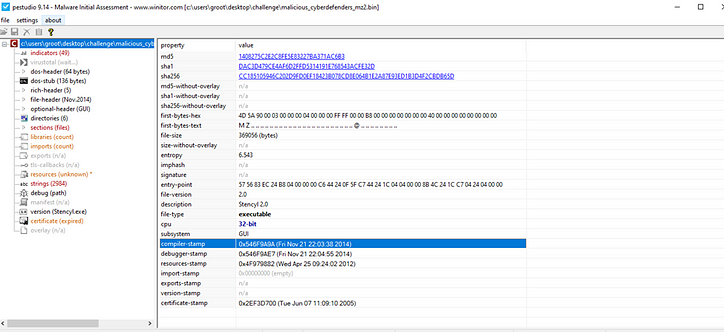

Mit der Software PEStudio können wir eine vollständige statische Analyse der Datei erhalten, einschließlich Zeichenfolgen, Hashes und Kompilierungszeitstempel:

Antwort : 21.11.2014

Frage 16 – Wie lautet der Name des SSL-Zertifikatsausstellers, der nur einmal auftauchte? (ein Wort)

Zum Abrufen aller Zertifikate – ich habe nach dem gesamten Datenverkehr gesucht, bei dem der Port 443 ist und das Ziel unsere private IP ist, um alle „Server“ -Antworten zu finden:

tcp.port == 443 && ip.dst == 172.16.165.132

Antwort: CYBERTRUST

Frage 17 – Welche zwei Schutzmethoden wurden während der Erstellung der vorliegenden PE-Datei aktiviert? Format: Kommasepariert in alphabetischer Reihenfolge

Um den Schutz von portablen ausführbaren Dateien (PE) zu finden, können wir das Tool „winchecksec“ in Github verwenden.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Nach dem Extrahieren der Dateien und der Verwendung von winchecksec.exe für unsere extrahierte bösartige Binärdatei, die die Exploit-Kit-Domäne geliefert hat, können wir deutlich 2 Schutzmaßnahmen erkennen, die unserer Frage entsprechen:

Laut Google ist NX ein Non-Execute (zweiter Name – DEP), das die Ausführung von Code aus dem Speicher blockiert, der als nicht ausführbar markiert ist

Der zweite Schutz namens SEH bezog sich auf den SEH-Exploit, der es dem Angreifer ermöglichte, einen Zeiger zu überschreiben und den Ausführungsfluss auf bösartigen Code zu lenken

Antwort : DEP,SEH

![Was ist überhaupt eine verknüpfte Liste? [Teil 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)