Dieses Bedrohungsarchiv: Band 7 Black Basta

In der heutigen vernetzten Welt ist die Bedrohung durch Cyberangriffe größer denn je. Cyberkriminelle und nationalstaatliche Akteure versuchen ständig, Schwachstellen auszunutzen und wertvolle Daten zu stehlen, was ein erhebliches Risiko für Unternehmen jeder Größe darstellt. Um diesen Bedrohungen einen Schritt voraus zu sein, müssen Unternehmen verstehen, wer diese Bedrohungsakteure sind und wie sie vorgehen.

In dieser Ausgabe von That Threat Archive tauchen wir in die Black Basta-Ransomware-Gruppe ein, wo wir über Tools, aktuelle Angriffe und Anzeichen einer Kompromittierung sprechen und alle wichtigen Empfehlungen auflisten, wie Sie Ihre Sicherheitslage verbessern und sich proaktiv gegen diese Cyberangriffe verteidigen können.

Willkommen zu Band 7 von That Threat Archive.

!! Also lasst uns loslegen und etwas über BLACK BASTA erfahren!!

Black Basta wurde erstmals im April 2022 beobachtet und ist eine Ransomware-Gruppe. Forscher haben sie mit der Hackergruppe Fin7, auch bekannt als Carbank, in Verbindung gebracht. Andere Forscher haben jedoch vermutet, dass es auch Verbindungen zu Conti geben könnte, die ihre Server im Jahr 2022 abschalten.

Das heißt, diese Gruppe ist ziemlich knallhart und auch wenn sie neu in der Ransomware-Szene ist, sollte man sie nicht auf die leichte Schulter nehmen, Leute.

Hintergrund zu Fin7

Die Fin7, auch bekannt als Carbanak / Navigator, machte sich einen Namen, indem sie im Jahr 2014 mehr als 100 Unternehmen mehr als eine Milliarde US-Dollar stahl, zunächst mit einer Kreditkarten-Skimmer-Software, die es auf Opfer abgesehen hatte. An den Point-of-Sale-Systemen.

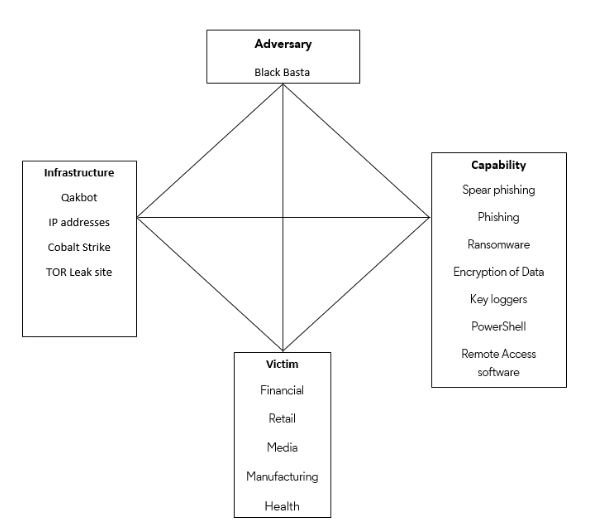

Es hat sich gezeigt, dass Black Basta eine zielgerichtete Herangehensweise an die Zielgruppe verfolgt, anstatt sich auf Sprüh- und Bete-Taktiken zu verlassen. Man geht davon aus, dass es sich hierbei um eine Umbenennung von Conti handeln könnte, und mögliche Untersuchungen zeigen, dass es aufgrund seiner Ähnlichkeiten bei Taktiktechniken und -verfahren (TTPs), IP-Adressen und EDR-Umgehungstechniken auch mit Fin7 verbunden sein könnte.

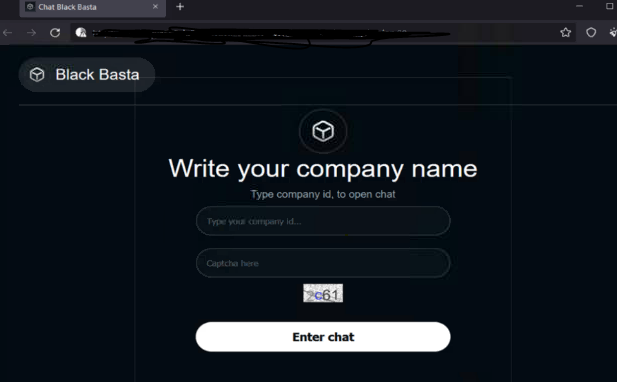

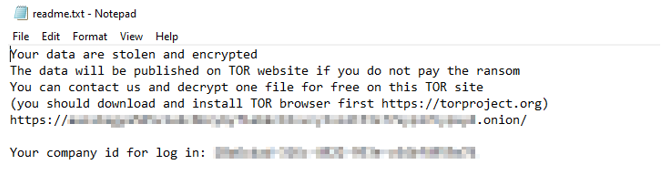

Sie verwenden doppelte Erpressungstechniken, eine Art Cyberangriff, bei dem die Daten eines Opfers exfiltriert und verschlüsselt werden und anschließend ein Lösegeld sowohl für die Entschlüsselung als auch für die Verhinderung von Datenlecks verlangt wird.

Wir wissen also, dass die Gruppe seit April 2022 aktiv ist, aber es ist erst März 2023. Wie viele können sie in diesem Zeitraum ernsthaft ins Visier genommen haben?

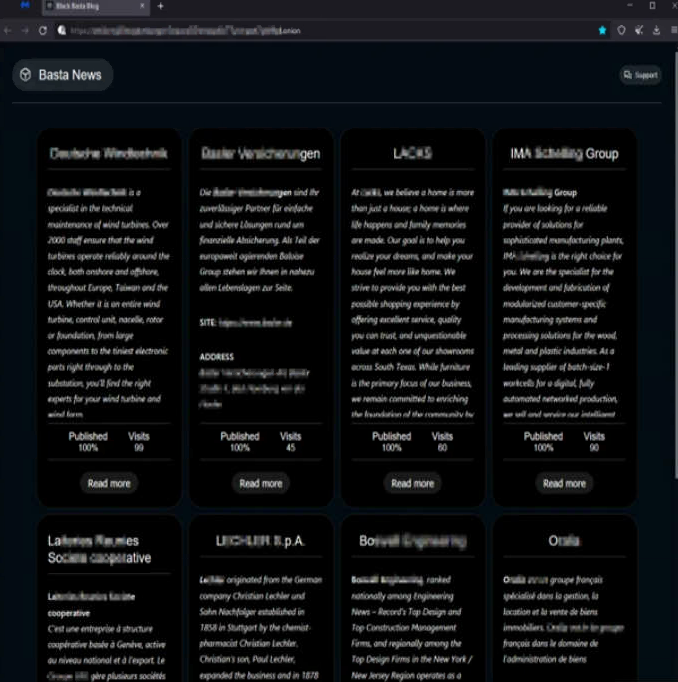

Das Gesagte hat mich auch zum Nachdenken gebracht, und bis heute gibt es über 75 Organisationen auf der Website, was eine Menge ist, wenn man bedenkt, dass es diese Gruppe noch nicht so lange gibt und sie daher ziemlich aktiv sind.

Aktuelle Verstöße gegen Black Basta

APRIL 2022:

- Black Basta erscheint

- Die Deutsche Windtechnik wird von Black Basta angegriffen und muss ihre Fernüberwachungsverbindungen zu ihren Windkraftanlagen abbrechen

- ADA (American Dental Association) hat 2,8 GB an Daten gestohlen, 30 % dieser Daten sind auf der Website durchgesickert und der Angriff hat E-Mail-, Telefon- und Chat-Systeme gestört.

- Capita, ein Outsourcing-Unternehmen für den öffentlichen Sektor, wird angegriffen und es werden vertrauliche Daten gestohlen, was dazu führt, dass viele Schulen und einige kritische nationale Infrastrukturen große IT-Probleme haben.

- Gelbe Seiten in Kanada (wenn Sie so alt sind wie ich, sind die Bücher auf jeden Fall viel kleiner, wenn Sie sie noch finden können) verkünden, dass sie ein Opfer von Black Basta sind und dass festgestellt wurde, dass Daten aus Reisepässen, Budget und Schulden gestohlen wurden Prognosen und auch Datenverlust der Adresse und Geburtsdaten der Mitarbeiter.

- ABB, ein Schweizer multinationales Unternehmen und zum Zeitpunkt des Verfassens dieses Artikels ein führender Technologieanbieter, untersucht den Verstoß noch.

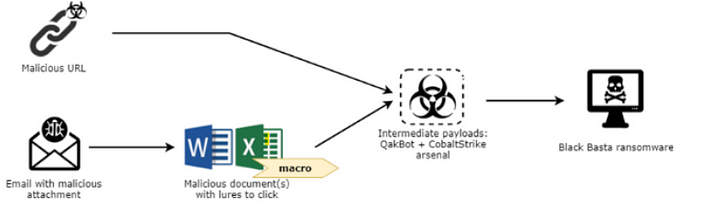

Black Basta ist in C++ geschrieben und eine plattformübergreifende Ransomware, die sowohl Windows als auch Linux betrifft. Es ist bekannt, dass die Gruppe Phishing mit bösartigen Dokumenten/Anhängen verwendet, die dann, wenn der Benutzer mit dem Dokument interagiert, Qakbot und Cobalt Strike herunterlädt.

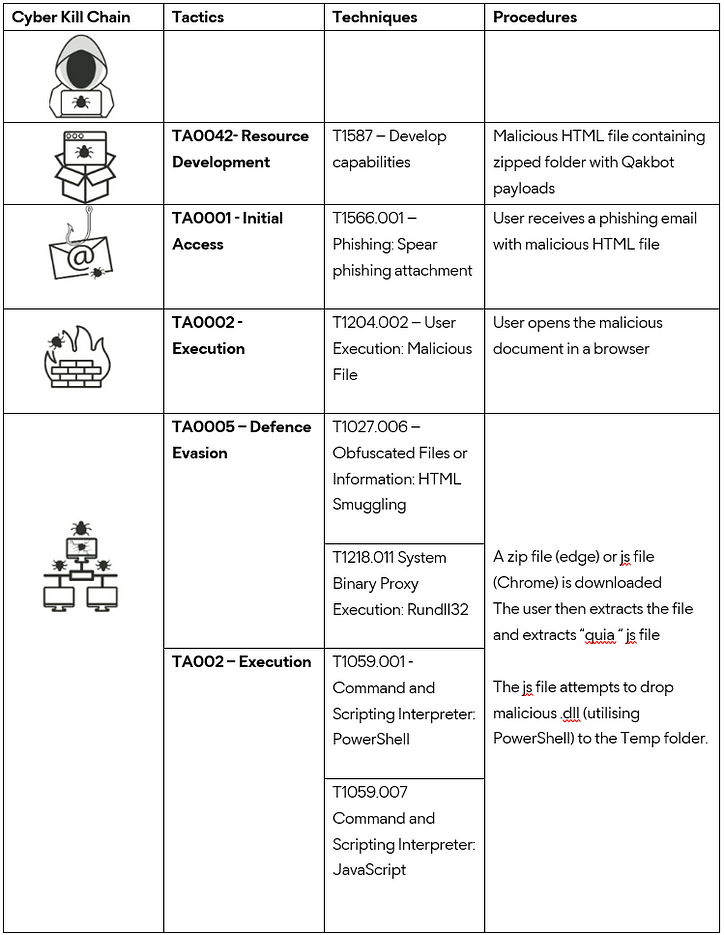

Im Folgenden wird die Cyber-Kill-Kette detailliert beschrieben, wie Black Basta mit einer Phishing-E-Mail als Erstzugriff in das Netzwerk gelangt und dann die Kill-Kette durchläuft.

Empfehlungen

- Informieren Sie Ihre Mitarbeiter über Bedrohungen wie Phishing

- DLP-Lösungen (Data Loss Prevention) sollten auf allen Endpunkten implementiert werden

- Verwenden Sie sichere Passwörter und MFA (Multi-Faktor-Authentifizierung).

- Öffnen Sie keine nicht vertrauenswürdigen Links und E-Mail-Anhänge, ohne deren Echtheit zu überprüfen

- Überwachen Sie Benutzer-, Administrator- und Dienstkonten, um sicherzustellen, dass alle über die richtigen Berechtigungen verfügen

- Überprüfen Sie die Backup-Strategien und stellen Sie sicher, dass mehrere Backups erstellt werden und dass eines davon vom Netzwerk isoliert ist.

- Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt

- Führen Sie Purple-Team-Übungen und Penetrationstests durch

- Blockieren Sie URLs, die Malware verbreiten könnten, z. B. Torrent /Warez

- Aktivieren Sie den Credential Guard, um Tools wie Mimikatz einzuschränken

- Überprüfen Sie die Passwortstrategie

- Deaktivieren Sie Klartext-Passwörter

- Nutzen Sie Anti-Spoofing- und E-Mail-Authentifizierungsmechanismen

IP: 23.106.160[.]188

MD5: DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Vielen Dank, dass Sie diese gelesen haben. Bitte kommentieren Sie, interagieren Sie und folgen Sie mir.

Quellen

- Untersuchung der Infektionsroutine der Black Basta Ransomware (trendmicro.com)

- Multinationales Technologieunternehmen ABB von Black Basta-Ransomware-Angriff betroffen (bleepingcomputer.com)

- Black Basta-Ransomware-Angriff kostet Capita über 15 Millionen Pfund | Computer Weekly

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Was ist überhaupt eine verknüpfte Liste? [Teil 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)