Cette archive de menace: Vol 7 Black Basta

Dans le monde interconnecté d'aujourd'hui, la menace des cyberattaques est plus répandue que jamais. Les cybercriminels et les acteurs des États-nations cherchent constamment à exploiter les vulnérabilités et à voler des données précieuses, ce qui représente un risque important pour les organisations de toutes tailles. Pour garder une longueur d'avance sur ces menaces, les organisations doivent comprendre qui sont ces acteurs de la menace et comment ils opèrent.

Dans cette édition de That Threat Archive, nous plongerons dans le groupe de rançongiciels Black Basta, où nous discuterons de l'outillage, des attaques récentes, de certains indicateurs de compromission et de la liste de toutes les recommandations importantes pour améliorer votre posture de sécurité et vous défendre de manière proactive contre ces cyberattaques.

Alors bienvenue dans le volume 7 de That Threat Archive.

!! Alors allons-y et découvrons BLACK BASTA !!

Black Basta a été observé pour la première fois en avril 2022 et est un groupe de rançongiciels. lequel les chercheurs ont lié le groupe de piratage Fin7 également connu sous le nom de Carbank, mais d'autres chercheurs ont suggéré qu'il pourrait également y avoir des liens vers Conti qui a fermé ses serveurs en 2022.

Cela signifie que ce groupe est assez dur à cuire et même s'il est nouveau sur la scène des rançongiciels, ne le prenez pas à la légère.

Contexte de Fin7

Le Fin7, alias Carbanak / navigateur, s'est fait un nom en volant plus d'un milliard de dollars à plus de 100 entreprises en 2014, en commençant par un logiciel d'écumeur de cartes de crédit ciblant les victimes. Aux systèmes de point de vente.

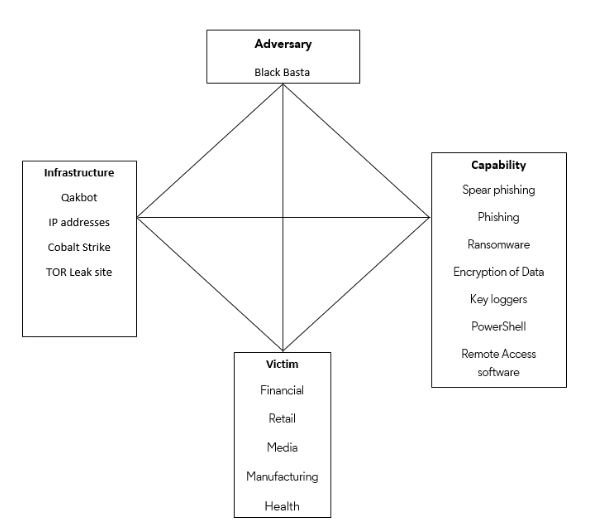

Black Basta a été vu comme ayant une approche ciblée de qui ils ciblent plutôt que de s'appuyer sur des tactiques de pulvérisation et de prière. On pense qu'il pourrait s'agir d'un changement de marque de Conti et des recherches possibles montrent qu'il pourrait également être lié à Fin7 en raison de ses similitudes dans les techniques et procédures tactiques (TTP), les adresses IP et les techniques d'évasion EDR.

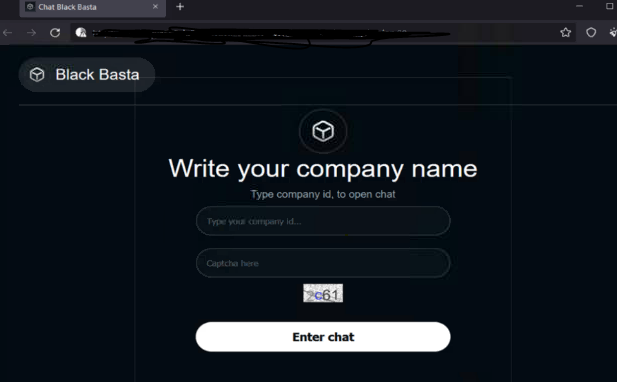

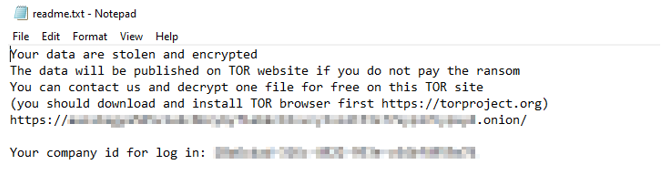

Ils utilisent des techniques de double extorsion, un type de cyberattaque qui exfiltre et crypte les données d'une victime, puis demande une rançon pour le décryptage et la prévention des fuites de données.

Nous savons donc que le groupe opère depuis avril 2022, mais ce n'est qu'en mars 2023 combien peuvent-ils sérieusement avoir ciblé dans ce laps de temps ?

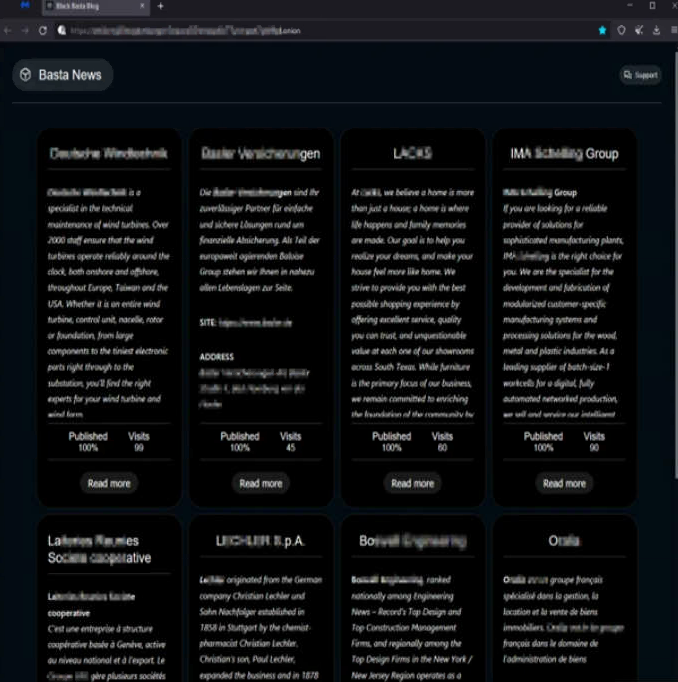

Ce qui précède m'a aussi fait réfléchir, et à ce jour, il y a plus de 75 organisations sur le site, ce qui est beaucoup étant donné que ce groupe n'existe pas depuis si longtemps, elles sont donc assez actives.

Brèches récentes de Black Basta

AVRIL 2022 :

- Black Basta apparaît

- Deutsche Windtechnik est attaqué par Black Basta et doit fermer ses connexions de télésurveillance à ses éoliennes

- ADA (American Dental Association) a 2,8 Go de données volées, 30 % de ces données sont divulguées sur le site, l'attaque perturbant les e-mails, les téléphones et les systèmes de chat.

- Capita, qui est une société d'externalisation du secteur public, est attaquée et se fait voler des données confidentielles, ce qui conduit à de nombreuses écoles et à certaines infrastructures nationales critiques avec des problèmes informatiques majeurs.

- Les pages jaunes au Canada (si vous êtes aussi vieux que moi, les livres sont certainement beaucoup plus petits si vous pouvez encore les trouver) annoncent qu'ils sont victimes de Black Basta et qu'ils ont volé des données de passeports, de budget et de dettes prévisions et également la perte de données de l'adresse et des dates de naissance des employés.

- ABB, une multinationale suisse qui est un fournisseur de technologie de premier plan au moment de la rédaction, enquête toujours sur la violation.

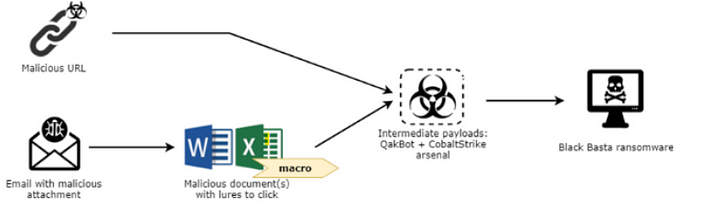

Black Basta est écrit en C++ et est un rançongiciel multiplateforme qui affecte à la fois Windows et Linux. Le groupe est connu pour utiliser l'hameçonnage avec des documents/pièces jointes malveillants, puis lorsque l'utilisateur interagit avec le document et télécharge Qakbot et Cobalt Strike.

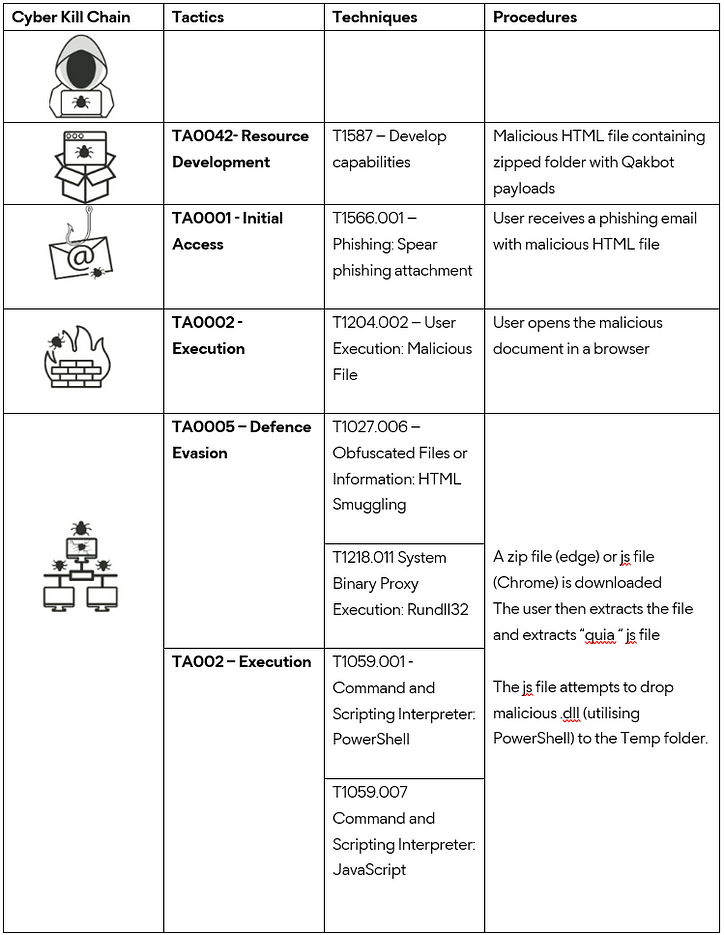

Vous trouverez ci-dessous la chaîne Cyber Kill expliquant comment Black Basta pénètre dans le réseau en utilisant un e-mail de phishing comme accès initial, puis suit la chaîne Kill.

Recommandations

- Sensibiliser les employés aux menaces telles que le phishing

- Les solutions DLP (Data Loss Prevention) doivent être mises en œuvre sur tous les terminaux

- Utilisez des mots de passe forts et MFA (Multi-Factor Authentication)

- N'ouvrez pas de liens et de pièces jointes non fiables sans vérifier leur authenticité

- Auditez les comptes d'utilisateur, d'administrateur et de service pour vous assurer que tous disposent des privilèges appropriés

- Passez en revue les stratégies de sauvegarde et assurez-vous que plusieurs sauvegardes sont effectuées et qu'une seule est isolée du réseau.

- Établir une liste d'autorisation de logiciels qui exécute uniquement des applications légitimes

- Mener des exercices en équipe violette et des tests de pénétration

- Bloquer les URL susceptibles de propager des logiciels malveillants, par exemple, Torrent/Warez

- Activer la protection des informations d'identification pour limiter les outils tels que Mimikatz

- Revoir la stratégie de mot de passe

- Désactiver les mots de passe en texte brut

- Utiliser des mécanismes anti-usurpation et d'authentification des e-mails

IP : 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5 : 5E601E8AA6A9A346E7907BA300EE1C3F

MD5 : 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5 : 01FF5E75096FE6A8A45BFA9C75BFEB96

Merci d'avoir lu ces commentaires, interagissez et donnez-moi un suivi.

Sources

- Examen de la routine d'infection de Black Basta Ransomware (trendmicro.com)

- La multinationale technologique ABB touchée par l'attaque du rançongiciel Black Basta (bleepingcomputer.com)

- L'attaque du rançongiciel Black Basta coûtera plus de 15 millions de livres sterling à Capita | Ordinateur hebdomadaire

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Qu'est-ce qu'une liste liée, de toute façon? [Partie 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)