Cyberdefenders: Tantangan Analisis Lalu Lintas Malware 2

Di sini kita pergi dan menyelami tantangan analisis lalu lintas malware 2.

Kita akan mempelajari beberapa alat umum dan alat baru untuk menganalisis file pcap dan juga menggunakan aturan Suricata yang ditemukan di Brim untuk mengidentifikasi trojan berbahaya

. Ayo mulai!

Pertanyaan 1: Apa alamat IP Windows VM yang terinfeksi?

Dengan menggunakan NetworkMiner — kita dapat melihat bagian host dan mengurutkan hasilnya berdasarkan alamat IP.

Sekarang saat kita melihat hasilnya dan mencari alamat IP privat, kita dapat melihat alamat IP 172.16.165.132 dengan sistem operasi windows dan inilah jawabannya

Jika tidak, kami dapat memeriksa Wireshark untuk semua alamat IP yang merupakan bagian dari rentang IP pribadi dan untuk protokol DNS:

Dengan ini, kami dapat menemukan IP sumber yang menanyakan terjemahan domain dan orang yang menjawabnya:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Jawaban : 172.16.165.132

Pertanyaan 2 — Apa alamat MAC dari VM yang terinfeksi?

Dengan menggunakan alat yang sama seperti di atas, kami dapat menemukan tepat di bawah kolom IP — alamat MAC yang kami cari:

Jawaban: 00:0c:29:c5:b7:a1

Pertanyaan 3 — Apa alamat IP dan nomor port yang mengirimkan exploit kit dan malware?

Menggunakan keamanan Brim dan memanfaatkan bagian deteksi Suricata, kita dapat melihat IP yang diidentifikasi sebagai Trojan jaringan dan kit eksploitasi terdeteksi:

Kueri > Lansiran Suricata berdasarkan sumber & tujuan

Mari temukan nomor port asal komunikasi — untuk tugas ini kita hanya perlu mengeklik kanan hasilnya lalu klik "Pivot to logs":

Kemudian kita dapat melihat port sumber:

Jawaban: 37.143.15.180:51439

Pertanyaan 4 — Apakah dua FQDN yang mengirimkan exploit kit? dipisahkan koma dalam urutan abjad.

Network Miner dapat membantu kita menemukan semua domain yang terkait dengan IP tertentu.

Dengan menavigasi ke Tab Host, urutkan hasilnya berdasarkan alamat IP dan temukan alamat IP yang kami temukan di atas — kita dapat melihat 2 FQDN yang ditemukan di IP tersebut:

Jawaban: g.trinketking.com, h.trinketking.com

Pertanyaan 5 + 6 — Apa alamat IP & FQDN dari situs web yang disusupi?

Jika domain exploit kit diluncurkan oleh situs web yang dikompromikan dan tidak langsung oleh pengguna, maka mari cari semua lalu lintas http dengan IP tujuan 37.143.15.180 dan dengan itu kita akan menemukan domain pengarah

ip.dst == 37.143.15.180 && http

Jawab : hijinksensue.com

Kemudian kami akan mencari di NetworkMiner untuk FQDN kami — menyortir hasil host berdasarkan Hostname dan menemukan alamat IP kami:

Jawaban: 192.30.138.146

Pertanyaan 7 — Apa nama exploit kit (EK) yang mengirimkan malware? (dua kata)

Setiap rule di Suricata memiliki kategori dan signaturenya masing-masing dimana signature tersebut adalah nama dari alert ketika rule tersebut cocok dengan perilakunya.

Saat melihat signature Suricata dari exploit kit IP — kita bisa memperhatikan namanya “ET INFO WinHttpRequest Downloading EXE”

Pencarian sederhana di Google mengungkapkan nama exploit kit: Sweet Orange

Penjelasan Jeruk Manis:

Jawaban: Jeruk Manis

Pertanyaan 8 — Apa URL pengalihan yang mengarah ke halaman arahan kit eksploitasi?

Pemikiran saya adalah:

Jika bukan situs web yang disusupi yang mengalihkan ke situs jahat, maka mungkin ada domain yang mengalihkan ke situs jahat hanya pada waktu berjalan dan muncul sebagai bagian dari situs web yang disusupi dalam keadaan statis, jadi mari kita cari semua domain dengan perujuk dari situs web yang disusupi pada waktu tertentu di mana permintaan untuk yang jahat dikirim… selain itu mengecualikan IP tujuan dari situs web yang disusupi itu sendiri dan mencari file JavaScript.

Pertama mari kita tinjau kembali paket IP tujuan jahat dan perhatikan perujuknya:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Dengan memeriksa respons domain "intensedebate.com" (IP: 192.0.65.226) — kita dapat melihat dengan jelas skripnya, dan ini tidak tampak seperti skrip yang kabur dan berbahaya:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Menjawab:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Pertanyaan 9: Apa alamat IP dari URL pengalihan yang mengarah ke halaman arahan kit eksploitasi?

Mengikuti domain yang kami temukan di kueri di atas — Kami juga dapat menemukan IP domain dengan meninjau tab "Hosts" di NetworkMiner:

Jawaban: 50.87.149.90

Pertanyaan 10: Ekstrak muatan malware (file PE) dari PCAP. Apa itu hash MD5?

Kita mengetahui IP dan kecuali domain dari exploit kit jadi mari kita cari lagi sebagai alamat sumber untuk melihat tanggapan dan menemukan exploit.

ip.src == 37.143.15.180 && http

Mari ekspor byte dan gunakan fungsi PowerShell "Get-FileHash" untuk mengambil MD5 dan memeriksanya di VT dan BOOM!!!

Jawaban: 1408275C2E2C8FE5E83227BA371AC6B3

Pertanyaan 11 — Apa CVE dari kerentanan yang dieksploitasi?

Kami tahu dari pertanyaan sebelumnya bahwa malware bernama "jeruk manis" jadi saya mulai mencari di Google "jeruk manis cve".

Saat menjelajahi situs di bawah ini, saya perhatikan bahwa artikel tersebut menekankan jenis konten

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Kemudian gabungkan hasilnya untuk mencari di Google dan jadikan ini "Sweet orange octet stream cve"

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Pertanyaan 12: Apa jenis mime dari file yang membutuhkan waktu (durasi) terlama untuk dianalisis menggunakan Zeek?

Mime adalah jenis media yang menunjukkan sifat dan format dokumen,

Jenis mime umum dapat dilihat di sini:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Untuk menemukan durasi terlama pemuatan tipe mime, kita akan melihat jalur apa yang kita miliki dengan semua data kita di Brim dengan melakukan kueri ini:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Jawaban: aplikasi/x-doseec

Pertanyaan 13 — Apakah perujuk untuk URI yang dikunjungi yang mengembalikan file "f.txt"?

Untuk menemukan pengarah ke URI yang dikunjungi yang mengembalikan f.txt, kita dapat menggunakan Brim di mana kita cukup mencari semua permintaan HTTP dengan nama file respons yang berisi f.txt dan menggunakan "cut" untuk memfilter hanya URL pengarah

_path=="http" | "f.txt" in resp_filenames | cut referrer

Pertanyaan 14 — Kapan PCAP ini ditangkap?

Saat melihat waktu paket yang ditangkap, setiap paket diberi stempel waktu - sebagai hasilnya, kita dapat memperhatikan waktu paling awal dan terakhir dari paket dan melihat bahwa keduanya sama yang berarti PCAP ini diambil pada 23/11/2014

Jawaban : 23/11/2014

Pertanyaan 15 — Kapan file PE disusun?

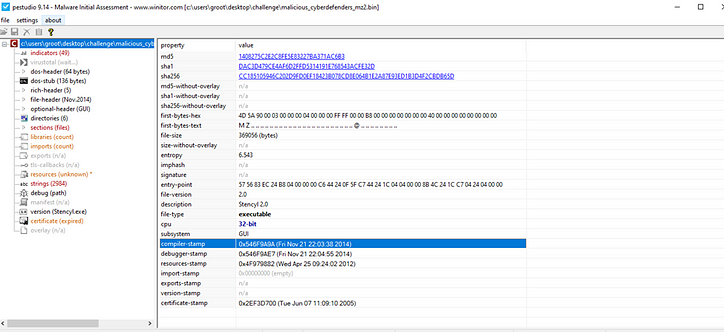

Dengan menggunakan perangkat lunak PEStudio kita bisa mendapatkan analisis statis lengkap dari file tersebut termasuk string, hash, dan stempel waktu kompilasi:

Jawaban : 21/11/2014

Pertanyaan 16 — Apa nama penerbit sertifikat SSL yang muncul hanya sekali? (satu kata)

Untuk mengambil semua sertifikat — saya mencari semua lalu lintas dengan port 443 dan tujuannya adalah IP pribadi kami untuk tujuan menemukan semua tanggapan "server":

tcp.port == 443 && ip.dst == 172.16.165.132

Jawaban: CYBERTRUST

Pertanyaan 17 — Apa dua metode perlindungan yang diaktifkan selama kompilasi file PE ini? Format: dipisahkan koma dalam urutan abjad

Untuk tujuan mencari proteksi portable executable (PE) kita bisa menggunakan tool “winchecksec” di Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Setelah mengekstrak file dan menggunakan winchecksec.exe pada biner berbahaya yang kami ekstrak yang dikirimkan oleh domain kit eksploitasi — kami dapat melihat dengan jelas 2 perlindungan yang cocok dengan pertanyaan kami:

Menurut Google, NX adalah non-Execute (nama kedua — DEP) yang memblokir eksekusi kode dari memori yang ditandai sebagai non-executable

Perlindungan kedua disebut SEH yang terkait dengan eksploitasi SEH yang memungkinkan musuh untuk menimpa pointer dan mengarahkan aliran eksekusi ke kode berbahaya.

Jawab : DEP,SEH

![Apa itu Linked List? [Bagian 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)