Cyberdefenders: マルウェア トラフィック分析 2 チャレンジ

ここでは、マルウェア トラフィック分析 2 の課題に飛び込みます。

pcap ファイルを分析するためのいくつかの一般的なツールと新しいツールを学習し、Brim にある Suricata ルールを利用して悪意のあるトロイの木馬を特定します

。始めましょう!

質問 1: 感染した Windows VM の IP アドレスは?

NetworkMiner を使用すると、ホスト セクションを確認し、結果を IP アドレスで並べ替えることができます。

結果を見てプライベート IP アドレスを検索すると、オペレーティング システムのウィンドウで IP アドレス 172.16.165.132 に気付くことができ、これが答えです。

それ以外の場合は、プライベート IP 範囲の一部であるすべての IP アドレスと DNS プロトコルを Wireshark で確認

できます。

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

答え: 172.16.165.132

質問 2 — 感染した VM の MAC アドレスは?

上記と同じツールを使用して、IP フィールドのすぐ下にある、探している MAC アドレスを見つけることができます。

答え: 00:0c:29:c5:b7:a1

質問 3 — エクスプロイト キットとマルウェアを配信した IP アドレスとポート番号は?

Brim セキュリティを使用し、その Suricata 検出セクションを利用すると、ネットワーク トロイの木馬として識別され、エクスプロイト キットが検出された IP を確認できます。

クエリ > ソースと宛先別の Suricata アラート

通信の元となったポート番号を見つけてみましょう — このタスクでは、結果を右クリックして [Pivot to logs] をクリックするだけです。

送信元ポートが表示されます。

回答: 37.143.15.180:51439

質問 4 — エクスプロイト キットを配信した 2 つの FQDN は何ですか? アルファベット順にカンマ区切り。

Network Miner は、特定の IP に関連するすべてのドメインを見つけるのに役立ちます。

[ホスト] タブに移動して、結果を IP アドレスで並べ替え、上記で見つけた IP アドレスを見つけます。その IP で見つかった 2 つの FQDN を確認できます。

回答: g.trinketking.com、h.trinketking.com

質問 5 + 6 — 侵害された Web サイトの IP アドレスと FQDN は?

エクスプロイト キット ドメインが侵害された Web サイトによって起動されたもので、ユーザーが直接起動したものではない場合、宛先 IP が 37.143.15.180 であるすべての http トラフィックを検索して、リファラー ドメインを見つけます。

ip.dst == 37.143.15.180 && http

回答: hijinksensue.com

次に、NetworkMiner で FQDN を検索します — 結果のホストをホスト名でソートし、IP アドレスを見つけます。

答え: 192.30.138.146

質問 7 — マルウェアを配信したエクスプロイト キット (EK) の名前は? (二つの単語)

Suricata の各ルールには、そのカテゴリとシグネチャが含まれています。シグネチャは、ルールが動作と一致したときのアラートの名前です。

エクスプロイト キット IP の Suricata のシグネチャを見ると、その名前「ET INFO WinHttpRequest Downloading EXE」に注目できます。

Google で簡単に検索すると、エクスプロイト キットの名前が「Sweet Orange」であることがわかります。

スイート オレンジの説明:

答え:スイートオレンジ

質問 8 — エクスプロイト キットのランディング ページを指すリダイレクト URL は何ですか?

私の考えは:

侵害された Web サイトが悪意のある Web サイトにリダイレクトするものではない場合、実行時にのみ悪意のあるサイトにリダイレクトされ、静的な状態で侵害された Web サイトの一部として表示されるドメインが存在する可能性があります。悪意のある Web サイトへのリクエストが送信された特定の時間に、侵害された Web サイトのリファラーを持つドメイン… さらに、侵害された Web サイト自体の宛先 IP を除外し、JavaScript ファイルを検索します。

まず、悪意のある宛先 IP のパケットをもう一度確認し、リファラーに注目してみましょう。

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

ドメイン「intensedebate.com」 (IP: 192.0.65.226) の応答を確認すると、スクリプトがはっきりとわかります。これは難読化された悪意のあるスクリプトではないようです。

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

答え:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

質問 9: エクスプロイト キットのランディング ページを指すリダイレクト URL の IP アドレスは?

上記のクエリで見つかったドメインをたどると、NetworkMiner の [Hosts] タブを確認して、ドメインの IP を見つけることもできます。

答え: 50.87.149.90

質問 10: PCAP からマルウェア ペイロード (PE ファイル) を抽出します。MD5 ハッシュとは何ですか?

エクスプロイト キットのドメイン以外の IP はわかっているので、それらを送信元アドレスとして再度検索して、応答を表示し、エクスプロイトを見つけます。

ip.src == 37.143.15.180 && http

バイトをエクスポートし、PowerShell の関数「Get-FileHash」を使用して MD5 を取得し、VT と BOOM で確認してみましょう!!!

回答: 1408275C2E2C8FE5E83227BA371AC6B3

質問 11 — 悪用された脆弱性の CVE は何ですか?

以前の質問から、このマルウェアが「sweet orange」と呼ばれていたことがわかったので、Google で「sweet orange cve」を検索し始めました。

以下のサイトを閲覧していると、記事がコンテンツタイプを強調していることに気付きました

https://www.malware-traffic-analysis.net/2014/04/20/index.html

次に、結果を組み合わせて Google で検索し、この「Sweet orange octet stream cve」を作成します。

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

質問 12: Zeek を使用して分析するのに最も長い時間 (期間) を要したファイルの MIME タイプは何ですか?

Mime は、ドキュメントの性質と形式を示すメディアのタイプです。

一般的な MIME タイプは次のとおりです。https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

MIME タイプの読み込みの最長期間を見つけるために、次のクエリを実行して、Brim 内のすべてのデータでどのようなパスがあるかを調べます。

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

答え: application/x-dosexec

質問 13 — ファイル「f.txt」を返した、訪問した URI のリファラーは何ですか?

f.txt を返した訪問済み URI へのリファラーを見つけるために、Brim を使用できます。ここでは、f.txt を含む応答ファイル名を持つすべての HTTP リクエストを検索し、「カット」を使用してリファラー URL のみをフィルタリングします。

_path=="http" | "f.txt" in resp_filenames | cut referrer

質問 14 — この PCAP がキャプチャされたのはいつですか?

キャプチャされたパケットの時刻を見ると、各パケットにタイムスタンプが付けられます。その結果、パケットの最も早い時刻と最新の時刻に注意を払い、それらが同じであることに気付くことができます。これは、この PCAP がキャプチャされたことを意味します。 2014/11/23

回答: 2014 年 11 月 23 日

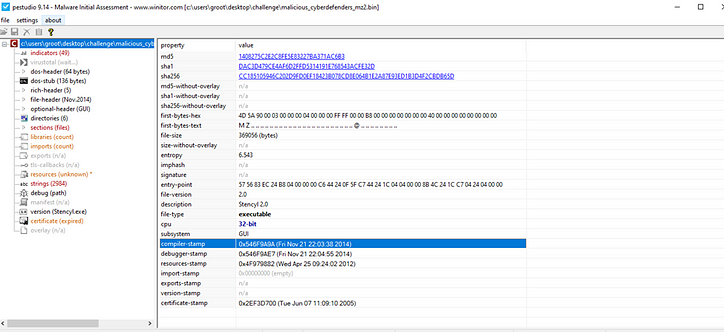

質問 15 — PE ファイルがコンパイルされたのはいつですか?

ソフトウェア PEStudio を使用すると、文字列、ハッシュ、コンパイル タイムスタンプを含むファイルの完全な静的分析を取得できます。

回答: 2014 年 11 月 21 日

質問 16 — 一度だけ登場した SSL 証明書発行者の名前は? (一言)

すべての証明書を取得するために — ポートが 443 で宛先がプライベート IP であるすべてのトラフィックを検索して、すべての「サーバー」応答を見つけます。

tcp.port == 443 && ip.dst == 172.16.165.132

答え:サイバートラスト

質問 17 — 現在の PE ファイルのコンパイル中に有効になった 2 つの保護方法は何ですか? 形式: アルファベット順にカンマ区切り

ポータブル実行可能ファイル (PE) の保護を見つけるために、Github のツール「winchecksec」を使用できます。

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

ファイルを抽出し、エクスプロイト キット ドメインから配信された、抽出した悪意のあるバイナリで winchecksec.exe を使用すると、質問に一致する 2 つの保護が明確にわかります。

Google によると、NX は非実行 (2 番目の名前 — DEP) であり、非実行可能としてマークされたメモリからのコード実行をブロックします。

SEH エクスプロイトに関連する SEH と呼ばれる 2 番目の保護は、攻撃者がポインターを上書きし、実行フローを悪意のあるコードに誘導することを可能にします。

答え: DEP、SEH

![とにかく、リンクリストとは何ですか?[パート1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)