Cyberdefenders: Kötü Amaçlı Yazılım Trafik Analizi 2 Mücadelesi

Kötü amaçlı yazılım trafik analizi 2 mücadelesine başlıyoruz.

Pcap dosyasını analiz etmek için bazı yaygın araçları ve yeni araçları öğreneceğiz ve ayrıca kötü niyetli truva atını belirlemek için Brim'de bulunan Suricata kurallarını kullanacağız

.

Soru 1: Virüs bulaşan Windows VM'nin IP adresi nedir?

NetworkMiner'ı kullanarak — hosts bölümüne bakabilir ve sonuçları IP adresine göre sıralayabiliriz.

Şimdi sonuçlara bakıp özel IP adreslerini ararken, işletim sistemi pencereleri ile 172.16.165.132 IP adresini görebiliriz ve cevap budur.

Aksi takdirde, özel IP aralıklarının bir parçası olan tüm IP adreslerini ve DNS protokolünü Wireshark'ta kontrol edebiliriz:

Bununla, alan adı çevirisi için sorgulanan kaynak IP'yi ve bunu yanıtlayan kişiyi bulabiliriz:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Cevap : 172.16.165.132

Soru 2 — Etkilenen VM'nin MAC adresi nedir?

Yukarıdakiyle aynı aracı kullanarak, aradığımız MAC adresi olan IP alanının hemen altında bulabiliriz:

Cevap: 00:0c:29:c5:b7:a1

Soru 3 — İstismar kitini ve kötü amaçlı yazılımı teslim eden IP adresi ve bağlantı noktası numarası nedir?

Brim güvenliğini kullanarak ve Suricata algılama bölümlerini kullanarak, bir ağ Truva Atı olarak tanımlanan ve istismar kitinin algılandığı bir IP görebiliriz:

Sorgular > Kaynağa ve hedefe göre Suricata uyarıları

İletişimin geldiği bağlantı noktası numarasını bulalım — bu görev için sonuca sağ tıklayıp ardından "Günlüklere dön" seçeneğine tıklamamız yeterli:

O zaman kaynak bağlantı noktasını görebiliriz:

Cevap: 37.143.15.180:51439

Soru 4 — İstismar kitini teslim eden iki FQDN nedir? virgülle ayrılmış alfabetik sırayla.

Network Miner, belirli bir IP ile ilgili tüm etki alanlarını bulmamıza yardımcı olabilir.

Hosts Sekmesine giderek, sonuçları IP adreslerine göre sıralayın ve yukarıda bulduğumuz IP adresini bulun — bu IP'de bulunan 2 FQDN görebiliriz:

Cevap: g.trinketking.com, h.trinketking.com

Soru 5 + 6 — Güvenliği ihlal edilmiş web sitesinin IP adresi ve FQDN'si nedir?

İstismar kiti etki alanı, doğrudan kullanıcı tarafından değil de güvenliği ihlal edilmiş bir web sitesi tarafından başlatıldıysa, hedef IP'nin 37.143.15.180 olduğu tüm http trafiğini arayalım ve bununla yönlendiren etki alanını bulacağız

ip.dst == 37.143.15.180 && http

Cevap : hijinksensue.com

Ardından FQDN'mizi NetworkMiner'da arayacağız — ana bilgisayar sonuçlarını Ana Bilgisayar adına göre sıralayarak IP adresimizi bulacağız:

Cevap: 192.30.138.146

Soru 7 — Kötü amaçlı yazılımı teslim eden ad istismarı kiti (EK) nedir? (iki kelime)

Suricata'daki her kural, kategorisini ve imzasını içerir; burada imza, kural davranışla eşleştiğinde uyarının adıdır.

İstismar kiti IP'sinin Suricata'nın imzasına baktığımızda — "ET INFO WinHttpRequest Downloading EXE" adına dikkat edebiliriz.

Google'da basit bir arama, yararlanma kitinin adını ortaya çıkarır: Tatlı Portakal

Tatlı Portakal Açıklama:

Cevap: Tatlı Portakal

Soru 8 — İstismar kiti açılış sayfasına işaret eden yönlendirme URL'si nedir?

Benim düşüncem şuydu:

Ele geçirilen web sitesi kötü amaçlı olana yönlendiren site değilse, muhtemelen kötü amaçlı siteye yalnızca çalışma süresinde yeniden yönlendiren ve ele geçirilen web sitesinin bir parçası olarak statik bir durumda görünen bir etki alanı vardır, bu nedenle tümünü arayalım kötü amaçlı olana yönelik talebin gönderildiği belirli zamanlarda güvenliği ihlal edilmiş web sitesinin yönlendirenine sahip alan adları... ayrıca güvenliği ihlal edilmiş web sitesinin kendisinin hedef IP'sini hariç tutun ve JavaScript dosyalarını arayın.

Öncelikle kötü amaçlı hedef IP'nin paketlerini tekrar gözden geçirelim ve yönlendiriciye dikkat edelim:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

"intensedebate.com" (IP: 192.0.65.226) etki alanının yanıtını kontrol ederek, komut dosyasını açıkça görebiliriz ve bu, gizlenmiş ve kötü amaçlı bir komut dosyası gibi görünmüyor:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Cevap:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Soru 9: Açıklardan yararlanma kiti açılış sayfasına işaret eden yönlendirme URL'sinin IP adresi nedir?

Yukarıdaki sorguda bulduğumuz alan adının ardından - Alanın IP'sini NetworkMiner'daki "Hosts" sekmesini inceleyerek de bulabiliriz:

Cevap: 50.87.149.90

Soru 10: Kötü amaçlı yazılım yükünü (PE dosyası) PCAP'den çıkarın. MD5 hash'i nedir?

İstismar kitinin IP'sini ve etki alanlarını biliyoruz, bu yüzden yanıtları görüntülemek ve istismarı bulmak için kaynak adres olarak tekrar arayalım.

ip.src == 37.143.15.180 && http

Baytları dışa aktaralım ve MD5'i almak ve VT ve BOOM'da kontrol etmek için PowerShell “Get-FileHash” işlevini kullanalım!!!

Cevap: 1408275C2E2C8FE5E83227BA371AC6B3

Soru 11 — Yararlanan güvenlik açığının CVE'si nedir?

Daha önceki bir sorudan kötü amaçlı yazılımın "tatlı portakal" olarak adlandırdığını biliyorduk, bu yüzden Google'da "tatlı portakal cve" aramaya başladım.

Aşağıdaki siteye göz atarken makalenin içerik türünü vurguladığını fark ettim.

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Ardından, Google'da arama yapmak için sonuçları birleştirin ve bu "Tatlı turuncu sekizli akışı cve" yapın

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Soru 12: Zeek ile analizi en uzun süren dosyanın mime tipi nedir?

Mime, bir belgenin doğasını ve biçimini belirten bir ortam türüdür,

Yaygın mime türü burada görülebilir:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

En uzun mime tipi yükleme süresini bulmak için, şu sorguyu yaparak Brim'deki tüm verilerimizle hangi yollara sahip olduğumuza bakacağız:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Yanıt: uygulama/x-dosexec

Soru 13 — “f.txt” dosyasını döndüren, ziyaret edilen URI'ye yönlendiren neydi?

Ziyaret edilen ve f.txt'yi döndüren URI'ye yönlendireni bulmak için, f.txt içeren bir yanıt dosya adına sahip tüm HTTP isteklerini aradığımız ve yalnızca yönlendiren URL'yi filtrelemek için "cut" kullandığımız Brim'i kullanabiliriz.

_path=="http" | "f.txt" in resp_filenames | cut referrer

Soru 14 — Bu PCAP ne zaman yakalandı?

Yakalanan paketlerin zamanına bakarken, her pakete bir zaman damgası verilir — sonuç olarak, paketlerin en erken ve en geç zamanlarına dikkat edebilir ve aynı olduklarını fark edebiliriz, bu da bu PCAP'nin yakalandığı anlamına gelir. 23/11/2014

Cevap : 23/11/2014

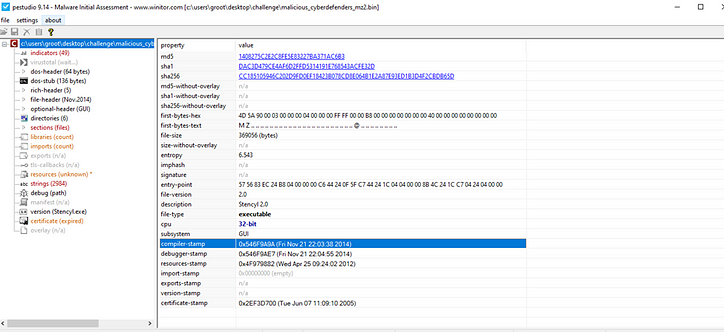

Soru 15 — PE dosyası ne zaman derlendi?

PEStudio yazılımını kullanarak, dizeler, karmalar ve derleme zaman damgası dahil olmak üzere dosyanın tam statik analizini elde edebiliriz:

Cevap : 21/11/2014

Soru 16 — Yalnızca bir kez görünen SSL sertifikasını veren kuruluşun adı nedir? (bir kelime)

Tüm sertifikaları almak için — Tüm "sunucu" yanıtlarını bulmak amacıyla bağlantı noktasının 443 ve hedefin bizim özel IP'miz olduğu tüm trafiği aradım:

tcp.port == 443 && ip.dst == 172.16.165.132

Cevap: SİBERTRUST

Soru 17 — Mevcut PE dosyasının derlenmesi sırasında etkinleştirilen iki koruma yöntemi neydi? Biçim: alfabetik sırayla virgülle ayrılmış

Taşınabilir yürütülebilir dosyanın (PE) korumasını bulmak amacıyla Github'daki “winchecksec” aracını kullanabiliriz.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Dosyaları çıkardıktan ve yararlanma kiti etki alanının sunduğu ayıklanan kötü amaçlı ikili dosyamızda winchecksec.exe'yi kullandıktan sonra, sorumuzla eşleşen 2 korumayı açıkça görebiliriz:

Google'a göre NX, yürütülemez olarak işaretlenen bellekten kod yürütülmesini engelleyen Yürütülemez (ikinci adı - DEP) bir sistemdir.

Düşmanın bir işaretçinin üzerine yazmasına ve yürütme akışını kötü amaçlı koda yönlendirmesine izin veren SEH istismarıyla ilgili olan SEH adlı ikinci koruma

Cevap : DEP,SEH

![Bağlantılı Liste Nedir? [Bölüm 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)