Arsip Ancaman Itu: Vol 7 Black Basta

Di dunia yang saling terhubung saat ini, ancaman serangan dunia maya lebih umum dari sebelumnya. Penjahat dunia maya dan aktor negara terus-menerus berusaha mengeksploitasi kerentanan dan mencuri data berharga, yang menimbulkan risiko signifikan bagi organisasi dari semua ukuran. Untuk tetap berada di depan ancaman ini, organisasi perlu memiliki pemahaman tentang siapa pelaku ancaman ini dan bagaimana mereka beroperasi.

Dalam edisi Arsip Ancaman Itu, kami akan menyelami grup ransomware Black Basta, di mana kami akan membahas perkakas, serangan terkini, beberapa indikator kompromi, dan semua daftar rekomendasi penting untuk meningkatkan postur keamanan Anda dan secara proaktif mempertahankan diri dari serangan dunia maya ini.

Selamat datang di Volume 7 Arsip Ancaman Itu.

!! Jadi mari kita mulai dan pelajari tentang BLACK BASTA !!

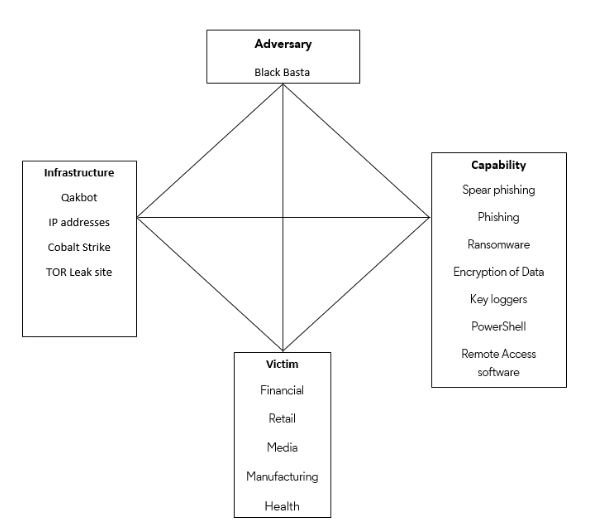

Black Basta pertama kali diamati pada April 2022 dan merupakan grup ransomware. yang mana peneliti telah menautkannya ke grup peretasan Fin7 yang juga dikenal sebagai Carbank, namun telah disarankan oleh peneliti lain bahwa mungkin juga ada tautan ke Conti yang mematikan server mereka pada tahun 2022.

Berarti grup ini sangat tangguh dan meskipun baru di kancah ransomware, jangan anggap enteng grup ini.

Latar belakang di Fin7

Fin7, alias Carbanak / navigator, mengukir namanya dengan mencuri $1+miliar dari lebih dari 100 perusahaan pada tahun 2014, pertama dimulai dengan perangkat lunak skimmer kartu kredit yang menargetkan korban. Pada sistem penjualan.

Black Basta terlihat memiliki pendekatan yang ditargetkan kepada siapa yang mereka targetkan daripada mengandalkan taktik semprot dan berdoa. Dipercayai bahwa ini bisa menjadi rebranding Conti dan Kemungkinan penelitian menunjukkan itu juga dapat dikaitkan dengan Fin7 karena kesamaannya dalam Teknik dan prosedur Taktik (TTP), alamat IP, dan teknik penghindaran EDR.

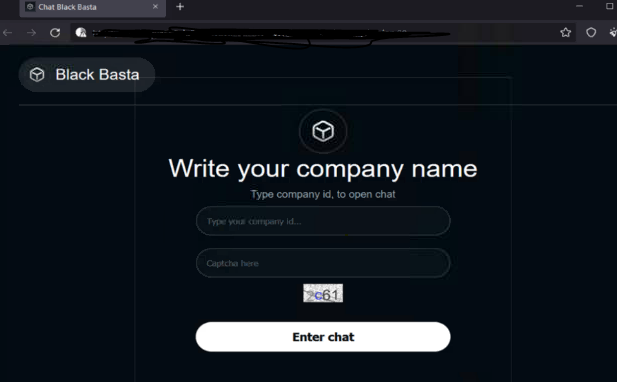

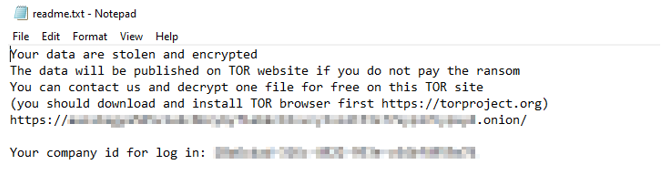

Mereka menggunakan teknik pemerasan ganda yang merupakan jenis serangan dunia maya yang mengekstraksi dan mengenkripsi data korban dan kemudian meminta uang tebusan untuk dekripsi dan pencegahan kebocoran data.

Jadi kita tahu bahwa grup tersebut telah beroperasi sejak April 2022, tetapi baru Maret 2023 berapa banyak yang bisa mereka targetkan secara serius dalam jangka waktu tersebut?

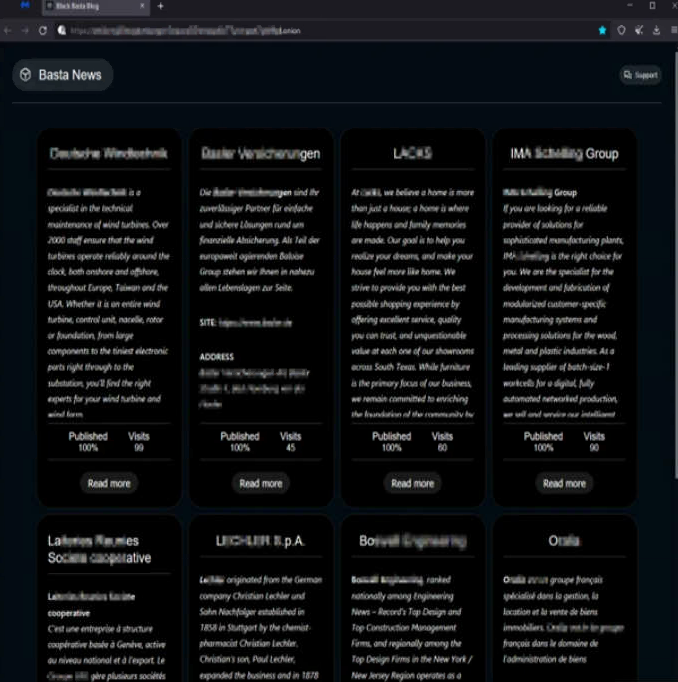

Hal di atas membuat saya berpikir juga, dan hingga saat ini, ada lebih dari 75 organisasi di situs ini, itu banyak mengingat grup ini belum ada selama itu sehingga mereka cukup aktif.

Pelanggaran Terbaru Black Basta

APRIL 2022:

- Black Basta muncul

- Deutsche Windtechnik diserang oleh Black Basta dan harus mematikan koneksi pemantauan jarak jauh ke turbin angin mereka

- ADA (American Dental Association) memiliki 2,8GB data yang dicuri, 30% dari data tersebut bocor di situs dengan serangan yang mengganggu email, telepon, dan sistem obrolan.

- Capita yang merupakan perusahaan outsourcing sektor publik diserang dan data rahasianya dicuri, hal ini menyebabkan banyak sekolah dan beberapa infrastruktur nasional kritis dengan masalah TI utama.

- Yellow Pages di Kanada (jika Anda setua saya, buku-bukunya pasti jauh lebih kecil jika Anda masih dapat menemukannya) mengumumkan bahwa mereka adalah korban Black Basta dan ditemukan memiliki data yang dicuri dari Paspor, Anggaran, dan hutang peramalan dan juga hilangnya data alamat karyawan dan tanggal lahir.

- ABB yang merupakan perusahaan multinasional Swiss yang merupakan penyedia teknologi terkemuka pada saat penulisan masih menyelidiki pelanggaran tersebut.

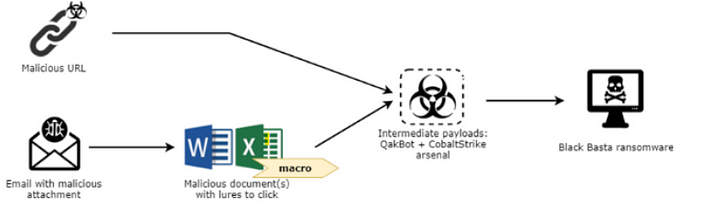

Black Basta ditulis dalam C++ dan merupakan ransomware lintas platform yang memengaruhi Windows dan Linux. Grup tersebut diketahui menggunakan Phishing dengan dokumen/lampiran berbahaya yang kemudian saat pengguna berinteraksi dengan dokumen tersebut dan mengunduh Qakbot dan Cobalt Strike.

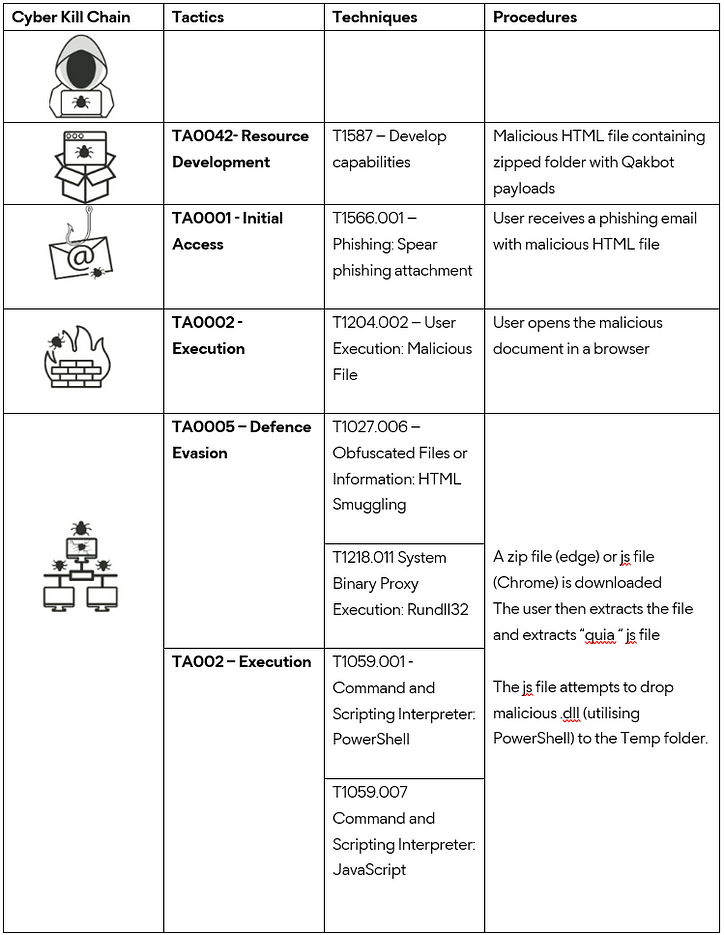

Detail di bawah ini adalah rantai Cyber Kill tentang bagaimana Black Basta masuk ke jaringan menggunakan email phishing sebagai akses awal dan kemudian mengikuti melalui rantai Kill.

Rekomendasi

- Mendidik karyawan tentang ancaman seperti phishing

- Solusi DLP (Pencegahan Kehilangan Data) harus diterapkan di semua titik akhir

- Gunakan kata sandi yang kuat dan MFA (Otentikasi Multi-Faktor)

- Jangan buka tautan dan lampiran email yang tidak tepercaya tanpa memverifikasi keasliannya

- Audit akun pengguna, admin, dan layanan untuk memastikan semua memiliki hak istimewa yang benar

- Tinjau strategi pencadangan dan pastikan beberapa pencadangan diambil dan yang satu diisolasi dari jaringan.

- Buat daftar izin perangkat lunak yang hanya menjalankan aplikasi yang sah

- Lakukan latihan tim ungu dan tes penetrasi

- Blokir URL yang dapat menyebarkan malware, misalnya Torrent / Warez

- Aktifkan penjaga kredensial untuk membatasi alat seperti Mimikatz

- Tinjau Strategi Kata Sandi

- Nonaktifkan kata sandi Plaintext

- Memanfaatkan mekanisme otentikasi anti-spoofing dan email

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Terima kasih telah membaca ini, silakan lakukan komentar berinteraksi dan ikuti saya.

Sumber

- Memeriksa Rutin Infeksi Black Basta Ransomware (trendmicro.com)

- Perusahaan teknologi multinasional ABB terkena serangan ransomware Black Basta (bleepingcomputer.com)

- Serangan ransomware Black Basta merugikan Capita lebih dari £15 juta | Mingguan Komputer

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Apa itu Linked List? [Bagian 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)