Vivendo dos Motoristas Terrestres

Hoje, temos o prazer de anunciar o lançamento do projeto Living Off The Land Drivers. Este projeto visa consolidar o máximo possível de drivers vulneráveis e mal-intencionados em um único local, tornando-o acessível para todos encontrarem e aprenderem. Este recurso inestimável capacita as organizações a entender melhor e mitigar os riscos de segurança relacionados ao driver. Os drivers são parte integrante da operação de um computador e vulnerabilidades ou drivers mal-intencionados podem representar riscos de segurança significativos. O monitoramento de drivers permite que você detecte ameaças potenciais com antecedência, permitindo que você tome medidas imediatas para lidar com vulnerabilidades, remover drivers mal-intencionados e minimizar o risco de exploração.

Informações adicionais sobre este tópico podem ser encontradas em minha palestra do SANS DFIR Summit intitulada Hunting Windows U-Boats with Cyber Depth Charges .

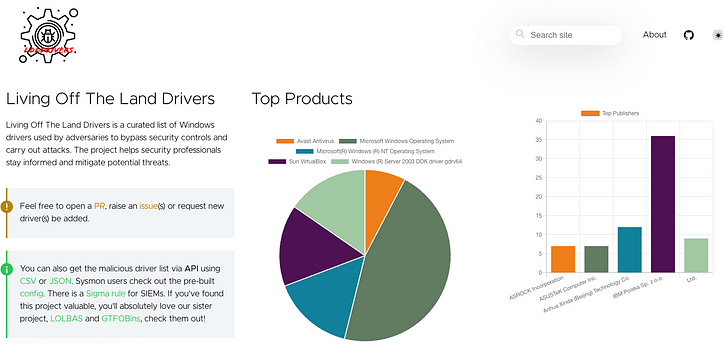

Apresentando - LOLDrivers.io

Site

Visitar loldrivers.io apresentará a página de destino e a capacidade de filtrar os drivers na tabela abaixo ou você pode pesquisar no canto superior direito.

Além disso, você pode obter um arquivo de configuração CSV , JSON , Sysmon e uma regra Sigma .

Por que isso é importante?

O projeto Living Off The Land Drivers (LOLDrivers) é um divisor de águas no mundo da segurança cibernética e da estabilidade do sistema por vários motivos:

- Recurso centralizado: LOLDrivers reúne drivers vulneráveis e maliciosos em um local conveniente, tornando mais fácil do que nunca para profissionais de segurança, pesquisadores e organizações identificar e aprender sobre ameaças relacionadas a drivers.

- Conscientização aprimorada: este projeto destaca a importância dos riscos de segurança relacionados ao motorista, enfatizando a necessidade de as organizações serem proativas no monitoramento e tratamento de possíveis vulnerabilidades em seus sistemas.

- Mitigação de riscos: LOLDrivers fornece às organizações informações valiosas sobre vulnerabilidades de drivers e drivers mal-intencionados, permitindo que elas entendam os riscos que enfrentam e implementem medidas eficazes para mitigá-los, reduzindo a probabilidade de exploração bem-sucedida por agentes de ameaças.

- Postura de segurança aprimorada: com o conhecimento fornecido pelo LOLDrivers, as organizações podem reforçar sua postura geral de segurança cibernética abordando proativamente os riscos relacionados ao driver.

- Orientado para a comunidade: o projeto promove um espírito de colaboração e compartilhamento de conhecimento na comunidade de segurança cibernética, incentivando um esforço unido para ficar um passo à frente das ameaças emergentes e vulnerabilidades relacionadas aos drivers.

Conte-nos mais!

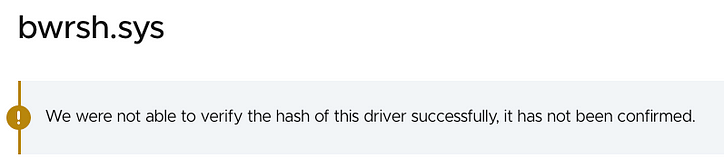

Verificado, não verificado

Ao trabalhar com a lista de bloqueio da Microsoft , alguns hashes não estão presentes no VirusTotal ou no Google. Portanto, criamos a chave True|False verificada no YAML. Se um hash estiver disponível no VirusTotal, marque o campo como TRUE, caso contrário, marque-o como FALSE.

Categorias

As categorias foram introduzidas como uma forma de rastrear diferentes tipos de motoristas. Planejamos adicionar mais categorias à medida que avançamos.

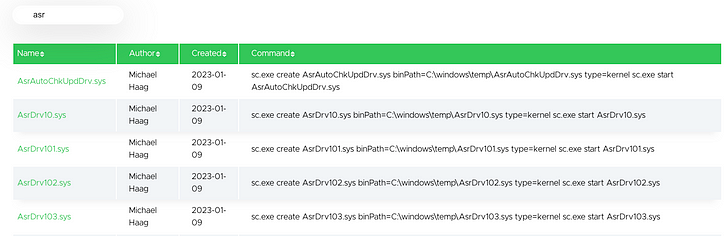

Driver vulnerável:

Um driver vulnerável é um componente de software que gerencia a comunicação entre o sistema operacional de um computador e seus dispositivos de hardware, mas contém pontos fracos ou falhas que podem ser explorados por agentes mal-intencionados. Essas vulnerabilidades podem surgir de erros de programação, validação de entrada insuficiente ou medidas de segurança inadequadas, entre outros fatores.

Os exemplos incluem capcom.sys e asrdrv10.sys .

Motorista malicioso:

Um driver malicioso é um componente de software projetado para gerenciar a comunicação entre o sistema operacional de um computador e seus dispositivos de hardware, mas com uma intenção oculta e prejudicial. Ao contrário dos drivers vulneráveis, que contêm falhas ou pontos fracos não intencionais, os drivers mal-intencionados são criados intencionalmente por agentes de ameaças para comprometer sistemas, roubar informações confidenciais ou realizar outras atividades mal-intencionadas.

Vemos isso consistentemente com campanhas como Daxin ou outros ataques direcionados . Os exemplos incluem: gtfkyj64.sys e wantd.sys .

Outras categorias à medida que crescemos incluem

- Drivers experimentais

- Certificados comprometidos

Coletamos a grande maioria dos drivers conhecidos que são vulneráveis, mas precisamos da sua ajuda para selecionar o restante que pode estar por aí à espreita nas sombras.

As contribuições são fáceis! Temos um modelo YAML direto e fácil de seguir. O YAML foi projetado para ser facilmente legível e gravável, tornando-o uma escolha amigável para vários aplicativos. Para simplificar ainda mais o processo, desenvolvemos um aplicativo Streamlit direto que permite criar arquivos YAML com rapidez e sem esforço, promovendo contribuições contínuas para o projeto.

Name: blacklotus_driver.sys

Author: Michael Haag

Created: '2023-04-05'

MitreID: T1068

Category: malicious

Verified: 'TRUE'

Commands:

Command: 'sc.exe create blacklotus_driver.sys binPath=C:\windows\temp\blacklotus_driver.sys type=kernel

sc.exe start blacklotus_driver.sys'

Description: The first in-the-wild UEFI bootkit bypassing UEFI Secure Boot on fully updated UEFI systems is now a reality. Once the persistence is configured, the BlackLotus bootkit is executed on every system start. The bootkits goal is to deploy a kernel driver and a final user-mode component.

Usecase: Elevate privileges

Privileges: kernel

OperatingSystem: Windows 10

Resources:

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/

Acknowledgement:

Person: 'Martin Smolár, ESET'

Handle: ''

Detection: []

KnownVulnerableSamples:

- Filename: 0x3440_blacklotus_v2_driver.sys

MD5: '4ad8fd9e83d7200bd7f8d0d4a9abfb11'

SHA1: '17fa047c1f979b180644906fe9265f21af5b0509'

SHA256: '749b0e8c8c8b7dda8c2063c708047cfe95afa0a4d86886b31a12f3018396e67c'

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

- Filename: 0x3040_blacklotus_beta_driver.sys

MD5: a42249a046182aaaf3a7a7db98bfa69d

SHA1: 1f3799fed3cf43254fe30dcdfdb8dc02d82e662b

SHA256: f8236fc01d4efaa48f032e301be2ebba4036b2cd945982a29046eca03944d2ae

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

Em primeiro lugar, quero agradecer a Jose E Hernandez por me ajudar a levar o projeto até onde está hoje. Patrick Bareiss por ouvir e criar a primeira passagem da geração CSV para YAML — o núcleo do LOLDrivers. Matt por ter a mesma ideia e ajudar na revisão e no código. Bohops Para ouvir o tom original e iluminar o caminho a seguir.

Florian Roth e Nasreddine Bencherchali com as melhores assistências para adicionar Sigma, enriquecimento e alinhar as coisas!

Links de Interesse

- LOLDrivers.io

- Repositório do GitHub

- Gere YAML com o aplicativo StreamLit

- Adicione mais metadados binários com relatórios adicionais

- Um local com todos os drivers do projeto. Balcão único.

- Edite YAMLs no aplicativo Streamlit .

- Descrições detalhadas do driver.

Por que LOLDrivers e não BYOVD?

Matt Graeber e eu começamos uma coleção de drivers vulneráveis 2 a 3 anos atrás e eu realmente gosto do nome LOLDrivers que criamos. Aconteceu de ficar. Não se preocupe, eles podem ser usados como sinônimos.

Por que demorou tanto para fazer isso?

Tempo! E provavelmente o reconstruímos 3 vezes.

Falta um motorista!

Sim - é por isso que você está aqui! Envie um PR ou abra um problema no GitHub e nós o adicionaremos!

![O que é uma lista vinculada, afinal? [Parte 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)