O Tehdit Arşivi: Cilt 7 Black Basta

Günümüzün birbirine bağlı dünyasında, siber saldırı tehdidi her zamankinden daha yaygın. Siber suçlular ve ulus-devlet aktörleri sürekli olarak güvenlik açıklarından yararlanmaya ve değerli verileri çalmaya çalışarak her büyüklükteki kuruluş için önemli bir risk oluşturuyor. Bu tehditlerin bir adım önünde olmak için kuruluşların, bu tehdit aktörlerinin kim olduğu ve nasıl çalıştıkları hakkında bir anlayışa sahip olmaları gerekir.

That Threat Archive'in bu sayısında, güvenlik duruşunuzu iyileştirmek ve bu siber saldırılara karşı proaktif olarak savunma yapmak için araçları, son saldırıları, bazı uzlaşma göstergelerini ve tüm önemli önerileri tartışacağımız Black Basta fidye yazılımı grubuna derinlemesine gireceğiz.

O Tehdit Arşivi'nin 7. Cildine hoş geldiniz.

!! Öyleyse hadi başlayalım ve BLACK BASTA hakkında bilgi edinelim !!

Black Basta ilk olarak Nisan 2022'de gözlemlendi ve bir fidye yazılımı grubu. Araştırmacılar, Carbank olarak da bilinen Fin7 hack grubuyla ilişkilendirdiler, ancak diğer araştırmacılar tarafından, 2022'de sunucularını kapatan Conti'ye bağlantılar olabileceği öne sürüldü.

Yani bu grup oldukça baş belası ve fidye yazılımı sahnesinde yeni olmasına rağmen bu grubu hafife almayın millet.

Fin7 ile ilgili arka plan

Carbanak / navigatör olarak da bilinen Fin7, 2014 yılında 100'den fazla şirketten 1+ milyar dolar çalarak adını duyurdu ve ilk olarak kurbanları hedefleyen bir kredi kartı skimmer yazılımıyla başladı. Satış noktasında sistemler.

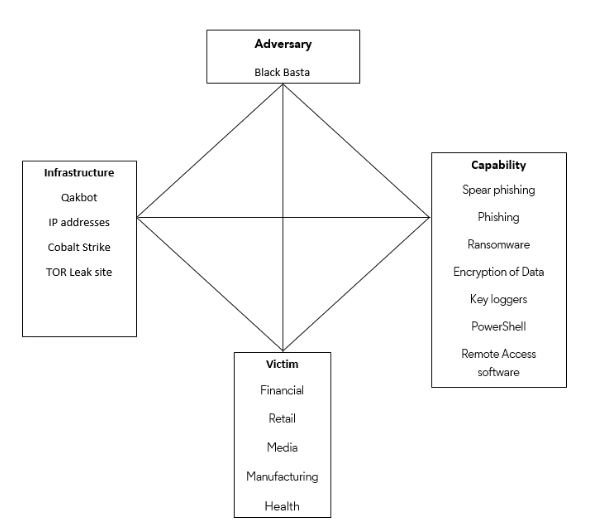

Black Basta'nın, püskürt ve dua etme taktiklerine güvenmek yerine, kimi hedef aldıklarına yönelik hedefli bir yaklaşıma sahip olduğu görüldü. Bunun Conti'nin yeniden markalaşması olabileceğine inanılıyor ve Olası araştırma, Taktik Teknikleri ve prosedürleri (TTP'ler), IP adresleri ve EDR kaçırma tekniklerindeki benzerlikleri nedeniyle Fin7 ile de bağlantılı olabileceğini gösteriyor.

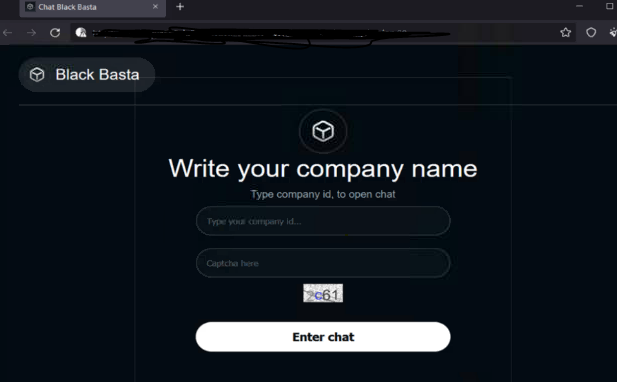

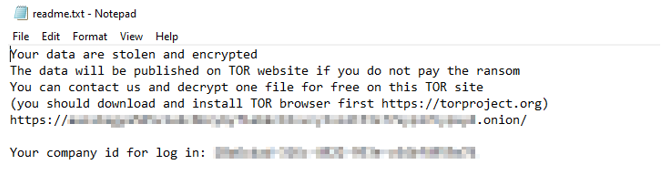

Bir kurbanın verilerini sızdıran ve şifreleyen ve ardından hem şifrenin çözülmesi hem de veri sızıntısının önlenmesi için fidye talep eden bir tür siber saldırı olan çifte gasp teknikleri kullanırlar.

Grubun Nisan 2022'den beri faaliyet gösterdiğini biliyoruz, ancak yalnızca Mart 2023, bu zaman diliminde ciddi olarak kaç kişiyi hedef alabilirler?

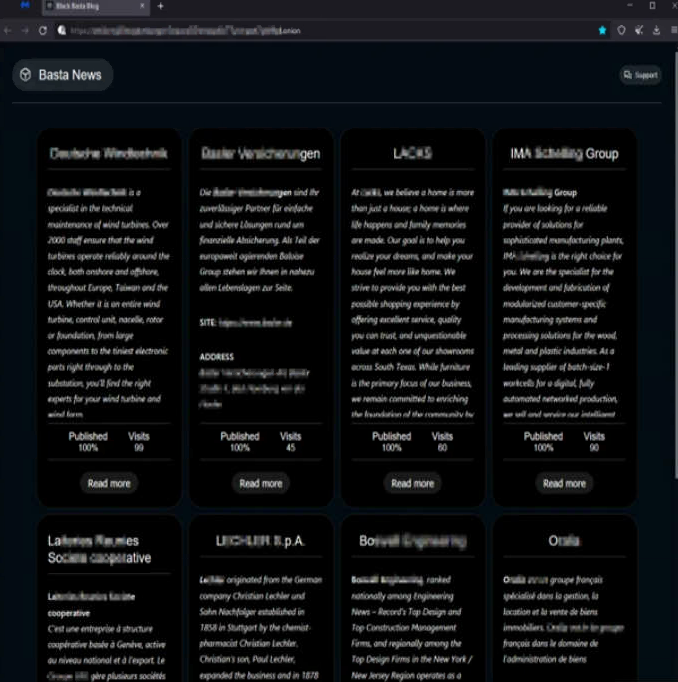

Yukarıdakiler beni de düşündürdü ve bugüne kadar sitede 75'in üzerinde kuruluş var, bu grubun o kadar uzun süredir ortalıkta bulunmadığı ve oldukça aktif oldukları düşünülürse bu çok fazla.

Black Basta'nın Son İhlalleri

NİSAN 2022:

- Siyah Basta belirir

- Deutsche Windtechnik, Black Basta tarafından saldırıya uğrar ve rüzgar türbinlerine olan uzaktan izleme bağlantılarını kapatmak zorunda kalır.

- ADA'nın (Amerikan Dişhekimleri Birliği) 2.8GB verisi çalındı, bu verinin %30'u e-posta, telefon ve sohbet sistemlerini bozan saldırı ile siteye sızdırıldı.

- Bir kamu sektörü dış kaynak şirketi olan Capita saldırıya uğrar ve gizli verileri çalınır; bu, birçok okula ve bazı kritik ulusal altyapıya büyük BT sorunlarıyla yol açar.

- Kanada'daki Sarı Sayfalar (benim kadar yaşlıysanız, kitaplar kesinlikle çok daha küçüktür, eğer hala onları bulabilirseniz) Black Basta'nın kurbanı olduklarını ve Pasaportlardan, Bütçeden ve borçlardan çalınan verilere sahip olduklarını duyururlar. tahmini ve ayrıca çalışanların adres ve doğum tarihlerinin veri kaybı.

- İsviçreli çok uluslu bir şirket olan ve bu yazıyı yazdığı sırada lider bir teknoloji sağlayıcısı olan ABB, ihlali hâlâ araştırıyor.

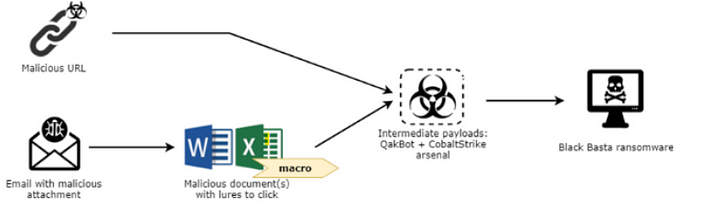

Black Basta, C++ ile yazılmıştır ve hem Windows'u hem de Linux'u etkileyen platformlar arası bir fidye yazılımıdır. Grubun, daha sonra kullanıcı belgeyle etkileşime geçtiğinde ve Qakbot ve Cobalt Strike'ı indirdiğinde kötü amaçlı belgeler/ekler ile Kimlik Avı kullandığı bilinmektedir.

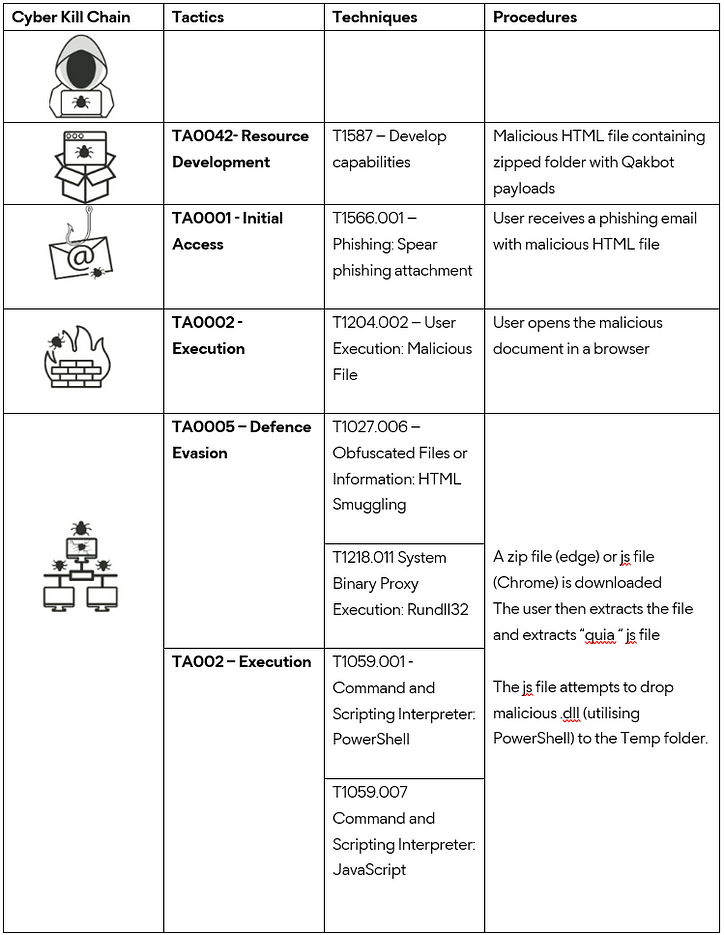

Aşağıda, Black Basta'nın İlk erişim olarak bir kimlik avı e-postası kullanarak ağa nasıl girdiğini ve ardından Öldürme zincirini nasıl takip ettiğini gösteren Siber Öldürme zinciri açıklanmaktadır.

öneriler

- Çalışanları kimlik avı gibi tehditler konusunda eğitin

- DLP (Veri Kaybını Önleme) çözümleri tüm uç noktalarda uygulanmalıdır.

- Güçlü parolalar ve MFA (Multi-Factor Authentication) kullanın

- Orijinalliklerini doğrulamadan güvenilmeyen bağlantıları ve e-posta eklerini açmayın

- Hepsinin doğru ayrıcalıklara sahip olduğundan emin olmak için kullanıcı, yönetici ve hizmet hesaplarını denetleyin

- Yedekleme stratejilerini gözden geçirin ve birden çok yedeklemenin alındığından ve birinin ağdan izole edildiğinden emin olun.

- Yalnızca meşru uygulamaları çalıştıran bir yazılım izin listesi oluşturun

- Mor takım egzersizleri ve penetrasyon testleri gerçekleştirin

- Torrent /Warez gibi kötü amaçlı yazılım yayabilecek URL'leri engelleyin

- Mimikatz gibi araçları sınırlamak için kimlik bilgisi korumasını etkinleştirin

- Parola Stratejisini İnceleyin

- Düz metin şifrelerini devre dışı bırak

- Kimlik sahtekarlığına karşı koruma ve e-posta kimlik doğrulama mekanizmalarından yararlanın

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Bunları okuduğunuz için teşekkürler, lütfen yorum etkileşimi yapın ve beni takip edin.

kaynaklar

- Black Basta Fidye Yazılımının Bulaşma Rutinini İnceleme (trendmicro.com)

- Çok uluslu teknoloji firması ABB, Black Basta fidye yazılımı saldırısına uğradı (bleepingcomputer.com)

- Black Basta fidye yazılımı saldırısı, Capita'ya 15 milyon sterlinin üzerinde mal oldu | Haftalık Bilgisayar

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Bağlantılı Liste Nedir? [Bölüm 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)