That Threat Archive: Vol 7 Black Basta

No mundo interconectado de hoje, a ameaça de ataques cibernéticos é mais prevalente do que nunca. Criminosos cibernéticos e agentes de estado-nação estão constantemente buscando explorar vulnerabilidades e roubar dados valiosos, representando um risco significativo para organizações de todos os tamanhos. Para ficar à frente dessas ameaças, as organizações precisam entender quem são esses agentes de ameaças e como eles operam.

Nesta edição do That Threat Archive, vamos mergulhar no grupo de ransomware Black Basta, onde discutiremos ferramentas, ataques recentes, alguns indicadores de comprometimento e todas as recomendações importantes para melhorar sua postura de segurança e se defender proativamente contra esses ataques cibernéticos.

Bem-vindo ao Volume 7 do That Threat Archive.

!! Então vamos ao que interessa e conheça o BLACK BASTA!!

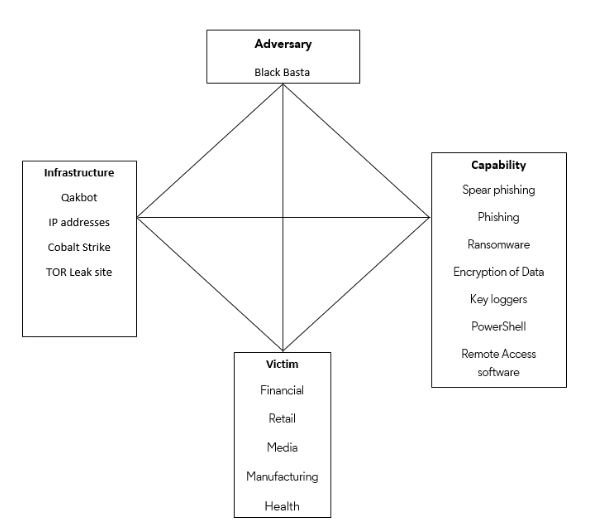

O Black Basta foi observado pela primeira vez em abril de 2022 e é um grupo de ransomware. que os pesquisadores vincularam ao grupo de hackers Fin7, também conhecido como Carbank; no entanto, outros pesquisadores sugeriram que também poderia haver links para o Conti, que desligou seus servidores em 2022.

O que significa que este grupo é muito foda e, embora seja novo na cena do ransomware, não leve esse grupo levianamente, pessoal.

Plano de fundo no Fin7

O Fin7, também conhecido como Carbanak / navegador, fez seu nome roubando mais de US$ 1 bilhão de mais de 100 empresas em 2014, começando com um software skimmer de cartão de crédito direcionado às vítimas. Nos sistemas de ponto de venda.

Black Basta foi visto como tendo uma abordagem direcionada para quem eles visam, em vez de confiar em táticas de spray e oração. Acredita-se que isso possa ser um rebranding de Conti e a pesquisa Possible mostra que também pode estar vinculado a Fin7 devido às suas semelhanças em técnicas e procedimentos táticos (TTPs), endereços IP e técnicas de evasão de EDR.

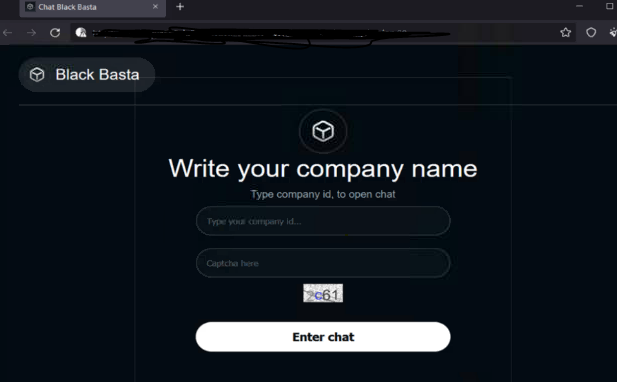

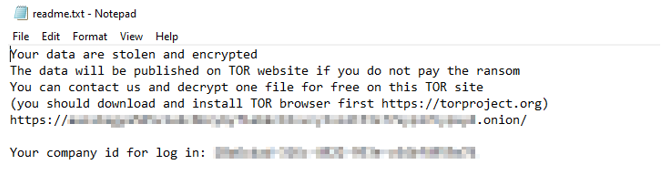

Eles usam técnicas de dupla extorsão, que é um tipo de ataque cibernético que exfiltra e criptografa os dados da vítima e exige um resgate pela descriptografia e prevenção do vazamento de dados.

Portanto, sabemos que o grupo está operando desde abril de 2022, mas é apenas março de 2023, quantos eles podem ter seriamente visado nesse período de tempo?

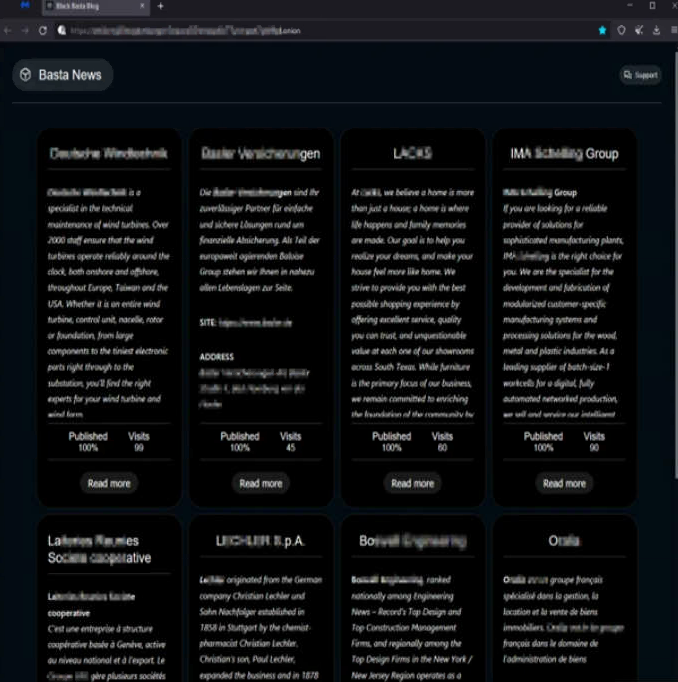

O que foi dito acima também me fez pensar e, até o momento, existem mais de 75 organizações no site, o que é muito, considerando que esse grupo não existe há tanto tempo, então eles são bastante ativos.

Violações recentes do Black Basta

ABRIL 2022:

- Black Basta aparece

- Deutsche Windtechnik é atacado por Black Basta e tem que desligar suas conexões de monitoramento remoto para suas turbinas eólicas

- A ADA (American Dental Association) tem 2,8 GB de dados roubados, 30% desses dados vazaram no site com o ataque interrompendo e-mails, telefones e sistemas de bate-papo.

- A Capita, que é uma empresa de terceirização do setor público, é atacada e tem dados confidenciais roubados, o que leva a muitas escolas e algumas infraestruturas nacionais críticas com grandes problemas de TI.

- As Páginas Amarelas no Canadá (se você for tão velho quanto eu, os livros são definitivamente muito menores, se você ainda puder encontrá-los) anunciam que são vítimas do Black Basta e foram encontrados dados roubados de passaportes, orçamento e dívidas previsão e também perda de dados de endereços e datas de nascimento dos funcionários.

- A ABB, que é uma empresa multinacional suíça, fornecedora líder de tecnologia no momento da redação deste artigo, ainda está investigando a violação.

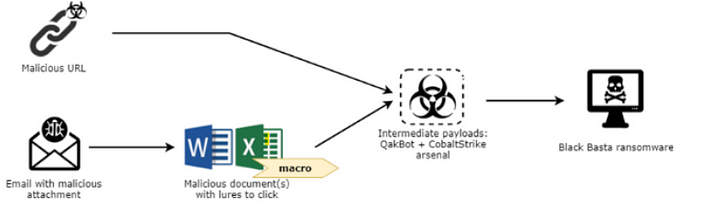

O Black Basta é escrito em C++ e é um ransomware de plataforma cruzada que afeta o Windows e o Linux. O grupo é conhecido por usar phishing com documentos/anexos maliciosos que, quando o usuário interage com o documento e baixa o Qakbot e o Cobalt Strike.

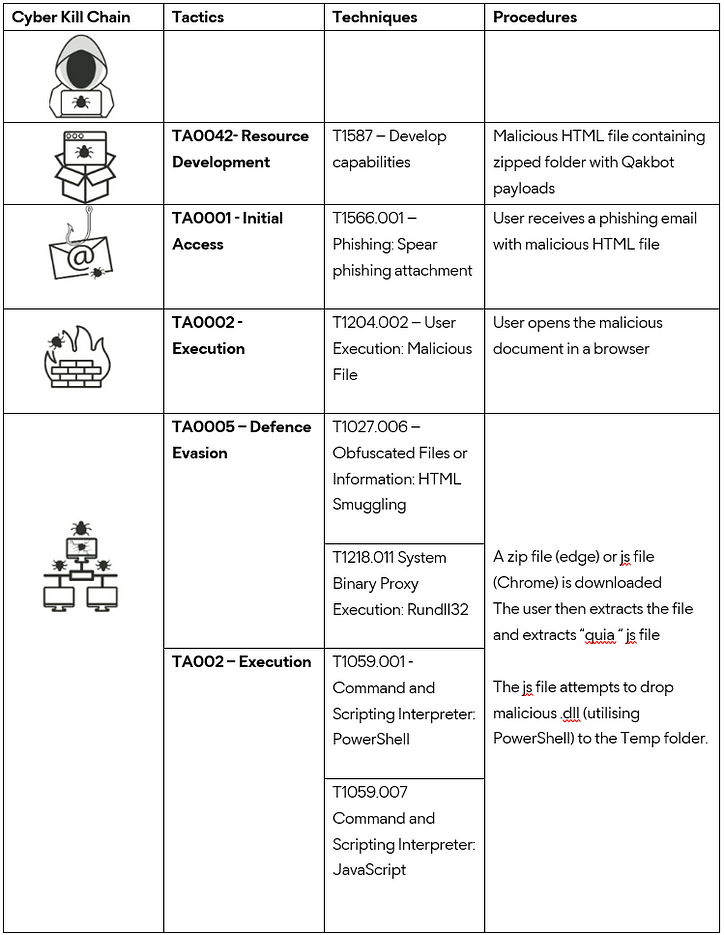

Abaixo está detalhada a cadeia Cyber Kill de como o Black Basta entra na rede usando um e-mail de phishing como acesso inicial e segue pela cadeia Kill.

Recomendações

- Eduque os funcionários sobre ameaças como phishing

- As soluções DLP (Data Loss Prevention) devem ser implementadas em todos os endpoints

- Use senhas fortes e MFA (autenticação multifator)

- Não abra links não confiáveis e anexos de e-mail sem verificar sua autenticidade

- Audite as contas de usuário, administrador e serviço para garantir que todos tenham os privilégios corretos

- Revise as estratégias de backup e garanta que vários backups sejam feitos e que um esteja isolado da rede.

- Estabeleça uma lista de permissões de software que execute apenas aplicativos legítimos

- Realize exercícios de equipe roxa e testes de penetração

- Bloqueie URLs que podem espalhar malware, por exemplo, Torrent /Warez

- Ativar proteção de credenciais para limitar ferramentas como Mimikatz

- Revise a Estratégia de Senha

- Desabilitar senhas de texto simples

- Utilize mecanismos anti-spoofing e autenticação de e-mail

IP: 23.106.160[.]188

MD5: DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Obrigado por ler estes, por favor, comente, interaja e me siga.

Fontes

- Examinando a rotina de infecção do Black Basta Ransomware (trendmicro.com)

- Empresa multinacional de tecnologia ABB atingida por ataque de ransomware Black Basta (bleepingcomputer.com)

- Ataque de ransomware Black Basta custará à Capita mais de £ 15 milhões | Computador semanalmente

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![O que é uma lista vinculada, afinal? [Parte 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)