คลังข้อมูลภัยคุกคามนั้น: เล่มที่ 7 Black Basta

ในโลกที่เชื่อมต่อถึงกันทุกวันนี้ ภัยคุกคามจากการโจมตีทางไซเบอร์นั้นแพร่หลายมากขึ้นกว่าเดิม อาชญากรไซเบอร์และผู้มีบทบาทในระดับชาติพยายามใช้ประโยชน์จากช่องโหว่และขโมยข้อมูลที่มีค่าอย่างต่อเนื่อง ซึ่งก่อให้เกิดความเสี่ยงที่สำคัญต่อองค์กรทุกขนาด เพื่อก้าวนำหน้าภัยคุกคามเหล่านี้ องค์กรต่างๆ จำเป็นต้องมีความเข้าใจว่าตัวการคุกคามเหล่านี้คือใครและดำเนินการอย่างไร

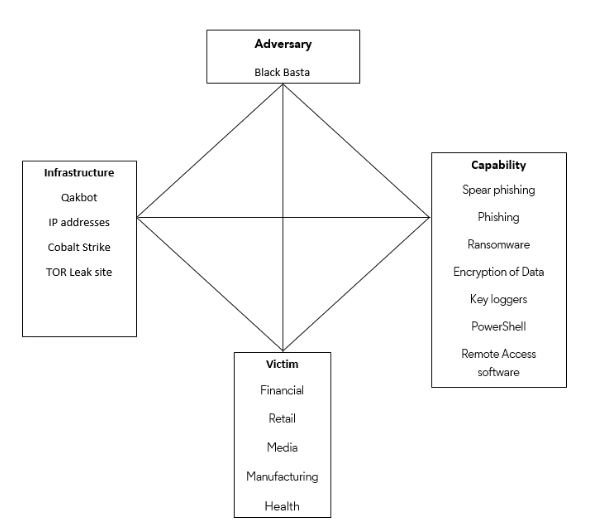

ใน That Threat Archive ฉบับนี้ เราจะดำดิ่งสู่กลุ่ม Black Basta ransomware ซึ่งเราจะหารือเกี่ยวกับการใช้เครื่องมือ การโจมตีล่าสุด ตัวบ่งชี้การประนีประนอมบางส่วน และรายการคำแนะนำที่สำคัญทั้งหมดเพื่อปรับปรุงท่าทางการรักษาความปลอดภัยของคุณและป้องกันเชิงรุกจากการโจมตีทางไซเบอร์เหล่านี้

ขอต้อนรับสู่เล่มที่ 7 ของ That Threat Archive

!! ดังนั้นมาเรียนรู้เกี่ยวกับ BLACK BASTA กันเถอะ !!

Black Bastaถูกตรวจพบครั้งแรกในเดือนเมษายน พ.ศ. 2565 และเป็นกลุ่มแรนซัมแวร์ ซึ่งนักวิจัยได้เชื่อมโยงกับกลุ่มแฮ็ค Fin7 หรือที่รู้จักในชื่อ Carbank อย่างไรก็ตาม นักวิจัยคนอื่นๆ ได้แนะนำว่าอาจมีการเชื่อมโยงไปยัง Conti ซึ่งจะปิดเซิร์ฟเวอร์ในปี 2565

หมายความว่ากลุ่มนี้ค่อนข้างแย่และแม้ว่าจะยังใหม่กับฉากแรนซัมแวร์ก็อย่ามองข้ามคนกลุ่มนี้

ความเป็นมาเกี่ยวกับ Fin7

Fin7 หรือที่รู้จักในชื่อ Carbanak / เนวิเกเตอร์ สร้างชื่อด้วยการขโมยเงิน 1 พันล้านดอลลาร์จากบริษัทมากกว่า 100 แห่งในปี 2014 เริ่มจากซอฟต์แวร์สกิมเมอร์บัตรเครดิตที่กำหนดเป้าหมายเหยื่อ ณ จุดขายของระบบ

Black Basta ได้รับการมองว่ามีวิธีการที่กำหนดเป้าหมายไปยังผู้ที่กำหนดเป้าหมายแทนที่จะใช้กลยุทธ์สเปรย์และอธิษฐาน เชื่อกันว่านี่อาจเป็นการรีแบรนด์ของ Conti และการวิจัยที่เป็นไปได้แสดงให้เห็นว่าอาจเชื่อมโยงกับ Fin7 เนื่องจากความคล้ายคลึงกันในเทคนิคและขั้นตอนยุทธวิธี (TTPs) ที่อยู่ IP และเทคนิคการหลีกเลี่ยง EDR

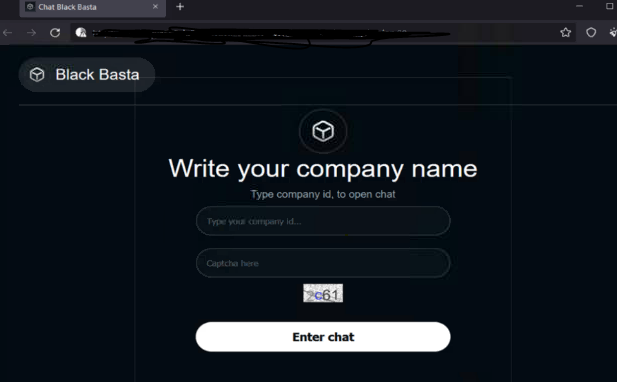

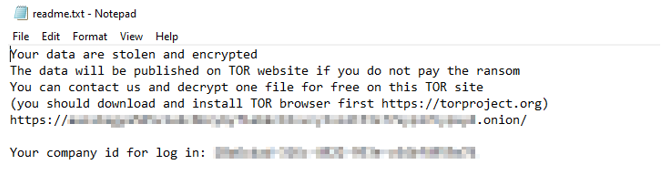

พวกเขาใช้เทคนิคการขู่กรรโชกสองครั้ง ซึ่งเป็นการโจมตีทางไซเบอร์ประเภทหนึ่ง โดยจะกรองและเข้ารหัสข้อมูลของเหยื่อ จากนั้นเรียกค่าไถ่ทั้งในการถอดรหัสและการป้องกันการรั่วไหลของข้อมูล

ดังนั้นเราจึงรู้ว่ากลุ่มนี้ดำเนินการตั้งแต่เดือนเมษายน 2565 แต่เพิ่งมีนาคม 2566 พวกเขาสามารถกำหนดเป้าหมายอย่างจริงจังในช่วงเวลาดังกล่าวได้กี่แห่ง

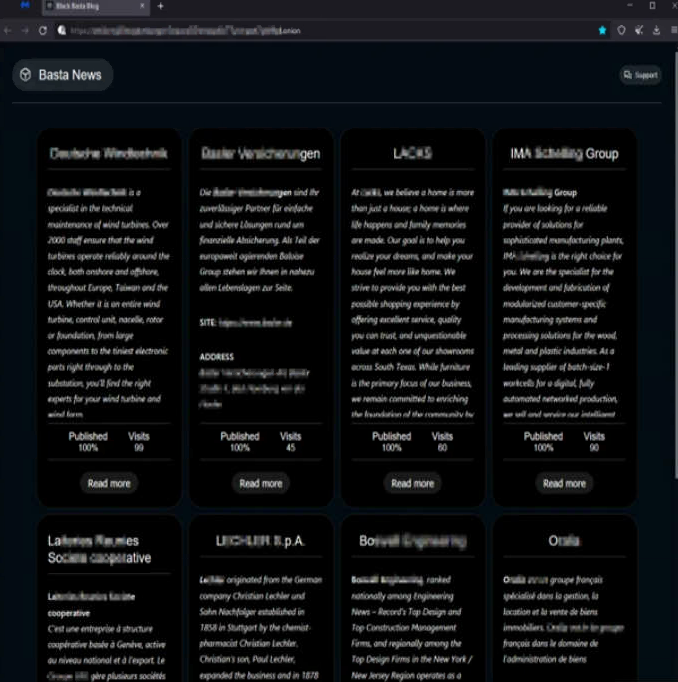

ด้านบนทำให้ฉันคิดเช่นกัน และจนถึงวันนี้ มีองค์กรมากกว่า 75 องค์กรบนไซต์ ซึ่งถือว่าเยอะมากเมื่อพิจารณาว่ากลุ่มนี้ไม่ได้อยู่มานานแล้ว ดังนั้นพวกเขาจึงค่อนข้างกระตือรือร้น

การละเมิดล่าสุดของ Black Basta

เมษายน 2565:

- บาสต้าสีดำปรากฏขึ้น

- Deutsche Windtechnik ถูกโจมตีโดย Black Basta และต้องปิดการเชื่อมต่อการตรวจสอบระยะไกลไปยังกังหันลม

- ADA (สมาคมทันตกรรมอเมริกัน) มีข้อมูล 2.8GB ที่ถูกขโมย โดย 30% ของข้อมูลนั้นรั่วไหลบนไซต์ด้วยการโจมตีที่ขัดขวางอีเมล โทรศัพท์ และระบบแชท

- Capita ซึ่งเป็นบริษัทเอาต์ซอร์สของภาครัฐถูกโจมตีและมีข้อมูลลับถูกขโมย สิ่งนี้นำไปสู่โรงเรียนหลายแห่งและโครงสร้างพื้นฐานระดับชาติที่สำคัญบางแห่งที่มีปัญหาด้านไอทีที่สำคัญ

- สมุดหน้าเหลืองในแคนาดา (ถ้าคุณอายุเท่าฉัน หนังสือจะเล็กกว่านี้มากถ้าคุณยังหาได้) ประกาศว่าพวกเขาตกเป็นเหยื่อของ Black Basta และพบว่าข้อมูลถูกขโมยไปจากหนังสือเดินทาง งบประมาณ และหนี้สิน การคาดการณ์และการสูญหายของข้อมูลที่อยู่และวันเดือนปีเกิดของพนักงาน

- ABB ซึ่งเป็นบริษัทข้ามชาติของสวิสซึ่งเป็นผู้ให้บริการเทคโนโลยีชั้นนำในขณะที่เขียนบทความนี้ยังคงตรวจสอบการละเมิดอยู่

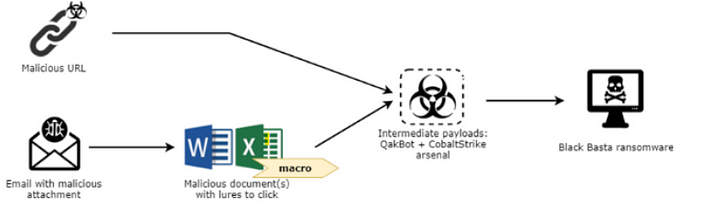

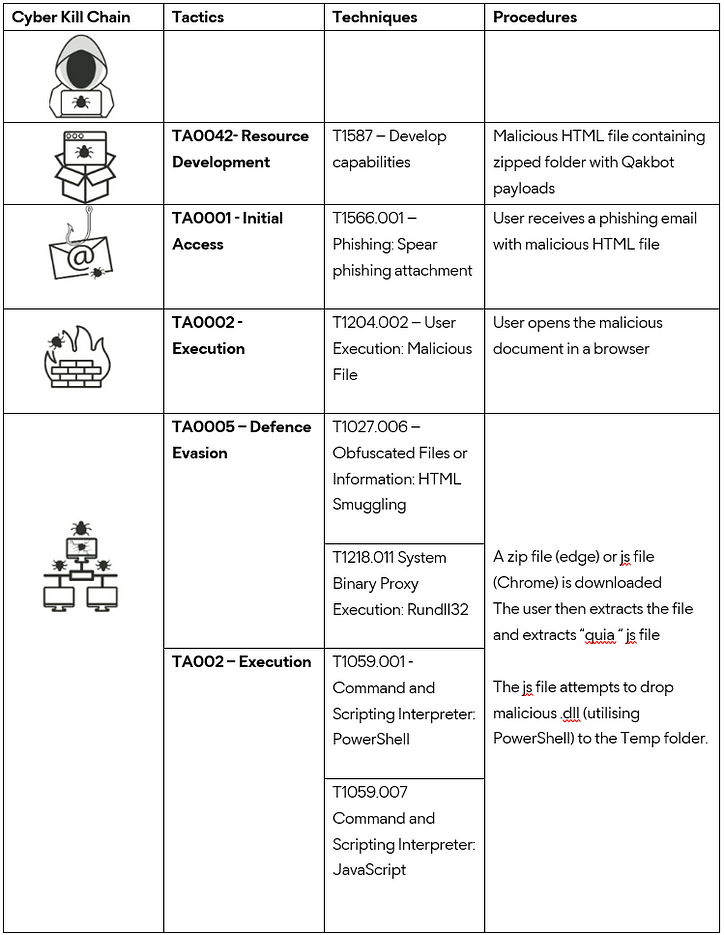

Black Basta เขียนด้วยภาษา C++ และเป็นแรนซัมแวร์ข้ามแพลตฟอร์มที่ส่งผลกระทบต่อทั้ง Windows และ Linux เป็นที่รู้กันว่ากลุ่มนี้ใช้ฟิชชิงกับเอกสาร/ไฟล์แนบที่เป็นอันตราย ซึ่งเมื่อผู้ใช้โต้ตอบกับเอกสารและดาวน์โหลด Qakbot และ Cobalt Strike

รายละเอียดด้านล่างคือเครือข่าย Cyber Kill ของวิธีการที่ Black Basta เข้าสู่เครือข่ายโดยใช้อีเมลฟิชชิ่งเป็นการเข้าถึงเบื้องต้น จากนั้นตามด้วยเครือข่าย Kill

คำแนะนำ

- ให้ความรู้แก่พนักงานเกี่ยวกับภัยคุกคาม เช่น ฟิชชิง

- ควรใช้โซลูชัน DLP (การป้องกันการสูญหายของข้อมูล) กับอุปกรณ์ปลายทางทั้งหมด

- ใช้รหัสผ่านที่รัดกุมและ MFA (การรับรองความถูกต้องด้วยหลายปัจจัย)

- อย่าเปิดลิงก์ที่ไม่น่าเชื่อถือและไฟล์แนบในอีเมลโดยไม่ตรวจสอบความถูกต้อง

- ตรวจสอบบัญชีผู้ใช้ ผู้ดูแลระบบ และบริการเพื่อให้แน่ใจว่าทั้งหมดมีสิทธิ์ที่ถูกต้อง

- ตรวจสอบกลยุทธ์การสำรองข้อมูลและตรวจสอบให้แน่ใจว่ามีการสำรองข้อมูลหลายชุดและแยกออกจากเครือข่าย

- สร้างรายการอนุญาตให้ใช้ซอฟต์แวร์ที่เรียกใช้เฉพาะแอปพลิเคชันที่ถูกกฎหมายเท่านั้น

- ทำแบบฝึกหัดทีมสีม่วงและการทดสอบการรุก

- บล็อก URL ที่อาจแพร่กระจายมัลแวร์ เช่น Torrent /Warez

- เปิดใช้ credential guard เพื่อจำกัดเครื่องมือต่างๆ เช่น Mimikatz

- ตรวจสอบกลยุทธ์รหัสผ่าน

- ปิดใช้งานรหัสผ่านข้อความล้วน

- ใช้กลไกป้องกันการปลอมแปลงและการตรวจสอบอีเมล

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

ขอบคุณที่อ่านสิ่งเหล่านี้ โปรดแสดงความคิดเห็นโต้ตอบและติดตามฉัน

แหล่งที่มา

- การตรวจสอบกิจวัตรการติดเชื้อของ Black Basta Ransomware (trendmicro.com)

- ABB บริษัทเทคโนโลยีข้ามชาติโดน Black Basta ransomware โจมตี (bleepingcomputer.com)

- แรนซั่มแวร์ Black Basta โจมตีทำให้ Capita เสียค่าใช้จ่ายมากกว่า 15 ล้านปอนด์ | คอมพิวเตอร์รายสัปดาห์

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![รายการที่เชื่อมโยงคืออะไร? [ส่วนที่ 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)