Cyberdefenders: analisi del traffico di malware 2 sfida

Qui andiamo e ci tuffiamo nella sfida dell'analisi del traffico malware 2.

Impareremo alcuni strumenti comuni e nuovi strumenti per analizzare il file pcap e utilizzeremo anche le regole Suricata trovate in Brim per identificare il trojan dannoso

Cominciamo!

Domanda 1: qual è l'indirizzo IP della VM Windows che viene infettata?

Usando NetworkMiner, possiamo esaminare la sezione degli host e ordinare i risultati per indirizzo IP.

Ora, guardando i risultati e cercando gli indirizzi IP privati, possiamo notare l'indirizzo IP 172.16.165.132 con le finestre del sistema operativo e questa è la risposta

Altrimenti, possiamo controllare su Wireshark tutti gli indirizzi IP che fanno parte degli intervalli di IP privati e il protocollo DNS:

con questo, possiamo trovare l'IP di origine che ha richiesto la traduzione del dominio e quello che ha risposto che:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Risposta : 172.16.165.132

Domanda 2 — Qual è l'indirizzo MAC della macchina virtuale infetta?

Usando lo stesso strumento di cui sopra possiamo trovare proprio sotto il campo IP — l'indirizzo MAC che stiamo cercando:

Risposta: 00:0c:29:c5:b7:a1

Domanda 3 — Quali sono l'indirizzo IP e il numero di porta che ha fornito l'exploit kit e il malware?

Utilizzando la sicurezza Brim e utilizzando le sue sezioni di rilevamento Suricata possiamo vedere un IP identificato come Trojan di rete e che è stato rilevato l'exploit kit:

Query > Suricata avvisi per origine e destinazione

Troviamo il numero di porta da cui proviene la comunicazione — per questa attività dobbiamo solo fare clic con il pulsante destro del mouse sul risultato e quindi fare clic su "Pivot to logs":

Quindi potremmo vedere la porta di origine:

Risposta: 37.143.15.180:51439

Domanda 4 — Quali sono i due FQDN che hanno fornito l'exploit kit? separati da virgola in ordine alfabetico.

Network Miner può aiutarci a trovare tutti i domini relativi al particolare IP.

Passando alla scheda Host, ordina i risultati per indirizzo IP e trova l'indirizzo IP che abbiamo trovato sopra: possiamo vedere 2 FQDN trovati su quell'IP:

Risposta: g.trinketking.com, h.trinketking.com

Domanda 5 + 6 — Qual è l'indirizzo IP e l'FQDN del sito Web compromesso?

Se il dominio dell'exploit kit è stato lanciato da un sito Web compromesso e non direttamente dall'utente, cerchiamo tutto il traffico http in cui l'IP di destinazione è 37.143.15.180 e da quello troveremo il dominio di riferimento

ip.dst == 37.143.15.180 && http

Risposta : hijinksensue.com

Quindi cercheremo in NetworkMiner il nostro nome di dominio completo, ordinando i risultati host per nome host e trovando il nostro indirizzo IP:

Risposta: 192.30.138.146

Domanda 7 — Qual è il nome exploit kit (EK) che ha distribuito il malware? (due parole)

Ogni regola in Suricata contiene la sua categoria e la sua firma dove la firma è il nome dell'avviso quando la regola corrispondeva al comportamento.

Osservando la firma di Suricata dell'IP dell'exploit kit, possiamo prestare attenzione al suo nome "ET INFO WinHttpRequest Downloading EXE"

Una semplice ricerca su Google rivela il nome dell'exploit kit: Sweet Orange

Spiegazione dell'arancia dolce:

Risposta: arancia dolce

Domanda 8 — Qual è l'URL di reindirizzamento che punta alla pagina di destinazione del kit di exploit?

Il mio pensiero era:

Se il sito Web compromesso non è quello che reindirizza a quello dannoso, quindi probabilmente esiste un dominio che reindirizza al sito dannoso solo in fase di esecuzione ed è apparso come parte del sito Web compromesso in uno stato statico, quindi cerchiamo tutti i domini con il referrer del sito compromesso in orari specifici in cui è stata inviata la richiesta al malintenzionato… inoltre escludi l'IP di destinazione del sito compromesso stesso e ricerca i file JavaScript.

Per prima cosa esaminiamo nuovamente i pacchetti dell'IP di destinazione dannoso e prestiamo attenzione al referrer:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Controllando la risposta del dominio “intensedebate.com” (IP: 192.0.65.226) — possiamo vedere chiaramente lo script, e questo non sembra uno script offuscato e dannoso:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Risposta:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Domanda 9: Qual è l'indirizzo IP dell'URL di reindirizzamento che punta alla pagina di destinazione del kit di exploit?

Seguendo il dominio che abbiamo trovato nella query sopra - Possiamo anche trovare l'IP del dominio rivedendo la scheda "Host" in NetworkMiner:

Risposta: 50.87.149.90

Domanda 10: estrarre il payload del malware (file PE) dal PCAP. Cos'è l'hash MD5?

Conosciamo l'IP e tranne i domini dell'exploit kit, quindi cerchiamoli di nuovo come indirizzo di origine per visualizzare le risposte e trovare l'exploit.

ip.src == 37.143.15.180 && http

Esportiamo i byte e utilizziamo la funzione di PowerShell “Get-FileHash” per recuperare l'MD5 e verificarlo in VT e BOOM!!!

Risposta: 1408275C2E2C8FE5E83227BA371AC6B3

Domanda 11 — Qual è il CVE della vulnerabilità sfruttata?

Sappiamo da una domanda precedente che il malware si chiama "sweet orange", quindi ho iniziato a cercare su Google "sweet orange cve".

Durante la navigazione nel sito sottostante ho notato che l'articolo sottolinea il tipo di contenuto

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Quindi combinando i risultati per cercare su Google e creando questo "Sweet orange octet stream cve"

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Domanda 12: Qual è il tipo mime del file che ha impiegato più tempo (durata) per essere analizzato utilizzando Zeek?

Mime è un tipo di media che indica la natura e il formato di un documento,

il tipo mime comune può essere visto qui:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Per trovare la durata più lunga del caricamento del tipo mime, cercheremo quali percorsi abbiamo con tutti i nostri dati in Brim facendo questa query:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Risposta: application/x-dosexec

Domanda 13 — Qual è stato il referrer per l'URI visitato che ha restituito il file "f.txt"?

Per trovare il referrer all'URI visitato che ha restituito f.txt possiamo usare Brim dove cerchiamo semplicemente tutte le richieste HTTP con un nome file di risposta che contiene f.txt e usiamo "cut" per filtrare solo l'URL del referrer

_path=="http" | "f.txt" in resp_filenames | cut referrer

Domanda 14 - Quando è stato catturato questo PCAP?

Quando osserviamo l'ora dei pacchetti catturati, a ogni pacchetto viene assegnato un timestamp: di conseguenza, possiamo prestare attenzione alla prima ora e all'ultima ora dei pacchetti e notare che sono uguali, il che significa che questo PCAP è stato acquisito il 23/11/2014

Risposta : 23/11/2014

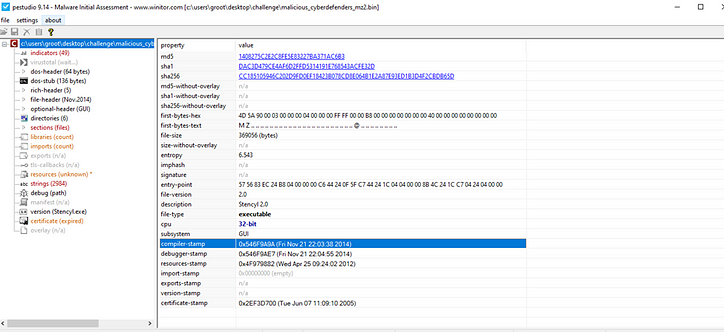

Domanda 15 — Quando è stato compilato il fascicolo PE?

Utilizzando il software PEStudio possiamo ottenere un'analisi statica completa del file incluse stringhe, hash e timestamp di compilazione:

Risposta : 21/11/2014

Domanda 16 — Qual è il nome dell'emittente del certificato SSL che è apparso solo una volta? (una parola)

Per recuperare tutti i certificati, ho cercato tutto il traffico in cui la porta è 443 e la destinazione è il nostro IP privato allo scopo di trovare tutte le risposte del "server":

tcp.port == 443 && ip.dst == 172.16.165.132

Risposta: CYBERTRUST

Domanda 17 — Quali sono state le due modalità di protezione abilitate durante la compilazione del presente fascicolo PE? Formato: separati da virgola in ordine alfabetico

Allo scopo di trovare la protezione dell'eseguibile portatile (PE) possiamo utilizzare lo strumento "winchecksec" in Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Dopo aver estratto i file e utilizzato winchecksec.exe sul nostro binario dannoso estratto fornito dal dominio del kit di exploit, possiamo vedere chiaramente 2 protezioni che corrispondono alla nostra domanda:

Secondo Google, NX è un non-Execute (secondo nome - DEP) che blocca l'esecuzione di codice dalla memoria contrassegnata come non eseguibile

La seconda protezione denominata SEH relativa all'exploit SEH che consente all'avversario di sovrascrivere un puntatore e dirigere il flusso di esecuzione verso codice dannoso

Risposta : DEP,SEH

![Che cos'è un elenco collegato, comunque? [Parte 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)