ใช้ชีวิตนอกไดรเวอร์ที่ดิน

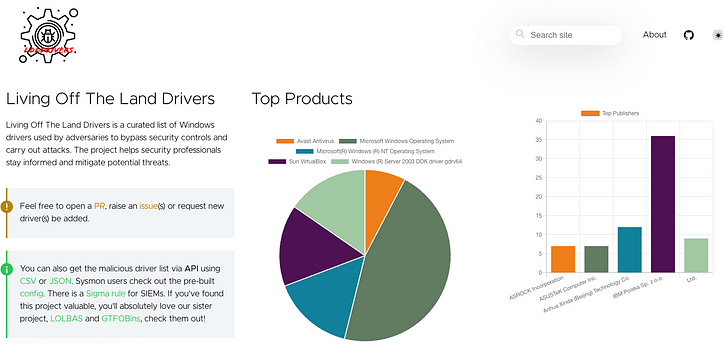

วันนี้เรารู้สึกตื่นเต้นที่จะประกาศเปิดตัวโครงการ Living Off The Land Drivers โครงการนี้มีจุดมุ่งหมายเพื่อรวบรวมโปรแกรมควบคุมที่มีช่องโหว่และเป็นอันตรายมากที่สุดเท่าที่จะเป็นไปได้ไว้ในที่เดียว ทำให้ทุกคนสามารถค้นหาและเรียนรู้จากมันได้ ทรัพยากรที่มีค่านี้ช่วยให้องค์กรเข้าใจและลดความเสี่ยงด้านความปลอดภัยที่เกี่ยวข้องกับไดรเวอร์ได้ดียิ่งขึ้น ไดรเวอร์เป็นส่วนสำคัญของการทำงานของคอมพิวเตอร์ และช่องโหว่หรือไดรเวอร์ที่เป็นอันตรายอาจก่อให้เกิดความเสี่ยงด้านความปลอดภัยที่สำคัญได้ การตรวจสอบไดรเวอร์ช่วยให้คุณตรวจพบภัยคุกคามที่อาจเกิดขึ้นได้ตั้งแต่เนิ่นๆ ทำให้คุณสามารถดำเนินการทันทีเพื่อจัดการกับช่องโหว่ ลบไดรเวอร์ที่เป็นอันตราย และลดความเสี่ยงของการถูกโจมตี

ภูมิหลังเพิ่มเติมเกี่ยวกับหัวข้อนี้อาจพบได้ในการพูด คุยSANS DFIR Summit ของฉันในหัวข้อHunting Windows U-Boats with Cyber Depth Charges

แนะนำ — LOLDrivers.io

เว็บไซต์

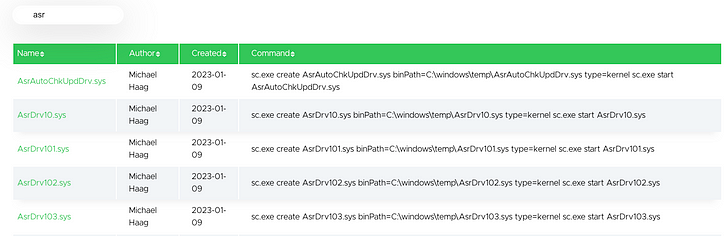

การเยี่ยมชมloldrivers.ioจะแสดงหน้า Landing Page และความสามารถในการกรองไดรเวอร์ภายในตารางด้านล่าง หรือคุณสามารถค้นหาที่ด้านขวาบน

นอกจากนี้ คุณยังสามารถคว้า ไฟล์การกำหนดค่า CSV , JSON , SysmonและกฎSigma

เหตุใดสิ่งนี้จึงสำคัญ

โครงการ Living Off The Land Drivers (LOLDrivers) เป็นผู้เปลี่ยนเกมในโลกของความปลอดภัยทางไซเบอร์และความเสถียรของระบบด้วยเหตุผลหลายประการ:

- ทรัพยากรแบบรวมศูนย์: LOLDrivers รวบรวมโปรแกรมควบคุมที่เป็นอันตรายและมีความเสี่ยงไว้ในที่เดียว ทำให้ผู้เชี่ยวชาญด้านความปลอดภัย นักวิจัย และองค์กรต่างๆ สามารถระบุและเรียนรู้เกี่ยวกับภัยคุกคามที่เกี่ยวข้องกับโปรแกรมควบคุมได้ง่ายกว่าที่เคย

- ความตระหนักที่เพิ่มขึ้น:โครงการนี้ฉายแสงให้เห็นถึงความสำคัญของความเสี่ยงด้านความปลอดภัยที่เกี่ยวข้องกับไดรเวอร์ โดยเน้นย้ำถึงความจำเป็นที่องค์กรจะต้องดำเนินการเชิงรุกในการตรวจสอบและจัดการกับช่องโหว่ที่อาจเกิดขึ้นในระบบของตน

- การลดความเสี่ยง: LOLDrivers ช่วยให้องค์กรได้รับข้อมูลเชิงลึกอันมีค่าเกี่ยวกับช่องโหว่ของโปรแกรมควบคุมและโปรแกรมควบคุมที่เป็นอันตราย ช่วยให้พวกเขาเข้าใจถึงความเสี่ยงที่พวกเขาเผชิญและใช้มาตรการที่มีประสิทธิภาพเพื่อบรรเทาความเสี่ยง ท้ายที่สุดแล้ว โอกาสที่ผู้คุกคามจะแสวงหาประโยชน์จากการโจมตีจะประสบความสำเร็จน้อยลง

- ท่าทางการรักษาความปลอดภัยที่ได้รับการปรับปรุง:ด้วยความรู้ที่ได้รับจาก LOLDrivers องค์กรต่าง ๆ สามารถสนับสนุนท่าทางการรักษาความปลอดภัยทางไซเบอร์โดยรวมโดยการจัดการเชิงรุกกับความเสี่ยงที่เกี่ยวข้องกับไดรเวอร์

- ขับเคลื่อนโดยชุมชน:โครงการนี้ส่งเสริมจิตวิญญาณของการทำงานร่วมกันและการแบ่งปันความรู้ภายในชุมชนความปลอดภัยทางไซเบอร์ กระตุ้นให้เกิดความพยายามร่วมกันในการนำหน้าภัยคุกคามและช่องโหว่ที่เกี่ยวข้องกับไดรเวอร์ที่เกิดขึ้นใหม่หนึ่งก้าว

บอกเราเพิ่มเติม!

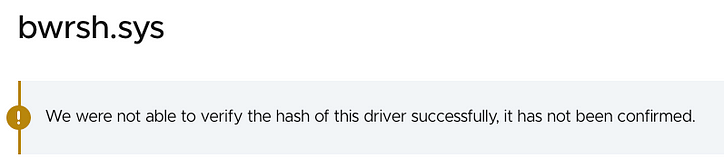

ยืนยันไม่ยืนยัน

ในขณะที่ทำงานกับMicrosoft Block Listแฮชบางตัวจะไม่ปรากฏบน VirusTotal หรือ Google ดังนั้นเราจึงสร้างคีย์ True|False ที่ยืนยันแล้วใน YAML หากมีแฮชใน VirusTotal ให้ทำเครื่องหมายฟิลด์เป็น TRUE หรือทำเครื่องหมายเป็น FALSE

หมวดหมู่

มีการแนะนำหมวดหมู่เพื่อใช้ในการติดตามไดรเวอร์ประเภทต่างๆ เราวางแผนที่จะเพิ่มหมวดหมู่เพิ่มเติมเมื่อเราดำเนินการ

ไดรเวอร์ที่มีช่องโหว่:

โปรแกรมควบคุมที่มีช่องโหว่คือส่วนประกอบซอฟต์แวร์ที่จัดการการสื่อสารระหว่างระบบปฏิบัติการของคอมพิวเตอร์และอุปกรณ์ฮาร์ดแวร์ แต่มีจุดอ่อนหรือจุดบกพร่องที่สามารถใช้ประโยชน์จากผู้ไม่ประสงค์ดีได้ ช่องโหว่เหล่านี้อาจเกิดขึ้นจากข้อผิดพลาดในการเขียนโปรแกรม การตรวจสอบอินพุตไม่เพียงพอ หรือมาตรการรักษาความปลอดภัยที่ไม่เหมาะสม รวมถึงปัจจัยอื่นๆ

ตัวอย่างได้แก่capcom.sysและasrdrv10.sys

ไดรเวอร์ที่เป็นอันตราย:

ไดรเวอร์ที่เป็นอันตรายคือส่วนประกอบซอฟต์แวร์ที่ออกแบบมาเพื่อจัดการการสื่อสารระหว่างระบบปฏิบัติการของคอมพิวเตอร์และอุปกรณ์ฮาร์ดแวร์ แต่มีเจตนาแอบแฝงที่เป็นอันตราย ซึ่งแตกต่างจากไดรเวอร์ที่มีช่องโหว่ซึ่งมีข้อบกพร่องหรือจุดอ่อนโดยไม่ได้ตั้งใจ ไดรเวอร์ที่เป็นอันตรายนั้นถูกสร้างขึ้นโดยเจตนาโดยผู้คุกคามเพื่อบุกรุกระบบ ขโมยข้อมูลที่ละเอียดอ่อน หรือดำเนินกิจกรรมที่เป็นอันตรายอื่นๆ

เราเห็นสิ่งนี้อย่างสม่ำเสมอกับแคมเปญต่างๆ เช่นDaxinหรือการโจมตีแบบกำหนดเป้าหมาย อื่นๆ ตัวอย่างได้แก่gtfkyj64.sysและwantd.sys

หมวดหมู่อื่น ๆ ที่เราเติบโต ได้แก่

- ไดรเวอร์ทดลอง

- ใบรับรองที่ถูกประนีประนอม

เราได้รวบรวมไดรเวอร์ที่เป็นที่รู้จักส่วนใหญ่ซึ่งมีช่องโหว่ แต่เราต้องการความช่วยเหลือจากคุณในการดูแลส่วนที่เหลือที่อาจแอบซ่อนอยู่ในเงามืด

การมีส่วนร่วมเป็นเรื่องง่าย! เรามีเทมเพลต YAML ที่ตรงไปตรงมาและง่ายต่อการติดตาม YAML ได้รับการออกแบบมาให้อ่านและเขียนได้ง่าย ทำให้เป็นตัวเลือกที่เป็นมิตรต่อผู้ใช้สำหรับแอปพลิเคชันต่างๆ เพื่อทำให้กระบวนการง่ายขึ้น เราได้พัฒนาแอป Streamlit ที่ใช้งานง่าย ซึ่งช่วยให้คุณสร้างไฟล์ YAML ได้อย่างรวดเร็วและง่ายดาย ส่งเสริมการมีส่วนร่วมในโครงการอย่างราบรื่น

Name: blacklotus_driver.sys

Author: Michael Haag

Created: '2023-04-05'

MitreID: T1068

Category: malicious

Verified: 'TRUE'

Commands:

Command: 'sc.exe create blacklotus_driver.sys binPath=C:\windows\temp\blacklotus_driver.sys type=kernel

sc.exe start blacklotus_driver.sys'

Description: The first in-the-wild UEFI bootkit bypassing UEFI Secure Boot on fully updated UEFI systems is now a reality. Once the persistence is configured, the BlackLotus bootkit is executed on every system start. The bootkits goal is to deploy a kernel driver and a final user-mode component.

Usecase: Elevate privileges

Privileges: kernel

OperatingSystem: Windows 10

Resources:

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/

Acknowledgement:

Person: 'Martin Smolár, ESET'

Handle: ''

Detection: []

KnownVulnerableSamples:

- Filename: 0x3440_blacklotus_v2_driver.sys

MD5: '4ad8fd9e83d7200bd7f8d0d4a9abfb11'

SHA1: '17fa047c1f979b180644906fe9265f21af5b0509'

SHA256: '749b0e8c8c8b7dda8c2063c708047cfe95afa0a4d86886b31a12f3018396e67c'

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

- Filename: 0x3040_blacklotus_beta_driver.sys

MD5: a42249a046182aaaf3a7a7db98bfa69d

SHA1: 1f3799fed3cf43254fe30dcdfdb8dc02d82e662b

SHA256: f8236fc01d4efaa48f032e301be2ebba4036b2cd945982a29046eca03944d2ae

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

ก่อนอื่นฉันอยากจะขอบคุณJose E Hernandezที่ช่วยเหลือฉันในการดำเนินโครงการจนถึงทุกวันนี้ Patrick Bareissสำหรับการฟังและสร้างการส่งผ่านครั้งแรกของการสร้าง CSV ไปยัง YAML ซึ่งเป็นแกนหลักของ LOLDrivers Mattที่มีแนวคิดเดียวกันและช่วยในการตรวจสอบและเขียนโค้ด Bohopsสำหรับฟังเสียงต้นฉบับและส่องแสงบนเส้นทางข้างหน้า

Florian RothและNasreddine Bencherchaliพร้อมสุดยอดแอสซิสต์ด้วยการเพิ่ม Sigma การเพิ่มคุณค่า และทำให้สิ่งต่าง ๆ สอดคล้องกัน!

ลิงค์ที่น่าสนใจ

- LOLDrivers.io

- GitHub Repo

- สร้าง YAMLด้วยแอพ StreamLit

- เพิ่มข้อมูลเมตาไบนารีเพิ่มเติมด้วยการรายงานเพิ่มเติม

- ทำเลที่มีทุกไดรเวอร์จากโครงการ ร้านค้าครบวงจร

- แก้ไข YAML ในแอป Streamlit

- คำอธิบายไดรเวอร์โดยละเอียด

ทำไม LOLDrivers ไม่ใช่ BYOVD?

Matt Graeber และฉันเริ่มรวบรวมไดรเวอร์ที่มีช่องโหว่เมื่อ 2-3 ปีที่แล้ว และฉันชอบชื่อ LOLDrivers ที่เราตั้งขึ้นมาก มันเกิดขึ้นเพื่อติด ไม่ต้องกังวล สามารถใช้คำพ้องความหมายกันได้

ทำไมมันใช้เวลานานมากในการทำสิ่งนี้ให้เสร็จ?

เวลา! และเราอาจสร้างมันขึ้นมาใหม่ถึง 3 ครั้ง

คนขับหาย!

ใช่ — นั่นคือเหตุผลที่คุณมาที่นี่! ส่งPRหรือเปิดGitHub Issueแล้วเราจะเพิ่มให้!

![รายการที่เชื่อมโยงคืออะไร? [ส่วนที่ 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)