Vivere dei conducenti di terra

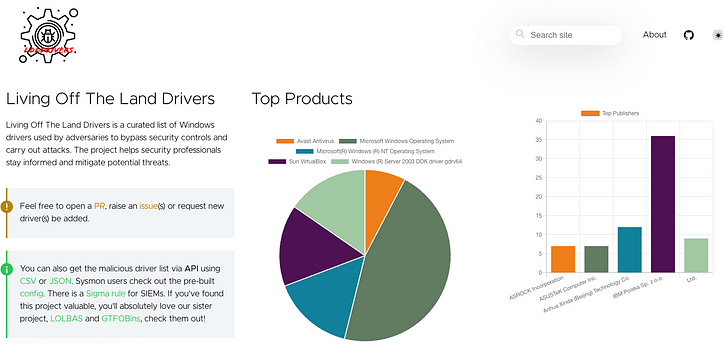

Oggi siamo lieti di annunciare l'uscita del progetto Living Off The Land Drivers. Questo progetto mira a consolidare il maggior numero possibile di driver vulnerabili e dannosi in un'unica posizione, rendendola accessibile a tutti da trovare e da cui imparare. Questa risorsa inestimabile consente alle organizzazioni di comprendere e mitigare meglio i rischi per la sicurezza legati ai conducenti. I driver sono parte integrante del funzionamento di un computer e vulnerabilità o driver dannosi possono comportare rischi significativi per la sicurezza. Il monitoraggio dei driver consente di rilevare tempestivamente potenziali minacce, consentendo di agire tempestivamente per affrontare le vulnerabilità, rimuovere driver dannosi e ridurre al minimo il rischio di sfruttamento.

Ulteriori informazioni su questo argomento possono essere trovate nel mio intervento al SANS DFIR Summit intitolato Hunting Windows U-Boats with Cyber Depth Charges .

Presentazione - LOLDrivers.io

Luogo

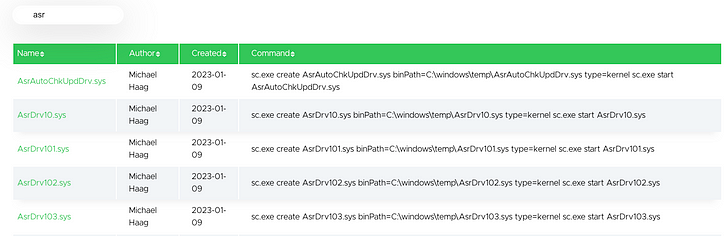

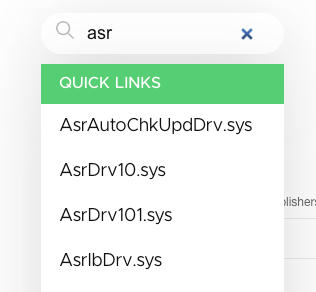

Visitando loldrivers.io ti presenterà la pagina di destinazione e la possibilità di filtrare i driver all'interno della tabella sottostante oppure puoi cercare in alto a destra.

Inoltre, hai la possibilità di prendere un file di configurazione CSV , JSON , Sysmon e una regola Sigma .

Perché questo è importante?

Il progetto Living Off The Land Drivers (LOLDrivers) è un punto di svolta nel mondo della sicurezza informatica e della stabilità del sistema per diversi motivi:

- Risorsa centralizzata: LOLDrivers riunisce driver vulnerabili e dannosi in un'unica comoda posizione, rendendo più facile che mai per i professionisti della sicurezza, i ricercatori e le organizzazioni identificare e conoscere le minacce relative ai driver.

- Maggiore consapevolezza: questo progetto fa luce sull'importanza dei rischi per la sicurezza legati ai conducenti, sottolineando la necessità per le organizzazioni di essere proattive nel monitorare e affrontare potenziali vulnerabilità nei loro sistemi.

- Mitigazione del rischio: LOLDrivers fornisce alle organizzazioni preziose informazioni sulle vulnerabilità dei driver e sui driver dannosi, consentendo loro di comprendere i rischi che devono affrontare e implementare misure efficaci per mitigarli, riducendo in ultima analisi la probabilità di successo dello sfruttamento da parte degli attori delle minacce.

- Posizione di sicurezza migliorata: con le conoscenze fornite da LOLDrivers, le organizzazioni possono rafforzare la loro posizione generale di sicurezza informatica affrontando in modo proattivo i rischi legati ai conducenti.

- Guidato dalla comunità: il progetto promuove uno spirito di collaborazione e condivisione delle conoscenze all'interno della comunità della sicurezza informatica, incoraggiando uno sforzo congiunto per stare un passo avanti rispetto alle minacce emergenti e alle vulnerabilità legate ai conducenti.

Ci dica di più!

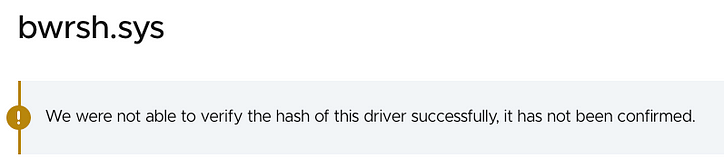

Verificato, non verificato

Mentre si lavora con Microsoft Block List , alcuni hash non sono presenti su VirusTotal o Google. Pertanto, abbiamo creato la chiave True|False verificata in YAML. Se un hash è disponibile su VirusTotal, contrassegna il campo come TRUE, altrimenti contrassegnalo come FALSE.

Categorie

Le categorie sono state introdotte come un modo per tenere traccia di diversi tipi di conducenti. Abbiamo in programma di aggiungere altre categorie man mano che avanziamo.

Conducente vulnerabile:

Un driver vulnerabile è un componente software che gestisce la comunicazione tra il sistema operativo di un computer ei relativi dispositivi hardware, ma contiene punti deboli o difetti che possono essere sfruttati da malintenzionati. Queste vulnerabilità possono derivare da errori di programmazione, convalida dell'input insufficiente o misure di sicurezza improprie, tra gli altri fattori.

Gli esempi includono capcom.sys e asrdrv10.sys .

Driver dannoso:

Un driver dannoso è un componente software progettato per gestire la comunicazione tra il sistema operativo di un computer ei relativi dispositivi hardware, ma con intenti nascosti e dannosi. A differenza dei driver vulnerabili, che contengono difetti o punti deboli non intenzionali, i driver dannosi vengono creati intenzionalmente da attori delle minacce per compromettere i sistemi, rubare informazioni sensibili o eseguire altre attività dannose.

Lo vediamo costantemente con campagne come Daxin o altri attacchi mirati . Gli esempi includono: gtfkyj64.sys e wantd.sys .

Altre categorie man mano che cresciamo includono

- Driver sperimentali

- Certificati compromessi

Abbiamo raccolto la stragrande maggioranza dei driver noti che sono vulnerabili, ma abbiamo bisogno del tuo aiuto per curare il resto che potrebbe essere là fuori in agguato nell'ombra.

I contributi sono facili! Abbiamo un modello YAML diretto e facile da seguire. YAML è progettato per essere facilmente leggibile e scrivibile, rendendolo una scelta facile da usare per varie applicazioni. Per semplificare ulteriormente il processo, abbiamo sviluppato una semplice app Streamlit che ti consente di creare file YAML in modo rapido e semplice, promuovendo contributi senza soluzione di continuità al progetto.

Name: blacklotus_driver.sys

Author: Michael Haag

Created: '2023-04-05'

MitreID: T1068

Category: malicious

Verified: 'TRUE'

Commands:

Command: 'sc.exe create blacklotus_driver.sys binPath=C:\windows\temp\blacklotus_driver.sys type=kernel

sc.exe start blacklotus_driver.sys'

Description: The first in-the-wild UEFI bootkit bypassing UEFI Secure Boot on fully updated UEFI systems is now a reality. Once the persistence is configured, the BlackLotus bootkit is executed on every system start. The bootkits goal is to deploy a kernel driver and a final user-mode component.

Usecase: Elevate privileges

Privileges: kernel

OperatingSystem: Windows 10

Resources:

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/

Acknowledgement:

Person: 'Martin Smolár, ESET'

Handle: ''

Detection: []

KnownVulnerableSamples:

- Filename: 0x3440_blacklotus_v2_driver.sys

MD5: '4ad8fd9e83d7200bd7f8d0d4a9abfb11'

SHA1: '17fa047c1f979b180644906fe9265f21af5b0509'

SHA256: '749b0e8c8c8b7dda8c2063c708047cfe95afa0a4d86886b31a12f3018396e67c'

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

- Filename: 0x3040_blacklotus_beta_driver.sys

MD5: a42249a046182aaaf3a7a7db98bfa69d

SHA1: 1f3799fed3cf43254fe30dcdfdb8dc02d82e662b

SHA256: f8236fc01d4efaa48f032e301be2ebba4036b2cd945982a29046eca03944d2ae

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

Innanzitutto voglio ringraziare Jose E Hernandez per avermi aiutato a portare il progetto dove si trova oggi. Patrick Bareiss per aver ascoltato e creato il primo passaggio della generazione da CSV a YAML, il cuore di LOLDrivers. Matt per aver avuto la stessa idea e aver assistito nella revisione e nel codice. Bohops Per ascoltare l'intonazione originale e accendere una luce sul percorso in avanti.

Florian Roth e Nasreddine Bencherchali con gli ultimi assist con l'aggiunta di Sigma, l'arricchimento e la messa in riga!

Link di interesse

- LOLDrivers.io

- Repository GitHub

- Genera YAML con l'app StreamLit

- Aggiungi più metadati binari con rapporti aggiuntivi

- Una location con tutti i driver del progetto. Sportello unico.

- Modifica YAML sull'app Streamlit .

- Descrizioni dettagliate dei driver.

Perché LOLDrivers e non BYOVD?

Matt Graeber e io avevamo iniziato una raccolta di driver vulnerabili 2-3 anni fa e mi piace molto il nome LOLDrivers che abbiamo coniato. È successo solo per attaccarsi. Non preoccuparti, possono essere usati come sinonimi.

Perché ci è voluto così tanto tempo per farlo?

Tempo! E probabilmente l'abbiamo ricostruito 3 volte.

Manca un autista!

Sì, è per questo che sei qui! Invia un PR o apri un problema GitHub e lo aggiungeremo!

![Che cos'è un elenco collegato, comunque? [Parte 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)