Cyberdéfenseurs : défi de l'analyse du trafic de logiciels malveillants 2

C'est parti pour plonger dans le défi de l'analyse du trafic des logiciels malveillants 2.

Nous apprendrons quelques outils courants et de nouveaux outils pour analyser le fichier pcap et utiliserons également les règles Suricata trouvées dans Brim pour identifier les chevaux de Troie malveillants

.

Question 1 : Quelle est l'adresse IP de la VM Windows infectée ?

En utilisant NetworkMiner - nous pouvons consulter la section des hôtes et trier les résultats par adresse IP.

Maintenant que nous regardons les résultats et recherchons les adresses IP privées, nous pouvons remarquer l'adresse IP 172.16.165.132 avec les fenêtres du système d'exploitation et c'est la réponse

Sinon, nous pouvons vérifier sur Wireshark toutes les adresses IP faisant partie des plages d'adresses IP privées et le protocole DNS :

avec cela, nous pouvons trouver l'IP source qui a demandé la traduction du domaine et celle qui a répondu :

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Réponse : 172.16.165.132

Question 2 — Quelle est l'adresse MAC de la VM infectée ?

En utilisant le même outil que ci-dessus, nous pouvons trouver juste en dessous du champ IP - l'adresse MAC que nous recherchons :

Réponse : 00:0c:29:c5:b7:a1

Question 3 — Quels sont l'adresse IP et le numéro de port qui ont livré le kit d'exploit et le logiciel malveillant ?

En utilisant la sécurité Brim et en utilisant ses sections de détection Suricata, nous pouvons voir une adresse IP identifiée comme un cheval de Troie réseau et que le kit d'exploit a été détecté :

Requêtes > Alertes Suricata par source & destination

Trouvons le numéro de port d'où provient la communication - pour cette tâche, il nous suffit de cliquer avec le bouton droit sur le résultat, puis de cliquer sur "Pivoter vers les journaux":

Ensuite, nous pourrions voir le port source :

Réponse : 37.143.15.180:51439

Question 4 — Quels sont les deux FQDN qui ont fourni le kit d'exploitation ? séparés par des virgules dans l'ordre alphabétique.

Network Miner peut nous aider à trouver tous les domaines liés à une adresse IP particulière.

En naviguant vers l'onglet Hôtes, triez les résultats par adresses IP et trouvez l'adresse IP que nous avons trouvée ci-dessus - nous pouvons voir 2 FQDN trouvés sur cette adresse IP :

Réponse : g.trinketking.com, h.trinketking.com

Question 5 + 6 — Quelle est l'adresse IP et le FQDN du site Web compromis ?

Si le domaine du kit d'exploitation a été lancé par un site Web compromis et non directement par l'utilisateur, alors recherchons tout le trafic http où l'adresse IP de destination est 37.143.15.180 et nous trouverons ainsi le domaine référent

ip.dst == 37.143.15.180 && http

Réponse : hijinksensue.com

Ensuite, nous rechercherons dans NetworkMiner notre FQDN - en triant les résultats des hôtes par nom d'hôte et trouverons notre adresse IP :

Réponse : 192.30.138.146

Question 7 — Quel est le nom du kit d'exploit (EK) qui a livré le logiciel malveillant ? (deux mots)

Chaque règle dans Suricata contient sa catégorie et sa signature où la signature est le nom de l'alerte lorsque la règle correspond au comportement.

Lorsque l'on regarde la signature de Suricata du kit d'exploit IP — on peut prêter attention à son nom "ET INFO WinHttpRequest Downloading EXE"

Une simple recherche dans Google révèle le nom du kit d'exploit : Sweet Orange

Orange douce Explication :

Réponse : Orange douce

Question 8 — Quelle est l'URL de redirection qui pointe vers la page d'accueil du kit d'exploitation ?

Ma réflexion était :

Si le site Web compromis n'est pas celui qui redirige vers le site malveillant, il y a probablement un domaine qui redirige vers le site malveillant uniquement pendant l'exécution et est apparu dans le cadre du site Web compromis dans un état statique, alors recherchons tous les domaines avec le référent du site Web compromis à des moments précis où la demande envoyée au malveillant… exclut en outre l'adresse IP de destination du site Web compromis lui-même et recherche des fichiers JavaScript.

Examinons d'abord à nouveau les paquets de l'adresse IP de destination malveillante et prêtons attention au référent :

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

En vérifiant la réponse du domaine "intensedebate.com" (IP : 192.0.65.226) - nous pouvons voir clairement le script, et cela ne ressemble pas à un script obscurci et malveillant :

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Répondre:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Question 9 : Quelle est l'adresse IP de l'URL de redirection qui pointe vers la page de destination du kit d'exploitation ?

En suivant le domaine que nous avons trouvé dans la requête ci-dessus - Nous pouvons également trouver l'adresse IP du domaine en examinant l'onglet "Hôtes" dans NetworkMiner :

Réponse : 50.87.149.90

Question 10 : Extrayez la charge utile du logiciel malveillant (fichier PE) du PCAP. Qu'est-ce que le hachage MD5 ?

Nous connaissons l'adresse IP et sauf que les domaines du kit d'exploit, alors recherchons-les à nouveau comme adresse source pour afficher les réponses et trouver l'exploit.

ip.src == 37.143.15.180 && http

Exportons les octets et utilisons la fonction de PowerShell "Get-FileHash" pour récupérer le MD5 et le vérifier dans VT et BOOM !!!

Réponse : 1408275C2E2C8FE5E83227BA371AC6B3

Question 11 — Quel est le CVE de la vulnérabilité exploitée ?

Nous savons par une question précédente que le malware s'appelait "sweet orange" alors j'ai commencé à chercher dans Google "sweet orange cve".

En parcourant le site ci-dessous, j'ai remarqué que l'article met l'accent sur le type de contenu

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Ensuite, combinez les résultats pour rechercher dans Google et créez ce "Sweet orange octet stream cve"

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Question 12 : Quel est le type mime du fichier qui a mis le plus de temps (durée) à être analysé avec Zeek ?

Le mime est un type de média qui indique la nature et le format d'un document,

le type mime commun peut être vu ici :https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Pour trouver la plus longue durée de chargement de type mime, nous allons regarder quels chemins nous avons avec toutes nos données dans Brim en faisant cette requête :

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Réponse : application/x-dosexec

Question 13 — Quel était le référent de l'URI visité qui a renvoyé le fichier « f.txt » ?

Pour trouver le référent de l'URI visité qui a renvoyé le f.txt, nous pouvons utiliser Brim où nous recherchons simplement toutes les requêtes HTTP avec un nom de fichier de réponse contenant f.txt et utilisons "couper" pour filtrer uniquement l'URL de référence.

_path=="http" | "f.txt" in resp_filenames | cut referrer

Question 14 — Quand ce PCAP a-t-il été capturé ?

Lorsque vous regardez l'heure des paquets capturés, chaque paquet reçoit un horodatage - par conséquent, nous pouvons prêter attention à l'heure la plus ancienne et à la dernière heure des paquets et remarquer qu'ils sont identiques, ce qui signifie que ce PCAP a été capturé sur 23/11/2014

Réponse : 23/11/2014

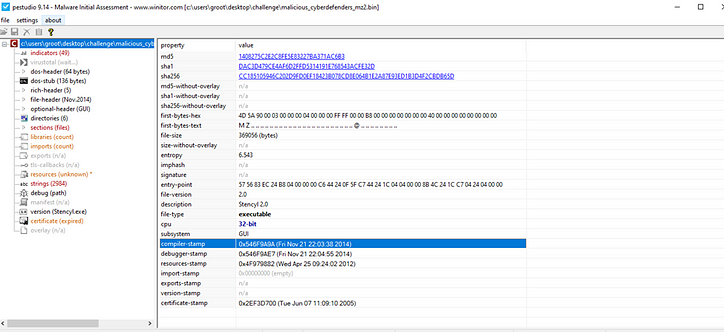

Question 15 — Quand le fichier PE a-t-il été compilé ?

En utilisant le logiciel PEStudio, nous pouvons obtenir une analyse statique complète du fichier, y compris les chaînes, les hachages et l'horodatage de compilation :

Réponse : 21/11/2014

Question 16 — Quel est le nom de l'émetteur du certificat SSL qui n'est apparu qu'une seule fois ? (un mot)

Pour récupérer tous les certificats — j'ai recherché tout le trafic où le port est 443 et la destination est notre adresse IP privée dans le but de trouver toutes les réponses "serveur":

tcp.port == 443 && ip.dst == 172.16.165.132

Réponse : CYBERCONFIANCE

Question 17 — Quelles étaient les deux méthodes de protection activées lors de la compilation du présent fichier PE ? Format : séparés par des virgules dans l'ordre alphabétique

Dans le but de trouver la protection des exécutables portables (PE), nous pouvons utiliser l'outil "winchecksec" dans Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Après avoir extrait les fichiers et utilisé winchecksec.exe sur notre binaire malveillant extrait fourni par le domaine du kit d'exploit, nous pouvons voir clairement 2 protections qui correspondent à notre question :

Selon Google, NX est un non-Execute (deuxième nom - DEP) qui bloque l'exécution du code à partir de la mémoire marquée comme non exécutable

La deuxième protection appelée SEH qui concernait l'exploit SEH qui permettait à l'adversaire d'écraser un pointeur et de diriger le flux d'exécution vers un code malveillant

Réponse : DEP,SEH

![Qu'est-ce qu'une liste liée, de toute façon? [Partie 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)