Koniec z hasłami — w jaki sposób klucze dostępu zastąpią Twoje hasło

Aby uniknąć niejasności, zostaną użyte następujące terminy;

uwierzytelniacz ; Telefon komórkowy używany do logowania

strona internetowa ; Witryna lub aplikacja, z której korzysta użytkownik, aby złożyć wniosek o zalogowanie

serwis ; Dostawca świadczący daną usługę, np. Google Mail, Microsoft Outlook

Jaki jest problem z hasłami?

Hasła są synonimem naszego korzystania z Internetu, używamy ich do logowania się do naszych e-maili, kont w mediach społecznościowych lub sprawdzania salda bankowego. Przypomina się nam o ustawianiu „dobrych” złożonych haseł, przy czym każda witryna ma własną definicję tego, jak dobrze wygląda.

Pomimo tych wysiłków hasła pozostają słabością, ponieważ wiele osób używa słabych haseł i/lub tego samego hasła na różnych kontach. Często niektóre padają ofiarą stron internetowych udających prawdziwe usługi, co jest znane jako phishing. W tym miejscu użytkownicy klikają link, który uważają za autentyczny, ale w rzeczywistości jest to fałszywa strona internetowa stworzona w celu kradzieży hasła użytkownika.

Bardzo dobre fałszywe witryny „phishingowe” mogą również nakłaniać użytkowników do uwierzytelniania wieloskładnikowego (MFA), jeśli typ MFA nie został zaprojektowany tak, aby był odporny na ataki phishingowe. Jednak posiadanie jakiegokolwiek MFA jest lepsze niż brak MFA.

Czym są klucze dostępu

Klucze dostępu zastępują hasła i są zaprojektowane tak, aby były odporne na ataki typu phishing. Ułatwiają również proces logowania użytkownikom, a także są bezpieczniejsze.

Weźmy jako przykład Batool, używała hasła do logowania się na swoje konto Gmail. Przechodząc do klucza dostępu, może zalogować się za pomocą odcisku palca lub twarzy. Hasło staje się alternatywną metodą na wypadek, gdyby nie mogła użyć klucza dostępu (hasła zostaną ostatecznie wycofane w pewnym momencie).

Klucze dostępu wykorzystują koncepcję kluczy prywatnych i publicznych , zamiast hasła Batool ma teraz klucz prywatny, który jest bezproblemowo tworzony, przechowywany i zarządzany przez jej telefon komórkowy. Może to odbywać się za pośrednictwem aplikacji uwierzytelniającej lub w systemie operacyjnym.

Telefon Batool wie, jak automatycznie przesyłać jej nowy klucz publiczny do Gmaila w ramach tworzenia klucza dostępu w Gmail.com.

Gmail wie teraz o kluczu publicznym Batool i dlatego poprosi ją o potwierdzenie, że należy on do niej, wymagając od Batool odblokowania jej telefonu i podpisania go przy użyciu jej klucza prywatnego.

Wszystko to dzieje się w tle między Gmail.com a jej telefonem, Batool musi się tylko martwić o użycie swojego odcisku palca lub odblokowania biometrycznego twarzy, jak zwykle. Być może będzie musiała wybrać klucz dostępu, jeśli ma skonfigurowanych wiele różnych kont Gmail.com.

Fałszywe strony internetowe stanowią teraz mniejsze zagrożenie, ponieważ nie mają klucza publicznego Batool, więc nie może się zalogować. Pamiętaj, że klucz prywatny nigdy nie opuszcza jej telefonu komórkowego.

Jak więc Batool przechodzi od hasła do klucza dostępu?

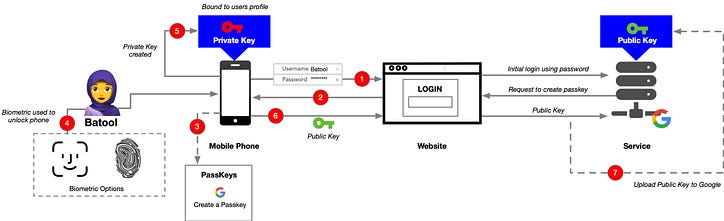

Poniższy diagram pokazuje, jak Batool przechodzi od używania hasła do klucza dostępu do swojego konta Gmail.

1- Batool loguje się do usługi (Gmail) przy użyciu swojej nazwy użytkownika i hasła.

2- Gmail obsługuje teraz klucze dostępu, do Batool wysyłana jest prośba o utworzenie klucza dostępu lub konieczne może być przejście do strony g.co/passkeys .

3- Pojawi się powiadomienie o utworzeniu klucza dostępu.

4- Batool decyduje się na utworzenie klucza dostępu i zostaje poproszona o odblokowanie telefonu przy użyciu opcji biometrycznej, co pozwala jej telefonowi na bezpieczne utworzenie nowego klucza dostępu do Gmail.com i bezpieczne przechowywanie go dla niej.

5- Klucz prywatny jest powiązany z jej profilem użytkownika, tj. synchronizowany na jej urządzeniach. W tym przykładzie Batool używa iPhone'a, więc można go zsynchronizować za pomocą iCloud. Jednak różne metody mogą być stosowane przez różnych dostawców, np. Microsoft Authenticator lub Google Password Manager.

6 – Odpowiedni klucz publiczny jest wysyłany do Gmaila.

7- Google przechowuje TYLKO ten klucz publiczny i jest używany w przyszłych próbach logowania do sprawdzania poprawności podpisów podpisanych przez Batool.

Gdy Batool używa swojego odcisku palca lub twarzy, aby użyć klucza dostępu, przypomina to odblokowanie urządzenia lub zalogowanie się do bankowości internetowej — cyfrowa reprezentacja jej odcisku palca lub twarzy NIGDY nie opuszcza telefonu komórkowego , jest przechowywana w telefonie w postaci zaszyfrowanej i nie można jej do których dostęp ma Gmail lub ktokolwiek, kto wyprodukował urządzenie, na przykład Apple lub Android.

Teraz Batool ma klucz dostępu, jak działa proces logowania?

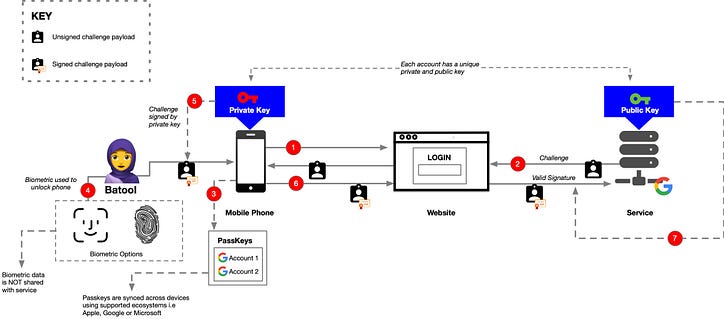

Poniższy diagram pokazuje, w jaki sposób Batool będzie logować się do swojego konta Gmail przy użyciu swojego klucza dostępu.

1- Batool przegląda stronę logowania do danej usługi, w tym przypadku do Gmaila.

2- Firma Batool utworzyła wcześniej klucz dostępu (patrz wyżej) do Gmaila, więc usługa Gmail wysyła wyzwanie.

3- Wyzwanie jest odbierane przez telefon Batool i pojawia się jako lista dostępnych kluczy dostępu z usługi, np. jeśli Batool ma więcej niż jedno konto Gmail, pojawią się dwa klucze dostępu

4- Batool wybiera klucz dostępu do swojego konta Gmail, a następnie używa danych biometrycznych do odblokowania swojego telefonu komórkowego, dzięki czemu jej telefon może używać klucza prywatnego.

5- Wyzwanie od Google jest następnie podpisywane kluczem prywatnym Batool.

6- Podpisane wyzwanie jest następnie wysyłane do Google, co daje pewność, że Batool się loguje.

7 - Google używa klucza publicznego Batool do potwierdzenia udanego logowania.

Od teraz, logując się do Google, Google będzie pytać o klucz dostępu, gdy tylko będzie to możliwe. Jeśli klucz dostępu nie jest dostępny, Batool może nadal używać swojego hasła Google.

Jest to część stopniowego przechodzenia na klucze dostępu, ponieważ coraz więcej usług obejmuje klucze dostępu. Miejmy nadzieję, że przyszłość będzie bez haseł i silniejsza odporność na phishing.

Apple, Google i Microsoft współpracują w celu zwiększenia świadomości i wdrażania kluczy dostępu. Więcej informacji na ten temat znajdziesz tutaj .

Ogromne podziękowania dla Joela Samuela i Ali Sarraf za recenzję tego artykułu.

![Czym w ogóle jest lista połączona? [Część 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)