Log4j: Jak bardzo jesteśmy popieprzeni?

Cóż, z pewnością był to rok cybernetycznych porażek , więc dlaczego by nie powiązać rzeczy z ładną, grubą luką w zabezpieczeniach, która wpływa na prawie wszystko w Internecie? To brzmi dobrze.

Krótko mówiąc, błąd Apache log4j jest zły . Według Jen Easterly, dyrektor Amerykańskiej Agencji Bezpieczeństwa Cybernetycznego i Infrastruktury, jest to „jeden z najpoważniejszych” przypadków, jakie widziała w swojej „całej karierze”. W niedawnym wystąpieniu w mediach Easterly powiedziała dziennikarzom , że urzędnicy federalni w pełni spodziewają się, że „luka będzie szeroko wykorzystywana przez wyrafinowane podmioty”, a jej kolega, Jay Gazlay z biura zarządzania lukami w zabezpieczeniach CISA, pomocnie ujawnił, że błąd prawdopodobnie dotyczy „ setek miliony urządzeń”.

WIĘCEJ: Co to jest Web3 i dlaczego warto się tym przejmować?

Chociaż zwykli użytkownicy sieci nie mogą wiele zrobić w tej całej sytuacji, wiedza o tym, co się dzieje, może być pomocna. Oto krótki przegląd wszystkich okropności.

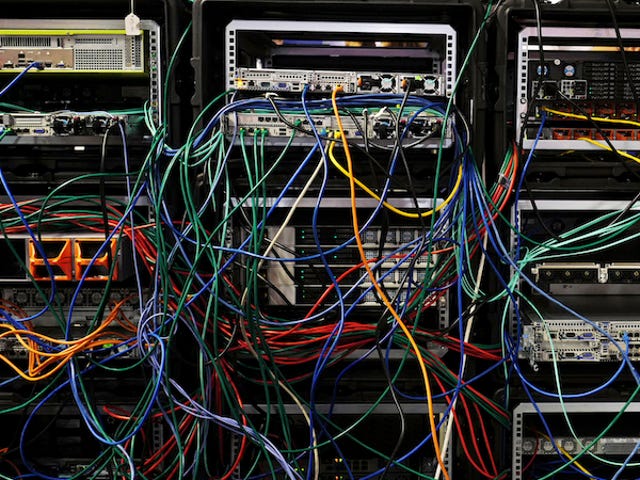

Program, którego dotyczy problem, Apache's log4j, to bezpłatna biblioteka logowania o otwartym kodzie źródłowym, z której korzysta wiele firm. Biblioteki rejestrowania są wdrażane przez inżynierów w celu rejestrowania działania programów; pozwalają na audyt kodu i są rutynowym mechanizmem badania błędów i innych problemów z funkcjonalnością. Ponieważ log4j jest darmowy i cieszy się powszechnym zaufaniem, duże i małe firmy wykorzystują go do wszelkiego rodzaju rzeczy. Ironia polega oczywiście na tym, że to narzędzie do sprawdzania błędów ma teraz błąd.

Badacze bezpieczeństwa zaczęli nazywać tę lukę „Log4Shell”, ponieważ jej właściwe wykorzystanie może skutkować uzyskaniem dostępu przez powłokę (nazywanego również „zdalnym dostępem za pomocą kodu”) do systemu serwera. Tymczasem jego oficjalne oznaczenie to CVE-2021-44228 i ma ocenę ważności 10 w skali Common Vulnerability Scoring System — najwyraźniej najgorsza, jaką można uzyskać. Po raz pierwszy został publicznie ujawniony 9 grudnia, mniej niż tydzień temu, po tym, jak został zauważony przez członka zespołu Cloud Security Alibaba, faceta o imieniu Chen Zhaojun.

Technicznie rzecz biorąc, błąd jest luką umożliwiającą zdalne wykonanie kodu zero-day, co oznacza, że „pozwala atakującym pobierać i uruchamiać skrypty na docelowych serwerach, pozostawiając je otwarte na pełną zdalną kontrolę”, napisali badacze Bitdefender w niedawnym zestawieniu podatność. Jest to również dość łatwe do wykorzystania — przestępcy nie muszą wiele robić, aby spowodować piekielnie dużo kłopotów.

Ze względu na wszechobecność log4j większość największych platform internetowych jest związana z klęską. Opublikowano wiele list , które rzekomo pokazują, kogo to dotyczy, a kogo może to dotyczyć, chociaż w tym momencie całkowicie kompleksowa rachunkowość wydaje się donkiszotowską ambicją . Według różnych raportów, wśród poszkodowanych są wielkie nazwiska, takie jak Apple, Twitter, Amazon, LinkedIn, CloudFlare i inne.

Firmy, które ostatecznie potwierdziły swoje zaangażowanie, często zgłaszały, że wiele ich produktów i usług wymaga poprawek. Na przykład firma VMWare zajmująca się przetwarzaniem w chmurze informuje , że dotyczy to 44 jej produktów. Gigant sieciowy Cisco twierdzi, że 35 jego narzędzi jest podatnych na ataki. Fortigard, czołowa firma zajmująca się cyberbezpieczeństwem, niedawno ujawniła , że problem dotyczy co najmniej tuzina jej produktów. Lista jest długa.

Amazon jest oczywiście jedną z największych firm na tej liście. Gigant technologiczny regularnie publikuje aktualizacje dotyczące swoich produktów i usług (których wydaje się być całkiem sporo), podczas gdy Apple niedawno potwierdziło, że błąd dotyczy iCloud, a następnie sam się załatał . Inne firmy wciąż badają, czy zostały spieprzone, w tym giganci technologiczni, tacy jak Blackberry, Dell, Huawei i Citrix, a także czołowe firmy technologiczne, takie jak SonicWall, McAfee, TrendMicro, Oracle, Qlik i wiele, wiele innych.

Ale błąd może również wyjść poza technologię i zadzierać z branżami, których naturalnie nie kojarzysz z tego rodzaju problemami. Dragos, który analizuje bezpieczeństwo w odniesieniu do systemów operacyjnych i przemysłowych, napisał niedawno :

Więc to zła wiadomość. Dobre wieści? JK, nie ma dobrych wieści. Zamiast tego mamy więcej złych wiadomości: ta luka w zabezpieczeniach jest już przedmiotem masowych prób wykorzystania przez hordy cyberprzestępców. Badacze bezpieczeństwa w Internecie zaczęli publikować raporty na temat aktywności, którą obserwują — i nie jest to szczególnie ładne.

Duża część problemu polega na tym, że większość przestępców dowiedziała się o luce log4j mniej więcej w tym samym czasie, co wszyscy inni. W związku z tym od zeszłego tygodnia liczba prób wykorzystania podatnych na ataki systemów i platform wzrosła wykładniczo — hakerzy w całej sieci zaciekle starają się wykorzystać tę wyjątkowo okropną sytuację. Firma Check Point, zajmująca się bezpieczeństwem cybernetycznym, opublikowała ostatnio dane pokazujące, że zaobserwowała eksplozję prób exploitów od czasu pierwszych ujawnień o błędzie. Raport zauważa:

Sergio Caltagirone, wiceprezes ds. wywiadu zagrożeń w firmie Dragos zajmującej się bezpieczeństwem cybernetycznym, powiedział Gizmodo, że tego rodzaju działania są w zasadzie równe kursowi. „Jest wysoce prawdopodobne i oczekiwane, że oprogramowanie ransomware w końcu wykorzysta lukę w zabezpieczeniach log4j. Zwłaszcza, że podatne na ataki systemy są prawdopodobnie krytycznymi zasobami, takimi jak serwery” – powiedział w e-mailu.

Rzeczywiście, firma Bitdefender zajmująca się cyberbezpieczeństwem opublikowała we wtorek badania, które wydają się pokazywać próby wykorzystania wrażliwych maszyn przez nową rodzinę oprogramowania ransomware znanego jako „Khonsari”. Według badań hakerzy ransomware Khonsari atakowali systemy Microsoftu, pozostawiając po sobie notatki z żądaniem okupu.

I chociaż oprogramowanie ransomware jest jednym z głównych problemów, inni specjaliści ds . ogólne skany i rozmieszczenie latarni Cobalt-Strike.

W wielu przypadkach ataki te wydają się nadchodzić szybko i wściekle. „Widzimy ponad 1000 prób wykorzystania exploitów na sekundę. A ładunki stają się coraz bardziej przerażające. Ładunki oprogramowania ransomware zaczęły obowiązywać w ciągu ostatnich 24 godzin” — napisał na Twitterze Matthew Prince, dyrektor generalny Cloudflare, który najwyraźniej również obserwuje aktywność związaną z wykorzystywaniem.

Co gorsza, w tym tygodniu odkryto drugą lukę w zabezpieczeniach, nazwaną CVE-2021-45046 . Badacze z LunaSec powiedzieli, że poprzednio załatane systemy mogą nadal działać w konflikcie z najnowszym błędem, a Apache wydał już aktualizację, aby złagodzić ryzyko.

Jeśli jesteś zwykłym użytkownikiem sieci, jedyne, co możesz teraz zrobić, to zaktualizować swoje urządzenia i aplikacje, gdy pojawi się monit, i mieć nadzieję, że platformy, na których polegasz, są wystarczająco szybkie, aby zidentyfikować luki w zabezpieczeniach, wyczarować łatki, i wypchnij aktualizacje. Krótko mówiąc: trzymajcie się wszyscy.