Archiwum tego zagrożenia: tom 7 Black Basta

W dzisiejszym połączonym świecie zagrożenie cyberatakami jest bardziej powszechne niż kiedykolwiek. Cyberprzestępcy i podmioty państwowe nieustannie starają się wykorzystywać luki w zabezpieczeniach i kraść cenne dane, stanowiąc poważne zagrożenie dla organizacji każdej wielkości. Aby wyprzedzać te zagrożenia, organizacje muszą rozumieć, kim są ci aktorzy i jak działają.

W tym wydaniu Archiwum tego zagrożenia zagłębimy się w grupę dotyczącą oprogramowania ransomware Black Basta, w której omówimy narzędzia, ostatnie ataki, niektóre wskaźniki naruszenia bezpieczeństwa oraz listę wszystkich ważnych zaleceń dotyczących poprawy stanu bezpieczeństwa i proaktywnej obrony przed tymi cyberatakami.

Witamy w 7. tomie Archiwum tego zagrożenia.

!! Więc przejdźmy do tego i poznajmy BLACK BASTA !!

Black Basta został po raz pierwszy zaobserwowany w kwietniu 2022 roku i jest grupą ransomware. którą badacze powiązali z grupą hakerską Fin7, znaną również jako Carbank, jednak inni badacze sugerowali, że mogą istnieć również powiązania z Conti, które zamknęły swoje serwery w 2022 roku.

Oznacza to, że ta grupa jest dość twarda i chociaż jest nowa na scenie oprogramowania ransomware, nie lekceważcie tej grupy.

Tło na Fin7

Fin7, znany również jako Carbanak / navigator, wyrobił sobie markę, kradnąc 1+miliard dolarów od ponad 100 firm w 2014 roku, zaczynając od oprogramowania skimmera kart kredytowych, którego celem były ofiary. Systemy w punktach sprzedaży.

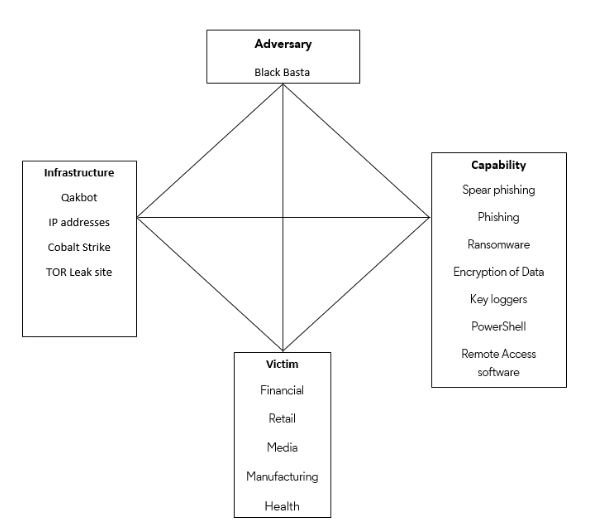

Widziano, że Czarna Basta ma ukierunkowane podejście do celu, zamiast polegać na taktyce spryskiwania i modlitwy. Uważa się, że może to być rebranding firmy Conti, a możliwe badania pokazują, że może to być również powiązane z Fin7 ze względu na podobieństwa w technikach i procedurach taktycznych (TTP), adresach IP i technikach unikania EDR.

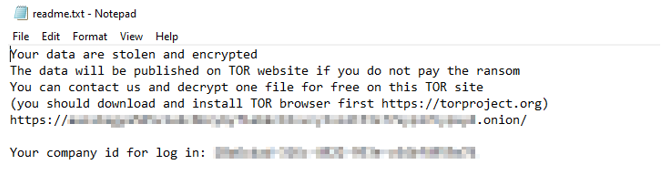

Wykorzystują techniki podwójnego wymuszenia, które są rodzajem cyberataku polegającego na eksfiltracji i szyfrowaniu danych ofiary, a następnie żądają okupu zarówno za odszyfrowanie, jak i zapobieganie wyciekowi danych.

Wiemy więc, że grupa działa od kwietnia 2022 r., ale to dopiero marzec 2023 r., do ilu osób można ich poważnie namierzyć w tym przedziale czasowym?

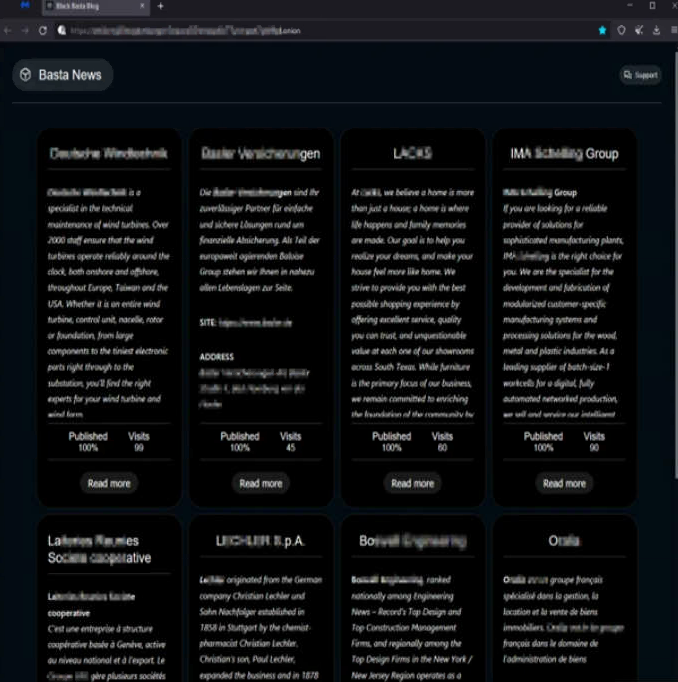

Powyższe skłoniło mnie również do przemyśleń, a do tej pory na stronie jest ponad 75 organizacji, co jest bardzo dużo, biorąc pod uwagę, że ta grupa nie istnieje tak długo, więc są dość aktywne.

Ostatnie naruszenia Black Basta

KWIECIEŃ 2022:

- Pojawia się Czarna Basta

- Deutsche Windtechnik zostaje zaatakowany przez Black Basta i musi zamknąć swoje zdalne połączenia monitorujące z turbinami wiatrowymi

- ADA (American Dental Association) wykradziło 2,8 GB danych, z czego 30% wyciekło na stronę w wyniku ataku zakłócającego pocztę elektroniczną, telefony i systemy czatu.

- Capita, która jest firmą outsourcingową sektora publicznego, zostaje zaatakowana i skradziono poufne dane, co prowadzi do wielu szkół i niektórych krytycznych elementów infrastruktury krajowej z poważnymi problemami informatycznymi.

- Yellow Pages w Kanadzie (jeśli masz tyle lat co ja, książki są zdecydowanie mniejsze, jeśli nadal możesz je znaleźć) ogłaszają, że są ofiarami Black Basta i stwierdzono, że dane zostały skradzione z paszportów, budżetu i długów prognozowanie, a także utratę danych adresowych i dat urodzenia pracowników.

- ABB, szwajcarska międzynarodowa firma, która w chwili pisania tego tekstu jest wiodącym dostawcą technologii, wciąż prowadzi dochodzenie w sprawie naruszenia.

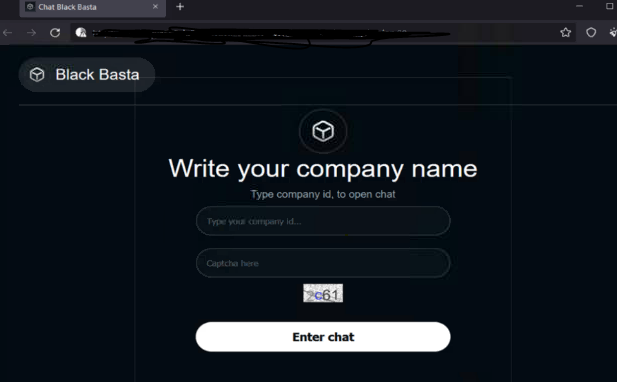

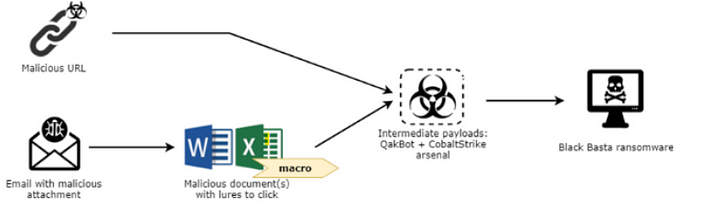

Black Basta jest napisany w C++ i jest wieloplatformowym oprogramowaniem ransomware, które wpływa zarówno na system Windows, jak i Linux. Wiadomo, że grupa wykorzystuje phishing ze złośliwymi dokumentami/załącznikami, które następnie, gdy użytkownik wejdzie w interakcję z dokumentem i pobiorą Qakbot i Cobalt Strike.

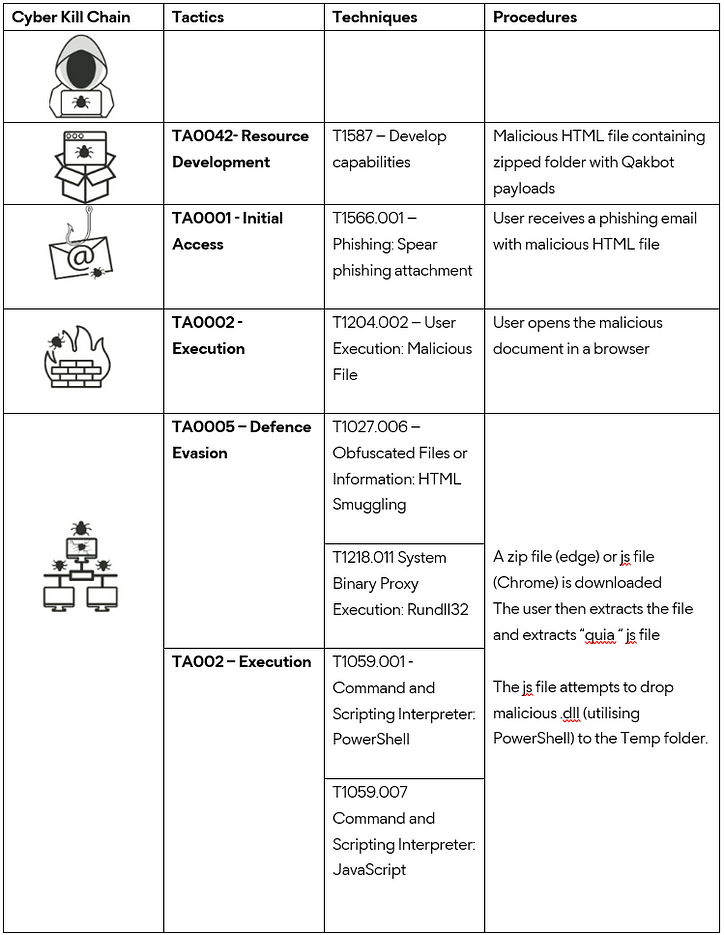

Poniżej szczegółowo przedstawiono łańcuch Cyber Kill, w jaki sposób Black Basta dostaje się do sieci za pomocą e-maila phishingowego jako początkowego dostępu, a następnie przechodzi przez łańcuch Kill.

Zalecenia

- Edukuj pracowników na temat zagrożeń, takich jak phishing

- Rozwiązania DLP (Data Loss Prevention) powinny być zaimplementowane na wszystkich punktach końcowych

- Używaj silnych haseł i MFA (Multi-Factor Authentication)

- Nie otwieraj niezaufanych linków i załączników wiadomości e-mail bez sprawdzenia ich autentyczności

- Sprawdź konta użytkowników, administratorów i usług, aby upewnić się, że wszystkie mają odpowiednie uprawnienia

- Przejrzyj strategie tworzenia kopii zapasowych i upewnij się, że wykonano wiele kopii zapasowych i że jedna z nich jest odizolowana od sieci.

- Utwórz listę dozwolonych programów, która uruchamia tylko legalne aplikacje

- Przeprowadzaj ćwiczenia fioletowej drużyny i testy penetracyjne

- Blokuj adresy URL, które mogą rozprzestrzeniać złośliwe oprogramowanie, np. Torrent/Warez

- Włącz funkcję Crydent Guard, aby ograniczyć narzędzia, takie jak Mimikatz

- Przejrzyj strategię dotyczącą haseł

- Wyłącz hasła w postaci zwykłego tekstu

- Wykorzystaj mechanizmy zapobiegające fałszowaniu i uwierzytelnianiu wiadomości e-mail

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MD5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Dziękuję za przeczytanie tych komentarzy, proszę o interakcję i obserwowanie mnie.

Źródła

- Badanie procedury infekcji Black Basta Ransomware (trendmicro.com)

- Międzynarodowa firma technologiczna ABB dotknięta atakiem ransomware Black Basta (bleepingcomputer.com)

- Atak ransomware Black Basta, który kosztował Capitę ponad 15 milionów funtów | Tygodnik komputerowy

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Czym w ogóle jest lista połączona? [Część 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)