Cyberdefenders: Analiza ruchu złośliwego oprogramowania 2 Wyzwanie

Zaczynamy i zaczynamy wyzwanie analizy ruchu złośliwego oprogramowania 2.

Nauczymy się kilku popularnych narzędzi i nowych narzędzi do analizy pliku pcap, a także wykorzystamy reguły Suricata znalezione w Brim do identyfikacji złośliwego trojana

. Zaczynamy!

Pytanie 1: Jaki jest adres IP maszyny wirtualnej z systemem Windows, która zostaje zainfekowana?

Korzystając z NetworkMiner — możemy zajrzeć do sekcji hosts i posortować wyniki po adresie IP.

Teraz, gdy patrzymy na wyniki i szukamy prywatnych adresów IP, możemy zauważyć adres IP 172.16.165.132 z oknami systemu operacyjnego i to jest odpowiedź

W przeciwnym razie możemy sprawdzić w Wireshark wszystkie adresy IP należące do prywatnych zakresów adresów IP oraz protokół DNS:

dzięki temu możemy znaleźć źródłowy adres IP, który pytał o tłumaczenie domeny i ten, który odpowiedział:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Odpowiedź : 172.16.165.132

Pytanie 2 — Jaki jest adres MAC zainfekowanej maszyny wirtualnej?

Za pomocą tego samego narzędzia co powyżej możemy znaleźć tuż pod polem IP — adres MAC, którego szukamy:

Odpowiedź: 00:0c:29:c5:b7:a1

Pytanie 3 — Jaki jest adres IP i numer portu, który dostarczył zestaw exploitów i złośliwe oprogramowanie?

Korzystając z zabezpieczeń Brim i sekcji wykrywania Suricata, możemy zobaczyć adres IP zidentyfikowany jako trojan sieciowy i zestaw exploitów, który został wykryty:

Zapytania > Alerty Suricata według źródła i miejsca docelowego

Znajdźmy numer portu, z którego nadeszła komunikacja — w tym celu wystarczy kliknąć wynik prawym przyciskiem myszy, a następnie kliknąć „Pivot to logs”:

Wtedy możemy zobaczyć port źródłowy:

Odpowiedź: 37.143.15.180:51439

Pytanie 4 — Jakie są dwie nazwy FQDN, które dostarczyły zestaw exploitów? oddzielone przecinkami w porządku alfabetycznym.

Network Miner może nam pomóc w znalezieniu wszystkich domen związanych z danym adresem IP.

Przechodząc do zakładki Hosts, posortuj wyniki według adresów IP i znajdź adres IP, który znaleźliśmy powyżej — możemy zobaczyć 2 nazwy FQDN znalezione dla tego adresu IP:

Odpowiedź: g.trinketking.com, h.trinketking.com

Pytanie 5 + 6 — Jaki jest adres IP i nazwa FQDN zaatakowanej witryny internetowej?

Jeśli domena zestawu exploitów została uruchomiona przez zaatakowaną witrynę internetową, a nie bezpośrednio przez użytkownika, przeszukajmy cały ruch http, w którym docelowy adres IP to 37.143.15.180, a dzięki temu znajdziemy domenę odsyłającą

ip.dst == 37.143.15.180 && http

Odpowiedź : hijinksensue.com

Następnie wyszukamy w NetworkMiner naszą nazwę FQDN — sortując wyniki hostów według nazwy hosta i znajdziemy nasz adres IP:

Odpowiedź: 192.30.138.146

Pytanie 7 — Jak nazywa się zestaw exploitów (EK), który dostarczył złośliwe oprogramowanie? (dwa słowa)

Każda reguła w Suricata zawiera swoją kategorię i sygnaturę, gdzie sygnatura jest nazwą alertu, gdy reguła pasuje do zachowania.

Patrząc na podpis Suricaty adresu IP zestawu exploitów — możemy zwrócić uwagę na jego nazwę „ET INFO WinHttpRequest Downloading EXE”

Proste wyszukiwanie w Google ujawnia nazwę zestawu exploitów: Sweet Orange

Słodka Pomarańcza Wyjaśnienie:

Odpowiedź: słodka pomarańcza

Pytanie 8 — Jaki jest adres URL przekierowania, który wskazuje stronę docelową zestawu exploitów?

Moje myślenie było:

Jeśli zaatakowana witryna nie przekierowuje do złośliwej witryny, prawdopodobnie istnieje domena, która przekierowuje do złośliwej witryny tylko w czasie działania i pojawiła się jako część zaatakowanej witryny w stanie statycznym, więc wyszukajmy wszystkie domeny ze stroną odsyłającą zaatakowanej witryny w określonych momentach, w których wysyłane jest żądanie do złośliwej witryny… dodatkowo wyklucza docelowy adres IP samej zaatakowanej witryny i szuka plików JavaScript.

Najpierw przejrzyjmy ponownie pakiety złośliwego docelowego adresu IP i zwróćmy uwagę na stronę odsyłającą:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Sprawdzając odpowiedź domeny „intensedebate.com” (IP: 192.0.65.226) — możemy wyraźnie zobaczyć skrypt, który nie wygląda na zaciemniony i złośliwy skrypt:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Odpowiadać:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Pytanie 9: Jaki jest adres IP adresu URL przekierowania, który wskazuje stronę docelową zestawu exploitów?

Podążając za domeną, którą znaleźliśmy w powyższym zapytaniu — możemy również znaleźć adres IP domeny, przeglądając zakładkę „Hosty” w NetworkMiner:

Odpowiedź: 50.87.149.90

Pytanie 10: Wyodrębnij ładunek złośliwego oprogramowania (plik PE) z PCAP. Co to jest skrót MD5?

Znamy adres IP i poza tym domeny zestawu exploitów, więc przeszukajmy je ponownie jako adres źródłowy, aby zobaczyć odpowiedzi i znaleźć exploita.

ip.src == 37.143.15.180 && http

Wyeksportujmy bajty i użyjmy funkcji PowerShell „Get-FileHash”, aby pobrać MD5 i sprawdzić go w VT i BOOM!!!

Odpowiedź: 1408275C2E2C8FE5E83227BA371AC6B3

Pytanie 11 — Jakie jest CVE wykorzystywanej luki w zabezpieczeniach?

Z poprzedniego pytania wiemy, że złośliwe oprogramowanie nazywało się „słodka pomarańcza”, więc zacząłem szukać w Google „sweet orange cve”.

Przeglądając poniższą stronę zauważyłem, że artykuł podkreśla typ zawartości

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Następnie połączenie wyników w celu wyszukania w Google i utworzenie tego strumienia „Sweet orange octet cve”

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Pytanie 12: Jaki jest typ MIME pliku, którego analiza za pomocą Zeeka zajęła najwięcej czasu (czas trwania)?

Mime to rodzaj nośnika, który wskazuje charakter i format dokumentu.

Popularny typ MIME można zobaczyć tutaj:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Aby znaleźć najdłuższy czas ładowania typu MIME, sprawdzimy, jakie ścieżki mamy ze wszystkimi naszymi danymi w Brim, wykonując to zapytanie:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Odpowiedź: application/x-dosexec

Pytanie 13 — Jaka była strona odsyłająca dla odwiedzonego URI, który zwrócił plik „f.txt”?

Aby znaleźć odsyłacz do odwiedzanego URI, który zwrócił f.txt, możemy użyć Brim, gdzie po prostu szukamy wszystkich żądań HTTP z nazwą pliku odpowiedzi, który zawiera f.txt i używamy „cut”, aby odfiltrować tylko adres URL odsyłacza

_path=="http" | "f.txt" in resp_filenames | cut referrer

Pytanie 14 — Kiedy schwytano ten PCAP?

Patrząc na czas przechwyconych pakietów, każdy pakiet otrzymuje znacznik czasu — w rezultacie możemy zwrócić uwagę na najwcześniejszy i najpóźniejszy czas przechwyconych pakietów i zauważyć, że są one takie same, co oznacza, że ten PCAP został przechwycony 23.11.2014

Odpowiedź : 23.11.2014

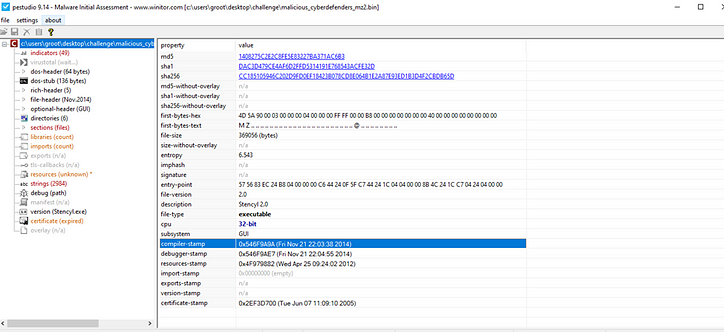

Pytanie 15 — Kiedy skompilowano plik PE?

Za pomocą oprogramowania PEStudio możemy uzyskać pełną analizę statyczną pliku, w tym ciągi znaków, skróty i znaczniki czasu kompilacji:

Odpowiedź : 21.11.2014

Pytanie 16 — Jaka jest nazwa wystawcy certyfikatu SSL, która pojawiła się tylko raz? (jedno słowo)

Aby pobrać wszystkie certyfikaty — wyszukałem cały ruch, w którym port to 443, a miejscem docelowym jest nasz prywatny adres IP, aby znaleźć wszystkie odpowiedzi „serwera”:

tcp.port == 443 && ip.dst == 172.16.165.132

Odpowiedź: CYBERTRUST

Pytanie 17 — Jakie dwie metody ochrony zostały włączone podczas kompilacji obecnego pliku PE? Format: oddzielone przecinkami w porządku alfabetycznym

W celu znalezienia ochrony przenośnego pliku wykonywalnego (PE) możemy użyć narzędzia „winchecksec” w Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Po wyodrębnieniu plików i użyciu winchecksec.exe na naszym wyodrębnionym szkodliwym pliku binarnym dostarczonym przez domenę zestawu exploitów — wyraźnie widzimy 2 zabezpieczenia, które odpowiadają naszemu pytaniu:

Według Google NX to non-execute (drugie imię — DEP), które blokuje wykonanie kodu z pamięci oznaczonej jako niewykonywalne

Druga ochrona o nazwie SEH, która dotyczyła exploita SEH, który pozwala przeciwnikowi nadpisać wskaźnik i skierować przepływ wykonania do złośliwego kodu

Odpowiedź : DEP, SEH

![Czym w ogóle jest lista połączona? [Część 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)