Kierowcy żyjący z ziemi

Dziś z radością ogłaszamy premierę projektu Living Off The Land Drivers. Ten projekt ma na celu skonsolidowanie jak największej liczby wrażliwych i złośliwych sterowników w jednym miejscu, dzięki czemu każdy będzie mógł je znaleźć i uczyć się od nich. Ten nieoceniony zasób umożliwia organizacjom lepsze zrozumienie i ograniczenie zagrożeń bezpieczeństwa związanych z kierowcami. Sterowniki są integralną częścią działania komputera, a luki w zabezpieczeniach lub złośliwe sterowniki mogą stanowić poważne zagrożenie dla bezpieczeństwa. Monitorowanie sterowników umożliwia wczesne wykrycie potencjalnych zagrożeń, co pozwala na podjęcie szybkich działań w celu usunięcia luk w zabezpieczeniach, usunięcia złośliwych sterowników i zminimalizowania ryzyka wykorzystania.

Dodatkowe informacje na ten temat można znaleźć w moim przemówieniu na szczycie SANS DFIR zatytułowanym Hunting Windows U-Boats with Cyber Depth Charges .

Przedstawiamy — LOLDrivers.io

Strona

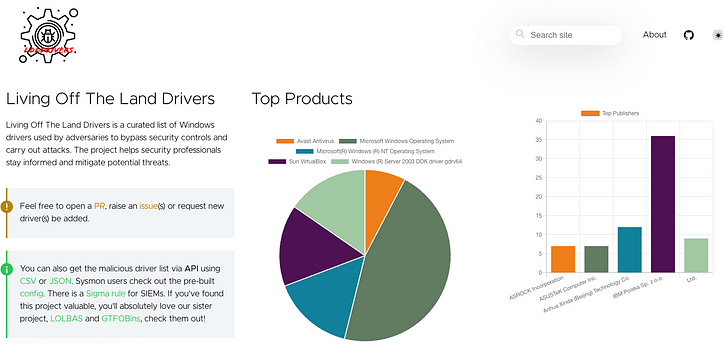

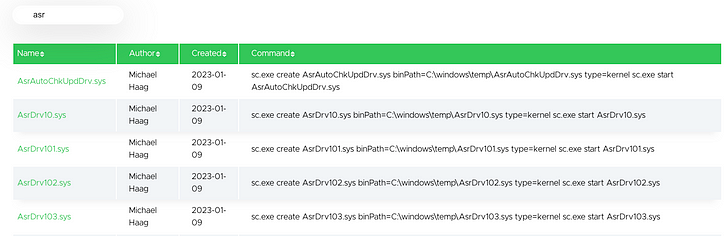

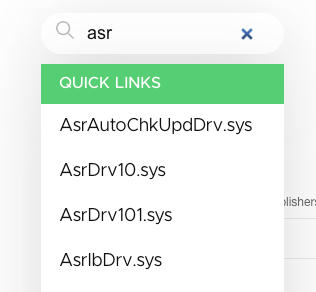

Odwiedzając loldrivers.io , zobaczysz stronę docelową i możliwość filtrowania sterowników w poniższej tabeli lub wyszukiwania w prawym górnym rogu.

Ponadto masz możliwość pobrania pliku konfiguracyjnego CSV , JSON , Sysmon i reguły Sigma .

Dlaczego to jest ważne?

Projekt Living Off The Land Drivers (LOLDrivers) zmienia reguły gry w świecie cyberbezpieczeństwa i stabilności systemu z kilku powodów:

- Scentralizowany zasób: LOLDrivers łączy wrażliwe i złośliwe sterowniki w jednym wygodnym miejscu, ułatwiając profesjonalistom ds.

- Zwiększona świadomość: ten projekt rzuca światło na znaczenie zagrożeń bezpieczeństwa związanych ze sterownikami, podkreślając potrzebę proaktywnego monitorowania przez organizacje i eliminowania potencjalnych luk w ich systemach.

- Ograniczanie ryzyka: LOLDrivers wyposaża organizacje w cenny wgląd w luki w zabezpieczeniach sterowników i złośliwych sterowników, umożliwiając im zrozumienie zagrożeń, na które są narażeni, i wdrożenie skutecznych środków w celu ich ograniczenia, ostatecznie zmniejszając prawdopodobieństwo udanego wykorzystania przez cyberprzestępców.

- Lepszy poziom bezpieczeństwa: dzięki wiedzy dostarczanej przez LOLDrivers organizacje mogą poprawić ogólny poziom bezpieczeństwa cybernetycznego poprzez proaktywne przeciwdziałanie zagrożeniom związanym z kierowcami.

- Oparte na społeczności: Projekt wspiera ducha współpracy i dzielenia się wiedzą w ramach społeczności zajmującej się cyberbezpieczeństwem, zachęcając do zjednoczonych wysiłków, aby być o krok przed pojawiającymi się zagrożeniami i słabymi punktami związanymi z kierowcami.

Powiedz nam więcej!

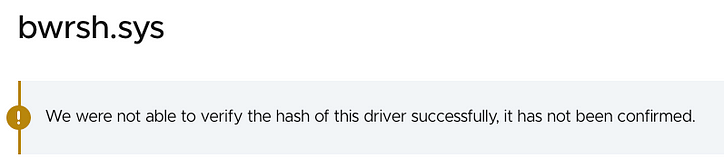

Zweryfikowano, nie zweryfikowano

Podczas pracy z listą zablokowanych Microsoft niektóre skróty nie są obecne w VirusTotal lub Google. Dlatego stworzyliśmy zweryfikowany klucz True|False w YAML. Jeśli skrót jest dostępny w VirusTotal, zaznacz pole jako PRAWDA, w przeciwnym razie jako FAŁSZ.

Kategorie

Kategorie zostały wprowadzone jako sposób śledzenia różnych typów kierowców. W miarę postępów planujemy dodawać kolejne kategorie.

Wrażliwy sterownik:

Podatny na ataki sterownik to składnik oprogramowania, który zarządza komunikacją między systemem operacyjnym komputera a jego urządzeniami sprzętowymi, ale zawiera słabe punkty lub wady, które mogą zostać wykorzystane przez złośliwe podmioty. Luki te mogą wynikać między innymi z błędów programowania, niewystarczającej weryfikacji danych wejściowych lub niewłaściwych środków bezpieczeństwa.

Przykłady obejmują capcom.sys i asrdrv10.sys .

Złośliwy sterownik:

Złośliwy sterownik to składnik oprogramowania przeznaczony do zarządzania komunikacją między systemem operacyjnym komputera a jego urządzeniami sprzętowymi, ale z ukrytym, szkodliwym zamiarem. W przeciwieństwie do wrażliwych sterowników, które zawierają niezamierzone wady lub słabości, złośliwe sterowniki są celowo tworzone przez cyberprzestępców w celu naruszenia bezpieczeństwa systemów, kradzieży poufnych informacji lub wykonywania innych złośliwych działań.

Widzimy to konsekwentnie w przypadku kampanii takich jak Daxin lub innych ataków ukierunkowanych . Przykłady obejmują: gtfkyj64.sys i Wantd.sys .

Inne kategorie w miarę rozwoju obejmują

- Eksperymentalne sterowniki

- Naruszone certyfikaty

Zebraliśmy zdecydowaną większość znanych sterowników, które są podatne na ataki, ale potrzebujemy Twojej pomocy w wyselekcjonowaniu pozostałych, które mogą czaić się w cieniu.

Wpłaty są łatwe! Mamy szablon YAML , który jest bezpośredni i łatwy do naśladowania. YAML został zaprojektowany tak, aby był łatwy do odczytu i zapisu, co czyni go przyjaznym dla użytkownika wyborem dla różnych aplikacji. Aby jeszcze bardziej uprościć ten proces, opracowaliśmy prostą aplikację Streamlit , która umożliwia szybkie i bezproblemowe tworzenie plików YAML, promując bezproblemowy wkład w projekt.

Name: blacklotus_driver.sys

Author: Michael Haag

Created: '2023-04-05'

MitreID: T1068

Category: malicious

Verified: 'TRUE'

Commands:

Command: 'sc.exe create blacklotus_driver.sys binPath=C:\windows\temp\blacklotus_driver.sys type=kernel

sc.exe start blacklotus_driver.sys'

Description: The first in-the-wild UEFI bootkit bypassing UEFI Secure Boot on fully updated UEFI systems is now a reality. Once the persistence is configured, the BlackLotus bootkit is executed on every system start. The bootkits goal is to deploy a kernel driver and a final user-mode component.

Usecase: Elevate privileges

Privileges: kernel

OperatingSystem: Windows 10

Resources:

- https://www.welivesecurity.com/2023/03/01/blacklotus-uefi-bootkit-myth-confirmed/

Acknowledgement:

Person: 'Martin Smolár, ESET'

Handle: ''

Detection: []

KnownVulnerableSamples:

- Filename: 0x3440_blacklotus_v2_driver.sys

MD5: '4ad8fd9e83d7200bd7f8d0d4a9abfb11'

SHA1: '17fa047c1f979b180644906fe9265f21af5b0509'

SHA256: '749b0e8c8c8b7dda8c2063c708047cfe95afa0a4d86886b31a12f3018396e67c'

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

- Filename: 0x3040_blacklotus_beta_driver.sys

MD5: a42249a046182aaaf3a7a7db98bfa69d

SHA1: 1f3799fed3cf43254fe30dcdfdb8dc02d82e662b

SHA256: f8236fc01d4efaa48f032e301be2ebba4036b2cd945982a29046eca03944d2ae

Signature:

- '-'

Date: ''

Publisher: ''

Company: ''

Description: ''

Product: ''

ProductVersion: ''

FileVersion: ''

MachineType: ''

OriginalFilename: ''

Przede wszystkim chcę podziękować Jose E Hernandezowi za pomoc w doprowadzeniu projektu do obecnego stanu. Patrickowi Bareissowi za wysłuchanie i stworzenie pierwszego przejścia CSV do generacji YAML — rdzenia LOLDrivers. Mattowi za ten sam pomysł i pomoc w recenzji i kodzie. Bohops Za wysłuchanie oryginalnego tonu i rzucanie światła na ścieżkę do przodu.

Florian Roth i Nasreddine Bencherchali z najlepszymi asystami przy dodawaniu Sigmy, wzbogacaniu i ustawianiu rzeczy w kolejce!

Interesujące linki

- LOLDrivers.io

- Repozytorium GitHub

- Wygeneruj YAML za pomocą aplikacji StreamLit

- Dodaj więcej metadanych binarnych z dodatkowym raportowaniem

- Lokalizacja ze wszystkimi sterownikami z projektu. Jeden przystanek.

- Edytuj pliki YAML w aplikacji Streamlit .

- Szczegółowe opisy sterowników.

Dlaczego LOLDrivers a nie BYOVD?

Matt Graeber i ja założyliśmy kolekcję wrażliwych sterowników 2-3 lata temu i bardzo podoba mi się wymyślona przez nas nazwa LOLDrivers. Tak się złożyło, że po prostu się kleiło. Nie martw się, mogą być używane jako synonimy.

Dlaczego tak długo to trwało?

Czas! I chyba 3 razy go przebudowywaliśmy.

Brakuje kierowcy!

Tak — dlatego tu jesteś! Wyślij PR lub otwórz zgłoszenie GitHub , a my je dodamy!

![Czym w ogóle jest lista połączona? [Część 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)