Mối đe dọa đó Lưu trữ: Tập 7 Black Basta

Trong thế giới kết nối ngày nay, mối đe dọa tấn công mạng phổ biến hơn bao giờ hết. Tội phạm mạng và các tác nhân quốc gia liên tục tìm cách khai thác các lỗ hổng và đánh cắp dữ liệu có giá trị, gây rủi ro đáng kể cho các tổ chức thuộc mọi quy mô. Để vượt qua các mối đe dọa này, các tổ chức cần hiểu rõ các tác nhân đe dọa này là ai và cách thức hoạt động của chúng.

Trong ấn bản này của That Threat Archive, chúng ta sẽ đi sâu vào nhóm phần mềm tống tiền Black Basta, nơi chúng ta sẽ thảo luận về công cụ, các cuộc tấn công gần đây, một số chỉ báo về sự xâm phạm và danh sách tất cả các đề xuất quan trọng để cải thiện tình trạng bảo mật của bạn và chủ động phòng thủ trước các cuộc tấn công mạng này.

Vì vậy, chào mừng bạn đến với Tập 7 của Kho lưu trữ về mối đe dọa đó.

!! Vì vậy, hãy bắt đầu và tìm hiểu về BLACK BASTA !!

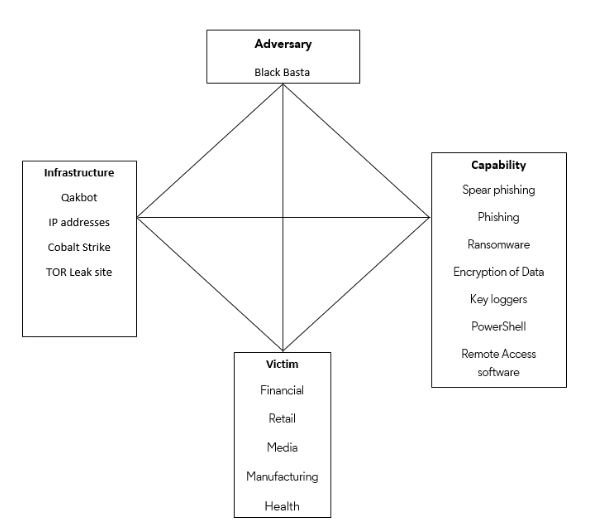

Black Basta được phát hiện lần đầu tiên vào tháng 4 năm 2022 và là một nhóm ransomware. mà các nhà nghiên cứu đã liên kết với nhóm hack Fin7 còn được gọi là Carbank, tuy nhiên, các nhà nghiên cứu khác đã gợi ý rằng cũng có thể có liên kết đến Conti khiến máy chủ của họ ngừng hoạt động vào năm 2022.

Có nghĩa là nhóm này khá hung dữ và mặc dù nó mới xuất hiện trong lĩnh vực ransomware nhưng đừng xem nhẹ nhóm này nhé mọi người.

Bối cảnh trên Fin7

Fin7, hay còn gọi là Carbanak / navigator, đã làm nên tên tuổi của mình bằng cách đánh cắp hơn 1 tỷ đô la từ hơn 100 công ty vào năm 2014, lần đầu tiên bắt đầu bằng một phần mềm skimmer thẻ tín dụng nhắm vào các nạn nhân. Tại các điểm bán hệ thống.

Black Basta được cho là có cách tiếp cận nhắm mục tiêu đến những người mà chúng nhắm mục tiêu hơn là dựa vào chiến thuật phun và cầu nguyện. Người ta tin rằng đây có thể là một sự thay đổi thương hiệu của Conti và Nghiên cứu khả thi cho thấy nó cũng có thể được liên kết với Fin7 do những điểm tương đồng của nó trong các Quy trình và Kỹ thuật Chiến thuật (TTP), địa chỉ IP và kỹ thuật trốn tránh EDR.

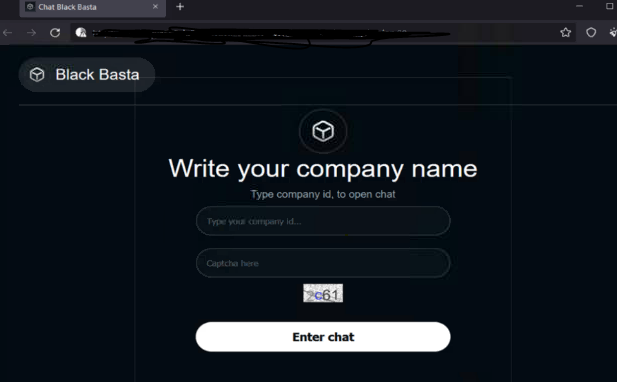

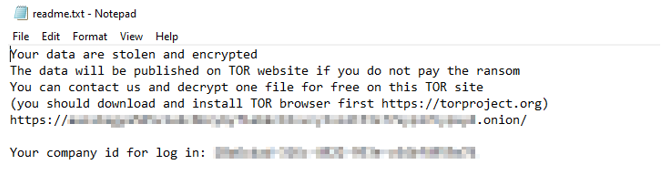

Chúng sử dụng các kỹ thuật tống tiền kép, đây là một kiểu tấn công mạng nhằm lọc và mã hóa dữ liệu của nạn nhân, sau đó yêu cầu một khoản tiền chuộc cho cả việc giải mã và ngăn chặn rò rỉ dữ liệu.

Vì vậy, chúng tôi biết rằng nhóm đã hoạt động từ tháng 4 năm 2022, nhưng mới đến tháng 3 năm 2023, họ có thể nhắm mục tiêu nghiêm túc bao nhiêu người trong khung thời gian đó?

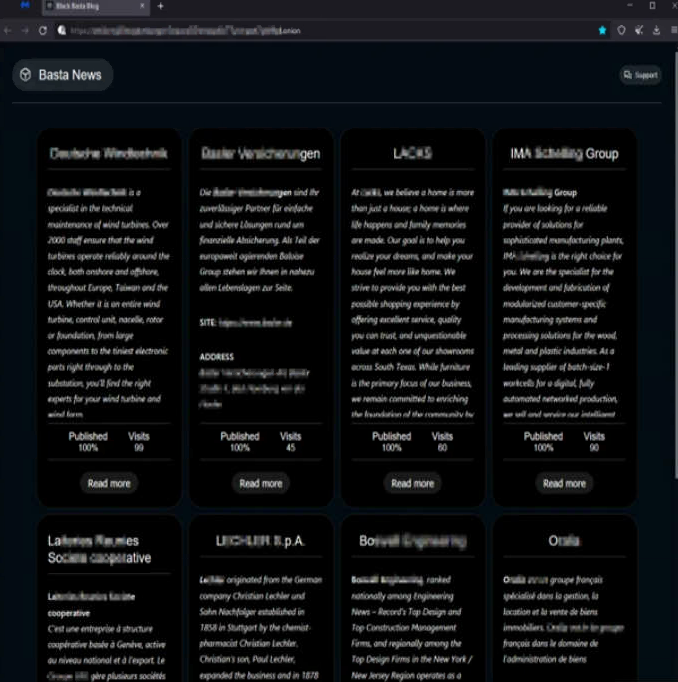

Những điều trên cũng khiến tôi phải suy nghĩ và cho đến nay, có hơn 75 tổ chức trên trang web, rất nhiều vì nhóm này chưa tồn tại lâu nên họ khá tích cực.

Vi phạm gần đây của Black Basta

THÁNG 4 NĂM 2022:

- Basta đen xuất hiện

- Deutsche Windtechnik bị Black Basta tấn công và phải tắt các kết nối giám sát từ xa tới tua-bin gió của họ

- ADA (Hiệp hội Nha khoa Hoa Kỳ) đã bị đánh cắp 2,8GB dữ liệu, 30% dữ liệu đó bị rò rỉ trên trang web với cuộc tấn công làm gián đoạn hệ thống email, điện thoại và trò chuyện.

- Capita, một công ty gia công phần mềm khu vực công bị tấn công và đánh cắp dữ liệu bí mật, điều này dẫn đến nhiều trường học và một số cơ sở hạ tầng quan trọng của quốc gia gặp sự cố CNTT lớn.

- Những trang vàng ở Canada (nếu bạn ở độ tuổi như tôi thì những cuốn sách chắc chắn nhỏ hơn rất nhiều nếu bạn vẫn có thể tìm thấy chúng) thông báo rằng họ là nạn nhân của Black Basta và đã bị phát hiện có dữ liệu bị đánh cắp từ Hộ chiếu, Ngân sách và nợ dự báo và mất dữ liệu về địa chỉ và ngày sinh của nhân viên.

- ABB, một công ty đa quốc gia của Thụy Sĩ, là nhà cung cấp công nghệ hàng đầu tại thời điểm viết bài vẫn đang điều tra vi phạm.

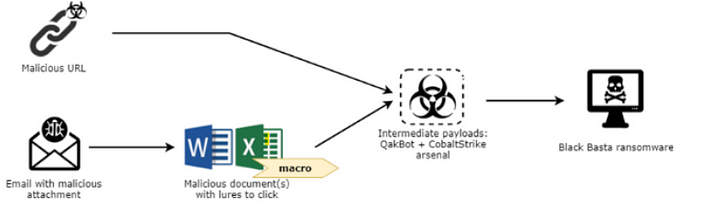

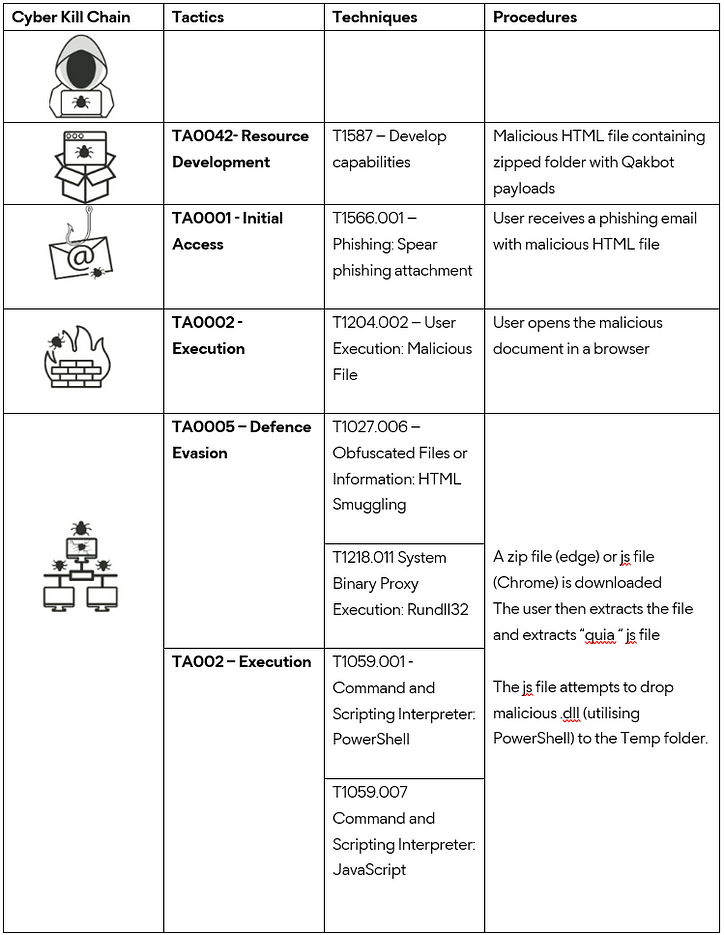

Black Basta được viết bằng C++ và là một phần mềm tống tiền đa nền tảng tác động đến cả Windows và Linux. Nhóm được biết là sử dụng Lừa đảo với các tài liệu/tệp đính kèm độc hại, sau đó khi người dùng tương tác với tài liệu và tải xuống Qakbot và Cobalt Strike.

Chi tiết bên dưới là chuỗi Kill Kill về cách Black Basta xâm nhập vào mạng bằng cách sử dụng email lừa đảo làm quyền truy cập Ban đầu và sau đó đi qua chuỗi Kill.

khuyến nghị

- Giáo dục nhân viên về các mối đe dọa như lừa đảo

- Các giải pháp DLP (Ngăn ngừa mất dữ liệu) nên được triển khai trên tất cả các điểm cuối

- Sử dụng mật khẩu mạnh và MFA (Xác thực đa yếu tố)

- Không mở các liên kết và tệp đính kèm email không đáng tin cậy mà không xác minh tính xác thực của chúng

- Kiểm tra tài khoản người dùng, quản trị viên và dịch vụ để đảm bảo tất cả đều có đặc quyền chính xác

- Xem xét các chiến lược sao lưu và đảm bảo nhiều bản sao lưu được thực hiện và một bản sao lưu đó được cách ly khỏi mạng.

- Thiết lập danh sách cho phép phần mềm chỉ thực thi các ứng dụng hợp pháp

- Tiến hành các bài tập đội tím và kiểm tra thâm nhập

- Chặn các URL có thể phát tán phần mềm độc hại, ví dụ: Torrent /Warez

- Kích hoạt tính năng bảo vệ thông tin xác thực để giới hạn các công cụ như Mimikatz

- Xem lại chiến lược mật khẩu

- Vô hiệu hóa mật khẩu văn bản gốc

- Sử dụng các cơ chế xác thực email và chống giả mạo

IP: 23.106.160[.]188

MD5 : DD4816841F1BAFDC0482EFC933BA8FE5

MD5: 5E601E8AA6A9A346E7907BA300EE1C3F

MĐ5: 325B90384EBDD794221C9A010C4A73B1

MD5:3f400f30415941348af21d515a2fc6a3bd0bf9c987288ca434221d7d81c54a47e913600a

MD5: 01FF5E75096FE6A8A45BFA9C75BFEB96

Cảm ơn vì đã đọc những điều này, hãy bình luận tương tác và cho tôi một lượt theo dõi.

nguồn

- Kiểm tra quy trình lây nhiễm của Black Basta Ransomware (trendmicro.com)

- Công ty công nghệ đa quốc gia ABB bị tấn công ransomware Black Basta (bleepingcomputer.com)

- Cuộc tấn công ransomware Black Basta khiến Capita thiệt hại hơn 15 triệu bảng | Máy tính hàng tuần

- www.bleepingcomputer.com/news/security/black-basta-ransomware-gang-linked-to-the-fin7-hacking-group/

![Dù sao thì một danh sách được liên kết là gì? [Phần 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)