Cyberdefenders: Thử thách phân tích lưu lượng phần mềm độc hại 2

Ở đây chúng ta đi sâu vào thử thách phân tích lưu lượng phần mềm độc hại 2.

Chúng ta sẽ tìm hiểu một số công cụ phổ biến và công cụ mới để phân tích tệp pcap, đồng thời sử dụng các quy tắc Suricata có trong Brim để xác định trojan độc hại

. Bắt đầu nào!

Câu hỏi 1: Địa chỉ IP của máy ảo Windows bị lây nhiễm là gì?

Bằng cách sử dụng NetworkMiner — chúng tôi có thể xem phần máy chủ lưu trữ và sắp xếp kết quả theo địa chỉ IP.

Bây giờ khi chúng ta xem kết quả và tìm kiếm các địa chỉ IP riêng, chúng ta có thể nhận thấy địa chỉ IP 172.16.165.132 với hệ điều hành windows và đây là câu trả lời

Mặt khác, chúng tôi có thể kiểm tra trên Wireshark để biết tất cả địa chỉ IP thuộc dải IP riêng và cho giao thức DNS:

Với điều này, chúng tôi có thể tìm thấy IP nguồn đã truy vấn để dịch tên miền và người đã trả lời rằng:

(ip.src == 10.0.0.0/8 or ip.src == 172.16.0.0/12 or ip.src == 192.168.0.0/24) && dns

Trả lời : 172.16.165.132

Câu hỏi 2 — Địa chỉ MAC của máy ảo bị nhiễm là gì?

Sử dụng cùng một công cụ như trên, chúng ta có thể tìm thấy ngay bên dưới trường IP - địa chỉ MAC mà chúng ta đang tìm kiếm:

Trả lời: 00:0c:29:c5:b7:a1

Câu hỏi 3 — Địa chỉ IP và số cổng đã phân phối bộ công cụ khai thác và phần mềm độc hại là gì?

Sử dụng bảo mật Brim và sử dụng các phần phát hiện Suricata của nó, chúng ta có thể thấy một IP được xác định là Trojan mạng và bộ công cụ khai thác đã được phát hiện:

Truy vấn > Cảnh báo Suricata theo nguồn & đích

Hãy tìm số cổng mà giao tiếp đến từ đó — đối với tác vụ này, chúng ta chỉ cần nhấp chuột phải vào kết quả rồi nhấp vào “Pivot to log”:

Sau đó, chúng ta có thể thấy cổng nguồn:

Trả lời: 37.143.15.180:51439

Câu hỏi 4 — Hai FQDN đã cung cấp bộ công cụ khai thác là gì? được phân tách bằng dấu phẩy theo thứ tự bảng chữ cái.

Công cụ khai thác mạng có thể giúp chúng tôi tìm tất cả các miền liên quan đến IP cụ thể.

Bằng cách điều hướng đến Tab Máy chủ lưu trữ, hãy sắp xếp kết quả theo địa chỉ IP và tìm địa chỉ IP mà chúng tôi đã tìm thấy ở trên — chúng tôi có thể thấy 2 FQDN được tìm thấy trên IP đó:

Trả lời: g.trinketking.com, h.trinketking.com

Câu hỏi 5 + 6 — Địa chỉ IP & FQDN của trang web bị xâm nhập là gì?

Nếu miền của bộ công cụ khai thác được khởi chạy bởi một trang web bị xâm nhập chứ không phải do người dùng trực tiếp khởi chạy, vì vậy hãy tìm kiếm tất cả lưu lượng truy cập http có IP đích là 37.143.15.180 và nhờ đó, chúng tôi sẽ tìm thấy miền liên kết giới thiệu

ip.dst == 37.143.15.180 && http

Trả lời : hijinksensue.com

Sau đó, chúng tôi sẽ tìm kiếm trong NetworkMiner cho FQDN của chúng tôi — sắp xếp các máy chủ lưu trữ kết quả theo Tên máy chủ và tìm địa chỉ IP của chúng tôi:

Trả lời: 192.30.138.146

Câu hỏi 7 — Tên bộ công cụ khai thác (EK) đã phát tán phần mềm độc hại là gì? (hai từ)

Mỗi quy tắc trong Suricata chứa danh mục và chữ ký của nó trong đó chữ ký là tên của cảnh báo khi quy tắc khớp với hành vi.

Khi nhìn vào chữ ký Suricata của IP bộ công cụ khai thác — chúng ta có thể chú ý đến tên của nó “ET INFO WinHttpRequest Downloading EXE”

Một tìm kiếm đơn giản trên Google cho thấy tên của bộ công cụ khai thác: Sweet Orange

Cam ngọt Giải thích:

Đáp án: Cam ngọt

Câu hỏi 8 — URL chuyển hướng trỏ đến trang đích của bộ công cụ khai thác là gì?

Suy nghĩ của tôi là:

Nếu trang web bị xâm nhập không phải là trang chuyển hướng đến trang web độc hại, thì có thể có miền chỉ chuyển hướng đến trang web độc hại trong thời gian chạy và xuất hiện như một phần của trang web bị xâm nhập ở trạng thái tĩnh, vì vậy hãy tìm kiếm tất cả các miền có liên kết giới thiệu của trang web bị xâm nhập trong những thời điểm cụ thể khi yêu cầu đến trang web độc hại được gửi… ngoài ra, loại trừ IP đích của chính trang web bị xâm phạm và tìm kiếm các tệp JavaScript.

Trước tiên, hãy xem lại các gói của IP đích độc hại và chú ý đến liên kết giới thiệu:

ip.dst == 37.143.15.180 && http

http.referer == "http://hijinksensue.com/" && frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && !ip.dst == 192.30.138.146

Bằng cách kiểm tra phản hồi của tên miền “intensedebate.com” (IP: 192.0.65.226) — chúng tôi có thể thấy rõ tập lệnh và đây có vẻ không phải là một tập lệnh độc hại và khó hiểu:

frame.time < "2014-11-23 02:58:46" && frame.time > "2014-11-23 02:58:44" && ip.src == 192.0.65.226 && http

frame.time < "2014-11-23 02:58:47" && frame.time > "2014-11-23 02:58:44" && ip.src == 50.87.149.90 && http

var main_request_data_content='(6i8h(74$X7o4w(70(z3a)2fY_2f)[email protected]_O72x$P69Y;R6e=R6b;6v5j!74m;H6b=69)L6QeP_M6S7_2he@63R=6vfJ;6d;i3a,[email protected])33Z(39w$t2fw!T63(6fr(r6peV.P7X3,7P5t,6dx_z65,7V2J@Z2f)6V5(w6dJ$7U0!74W;p79q$s2f=K6k2x_69n=7o2=G64_73;Z2pe;Z70.68_7N0@3f(R7O7q,6Q9;S6Oej(K74(t65,7O2k$t3d,3i3';

Câu trả lời:http://static.charlotteretirementcommunities.com/k?tstmp=3701802802

Câu hỏi 9: Địa chỉ IP của URL chuyển hướng trỏ đến trang đích của bộ công cụ khai thác là gì?

Theo tên miền mà chúng tôi tìm thấy trong truy vấn trên — Chúng tôi cũng có thể tìm thấy IP của tên miền bằng cách xem lại tab “Máy chủ lưu trữ” trong NetworkMiner:

Đáp số: 50.87.149.90

Câu hỏi 10: Trích xuất tải phần mềm độc hại (tệp PE) từ PCAP. Băm MD5 là gì?

Chúng tôi biết IP và ngoại trừ các miền của bộ công cụ khai thác, vì vậy hãy tìm kiếm lại chúng dưới dạng địa chỉ nguồn để xem phản hồi và tìm cách khai thác.

ip.src == 37.143.15.180 && http

Hãy xuất các byte và sử dụng chức năng “Get-FileHash” của PowerShell để truy xuất MD5 và kiểm tra nó trong VT và BÙM!!!

Trả lời: 1408275C2E2C8FE5E83227BA371AC6B3

Câu hỏi 11 — CVE của lỗ hổng bị khai thác là gì?

Chúng tôi biết từ một câu hỏi trước đó rằng phần mềm độc hại có tên là “sweet orange” vì vậy tôi bắt đầu tìm kiếm trên Google “sweet orange cve”.

Khi duyệt trang web dưới đây, tôi nhận thấy rằng bài viết nhấn mạnh loại nội dung

https://www.malware-traffic-analysis.net/2014/04/20/index.html

Sau đó, kết hợp các kết quả để tìm kiếm trong Google và tạo ra “Cve luồng octet màu cam ngọt ngào” này

https://malware.dontneedcoffee.com/2014/11/cve-2014-6332.html

Câu hỏi 12: Loại tệp mime nào mất nhiều thời gian nhất (thời lượng) để được phân tích bằng Zeek?

Mime là một loại phương tiện biểu thị bản chất và định dạng của tài liệu,

Loại mime phổ biến có thể được nhìn thấy ở đây:https://developer.mozilla.org/en-US/docs/Web/HTTP/Basics_of_HTTP/MIME_types/Common_types

Để tìm thời gian tải kiểu mime dài nhất, chúng ta sẽ xem chúng ta có những đường dẫn nào với tất cả dữ liệu của mình trong Brim bằng cách thực hiện truy vấn này:

count() by _path | sort -r

_path=="files" | mime_type!=null | sort -r duration

Trả lời: ứng dụng/x-dosexec

Câu hỏi 13 — Liên kết giới thiệu cho URI đã truy cập trả về tệp “f.txt” là gì?

Để tìm liên kết giới thiệu tới URI đã truy cập đã trả về f.txt, chúng tôi có thể sử dụng Brim nơi chúng tôi chỉ cần tìm tất cả các yêu cầu HTTP có tên tệp phản hồi có chứa f.txt và sử dụng “cut” để chỉ lọc URL của liên kết giới thiệu

_path=="http" | "f.txt" in resp_filenames | cut referrer

Câu hỏi 14 — PCAP này được chụp khi nào?

Khi xem thời gian của các gói bị bắt, mỗi gói được cấp một dấu thời gian — kết quả là chúng tôi có thể chú ý đến thời gian sớm nhất và thời gian mới nhất của các gói và nhận thấy chúng giống nhau, điều đó có nghĩa là PCAP này đã bị bắt trên 23/11/2014

Trả lời : 23/11/2014

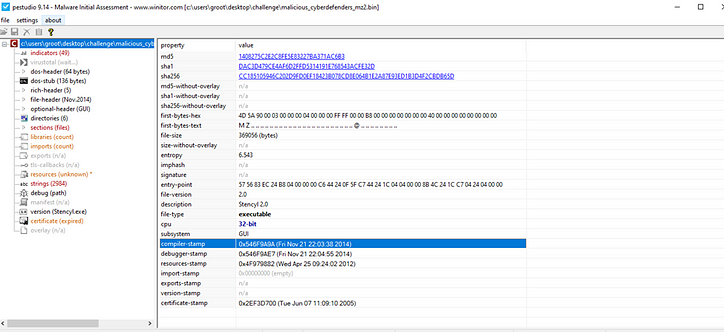

Câu hỏi 15 — Tệp PE được biên dịch khi nào?

Sử dụng phần mềm PEStudio, chúng tôi có thể nhận được phân tích tĩnh đầy đủ của tệp bao gồm các chuỗi, hàm băm và dấu thời gian biên dịch:

Trả lời : 21/11/2014

Câu hỏi 16 — Tên của tổ chức phát hành chứng chỉ SSL chỉ xuất hiện một lần là gì? (một từ)

Để truy xuất tất cả các chứng chỉ - Tôi đã tìm kiếm tất cả lưu lượng truy cập có cổng là 443 và đích là IP riêng của chúng tôi với mục đích tìm tất cả các phản hồi của “máy chủ”:

tcp.port == 443 && ip.dst == 172.16.165.132

Trả lời: CYBERTRUST

Câu hỏi 17 — Hai phương thức bảo vệ được kích hoạt trong quá trình biên dịch tệp PE hiện tại là gì? Định dạng: phân tách bằng dấu phẩy theo thứ tự bảng chữ cái

Với mục đích tìm kiếm sự bảo vệ của tệp thực thi di động (PE), chúng ta có thể sử dụng công cụ “winchecksec” trong Github.

https://github.com/trailofbits/winchecksec/releases/download/v3.1.0/windows.x64.Release.zip

Sau khi giải nén các tệp và sử dụng winchecksec.exe trên tệp nhị phân độc hại đã trích xuất của chúng tôi mà miền bộ công cụ khai thác đã phân phối — chúng tôi có thể thấy rõ ràng 2 biện pháp bảo vệ phù hợp với câu hỏi của chúng tôi:

Theo Google, NX là một phần mềm không thực thi (tên thứ hai - DEP) chặn thực thi mã từ bộ nhớ được đánh dấu là không thể thực thi

Bảo vệ thứ hai được gọi là SEH liên quan đến khai thác SEH cho phép kẻ tấn công ghi đè lên một con trỏ và hướng luồng thực thi đến mã độc

Trả lời : DEP,SEH

![Dù sao thì một danh sách được liên kết là gì? [Phần 1]](https://post.nghiatu.com/assets/images/m/max/724/1*Xokk6XOjWyIGCBujkJsCzQ.jpeg)